Deoarece există mai multe conexiuni TCP implicate în rețeaua HTTP, există adesea o metodă implicată în identificarea utilizatorilor web. Dacă o anumită metodă este adecvată este determinat de un jeton de sesiune trimis de un server web către browserul utilizatorului după autentificarea cu succes. Un ID de sesiune sau jeton de sesiune este un șir de lungimi diferite acordat unui vizitator la prima vizită pe un site. Există multe modalități de a încorpora un ID de sesiune; poate fi prelucrat în adresa URL sau în antetul cererii https primite sau stocat ca cookie.

Majoritatea sesiunilor de browser și a aplicațiilor web sunt susceptibile la atacuri de identificare a sesiunii, deși cele mai multe pot fi folosite pentru a deturna aproape orice sistem existent.

Atacurile de deturnare a sesiunii sau atacurile de deturnare a cookie-urilor, fură sau imită un jeton de sesiune pentru a avea acces la un sistem.

Există mai multe moduri diferite de a compromite un jeton de sesiune:

- Prin prezicerea unui jeton de sesiune slab

- Prin adulmecarea sesiunii

- Prin atacuri de partea clientului (XSS, coduri JavaScript rău intenționate, troieni etc.).)

- Prin atacuri om-în-mijloc (MITM) (phishing etc.).)

Acest articol oferă un scurt ghid despre desfășurarea unei sesiuni de testare stilou pentru a verifica dacă un sistem este predispus la atacurile menționate mai sus.

Câteva premise:

- O țintă soft predeterminată pentru a efectua acest test

- O mașină locală cu o versiune actualizată a Kali Linux instalată

- Un browser web

Mai precis, vom folosi utilitățile încorporate Ettercap, Hamster și Ferret, cunoscute pentru utilizarea lor în efectuarea atacurilor MITM.

Lansează Ettercap

În primul rând, va trebui să ne pregătim pentru atac:

Deschideți utilitarul Ettercap în Kali Linux. Pentru a lucra cu acesta într-o interfață grafică, deschideți un terminal și tastați:

$ ettercap -G

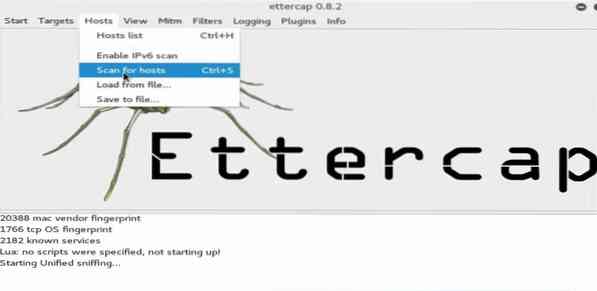

Va fi afișată fereastra Ettercap GUI. Accesați meniul și selectați „sniff> unisniff”, așa cum se arată în următoarea fereastră:

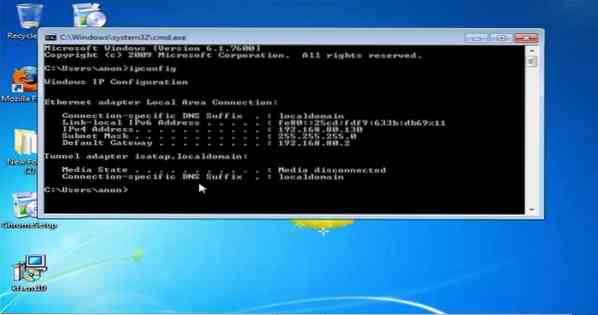

Apoi, deschideți un terminal nou fără să îl închideți pe celălalt și tastați următoarea comandă:

$ ifconfigDupă introducerea comenzii de mai sus, veți vedea interfața de rețea implicită. Acum, copiați-l și selectați-l în meniul Ettercap.

După ce ați făcut acest lucru, faceți clic pe butonul „gazdă” din meniu și selectați opțiunea „Scanați pentru gazdă”. Apoi, așteptați până la finalizarea scanării.

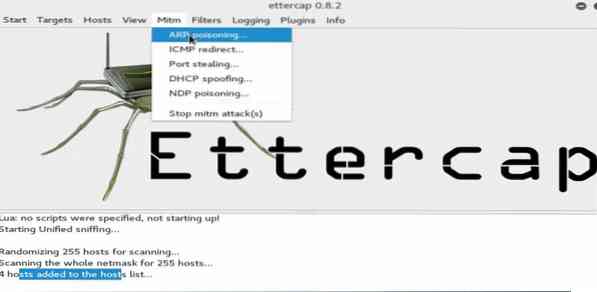

Rezultatele vor fi afișate aici. Din submeniu, faceți clic pe fila MITM și selectați „otrăvire ARP.'

Apoi, instruiți aparatul folosind fila de opțiuni care tocmai a apărut. Activați opțiunea „sniff remote network” bifând caseta de lângă aceasta.

Apoi, apăsați butonul Start din meniu până la atac. Aparatul dvs. se va angaja acum în sniffing pentru orice sistem conectat la rețeaua dvs. la distanță.

Acum că ettercap-ul a fost pregătit pentru atac, lăsați-l să ruleze în fundal și continuați să lansați instrumentul Ferret.

Porniți pluginul Ferret

Pentru a lansa pluginul Ferret, deschideți un terminal nou și tastați următoarea sintaxă, apoi apăsați Enter:

$ dihor -i eth0

Ați lansat cu succes și instrumentul dihor. Apoi, vom reduce la minimum această fereastră și vom declanșa pluginul Hamster.

Lansați Hamster

Porniți Hamster tastând următoarele într-un nou terminal de comandă:

$ hamster

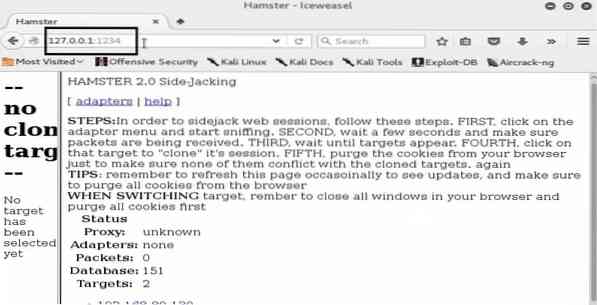

Aceasta va asculta IP-ul loopback, care, în cazul nostru, este [adresa IP] și [numărul portului]

Apoi, porniți browserul web și tastați numărul portului și IP-ul loopback în terminalul său URL pentru a configura interfața web pentru Hamster:

Cu utilitarul Hamster pregătit, acum trebuie să configurăm adaptoarele. Mergeți la opțiunile din meniul browserului și faceți clic pe „eth0” și așteptați până când browserul va obține câteva rezultate:

Examinați cu atenție rezultatele odată ce apar. Veți vedea o grămadă de adrese IP, inclusiv a dvs.

Aici, am desemnat o mașină locală (cu sistemul de operare Windows 7) în rețeaua noastră ca țintă, iar IP-ul său este afișat și în rezultatele care ni se arată. Verificați dacă adresa IP a mașinii dvs. țintă este detectată.

Apoi, vom selecta adresa IP țintă în interfața web Hamster. Vi se vor afișa cookie-urile și sesiunile înregistrate în browser.

Vedeți Istoricul web al victimei

Puteți face clic pe fiecare dintre cookie-urile înregistrate pentru a vedea ce se întâmplă în sesiuni, ce site-uri web au fost accesate, jurnalele de chat private ale utilizatorului, istoricul transferurilor de fișiere etc. Puteți extrage multe informații aici, deoarece este probabil să aveți o mulțime de cookie-uri.

Încurcătură și vezi pe ce poți pune mâna. Și amintiți-vă, tot ceea ce puteți face pe sistemul pe care îl testați aici, un hacker poate face și el, ceea ce demonstrează cât de predispus poate fi un sistem la astfel de atacuri simple.

Concluzie

Sperăm că acest ghid v-a ajutat la efectuarea primului atac de identificare a sesiunii. Ne vom întoarce imediat cu mai multe acțiuni de urmărire asupra atacurilor de identificare a sesiunii, așa că reveniți în continuare pentru mai multe actualizări și consultați între timp articolele legate de atacul MITM de pe blogul nostru.

Phenquestions

Phenquestions