Nikto efectuează peste 6700 de teste împotriva unui site. Numărul mare de teste atât pentru vulnerabilitățile de securitate, cât și pentru serverele web neconfigurate îl face să fie accesibil dispozitivului pentru majoritatea experților în securitate și pentesterilor. Nikto poate fi folosit pentru a testa un site web și un server web sau o gazdă virtuală pentru a cunoaște vulnerabilitățile de securitate cunoscute și configurările greșite ale fișierelor, programelor și serverelor. Poate descoperi conținuturi sau scripturi trecute cu vederea și alte probleme dificil de identificat dintr-un punct de vedere exterior.

Instalare

Se instalează Nikto pe sistemul Ubuntu este practic simplu deoarece pachetul este deja accesibil în depozitele implicite.

Mai întâi pentru a actualiza depozitele de sistem vom folosi următoarea comandă:

[e-mail protejat]: ~ $ sudo apt-get update && sudo apt-get upgradeDupă actualizarea sistemului. Acum executați următoarea comandă pentru a instala Nikto.

[email protected]: ~ $ sudo apt-get install nikto -yDupă finalizarea procesului de instalare, utilizați următoarea comandă pentru a verifica dacă nikto este instalat corect sau nu:

[e-mail protejat]: ~ $ nikto- Nikto v2.1.6

------------------------------------------------------------

Dacă comanda dă numărul versiunii de Nikto înseamnă că instalarea are succes.

Utilizare

Acum vom vedea cum putem folosi Nikto cu diverse opțiuni din linia de comandă pentru a efectua scanarea web.

În general, Nikto necesită doar o gazdă pentru scanare, care poate fi specificată cu -h sau -gazdă opțiune de exemplu dacă trebuie să scanăm o mașină al cărei IP este 192.168.30.128 vom rula Nikto după cum urmează și scanarea ar arăta cam așa:

[e-mail protejat]: ~ $ nikto -h 192.168.30.128- Nikto v2.1.6

------------------------------------------------------------

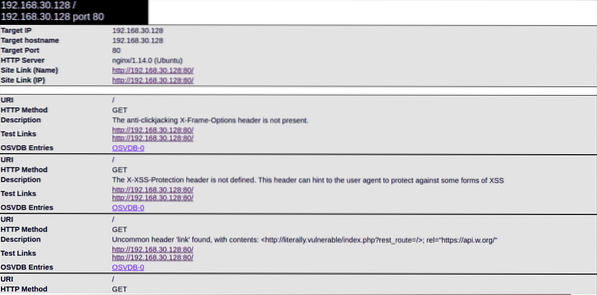

+ IP țintă: 192.168.30.128

+ Numele gazdei țintă: 192.168.30.128

+ Port țintă: 80

+ Ora de începere: 2020-04-11 10:01:45 (GMT0)

------------------------------------------------------------

+ Server: nginx / 1.14.0 (Ubuntu)

... trage ..

+ /: A fost găsită o instalare Wordpress.

+ / wp-login.php: a fost găsită autentificarea Wordpress

+ Apache / 2.4.10 pare a fi depășit

+ Antetul X-XSS-Protection nu este definit. Acest antet poate sugera agentului utilizator

pentru a proteja împotriva unor forme de XSS

+ Serverul poate scurge inode prin ETags

------------------------------------------------------------

+ 1 gazdă (e) testată (e)

Această ieșire conține o mulțime de informații utile .Nikto a detectat Webserver-ul, vulnerabilitățile XSS, informațiile PHP și instalarea WordPress.

OSVDB

Elementele dintr-o scanare nikto cu prefix OSVDB sunt vulnerabilitățile raportate în Open Source Vulnerability DataBase (similar cu alte baze de date de vulnerabilitate, cum ar fi Vulnerabilități și expuneri comune, National Vulnerability Database etc).Acestea pot fi destul de utile pe baza scorului lor de severitate ,

Specificarea porturilor

După cum puteți vedea din rezultatele de mai sus, atunci când portul nu este specificat, Nikto va scana portul 80 în mod implicit . Dacă serverul web rulează pe un alt port, trebuie să specificați numărul portului folosind -p sau -port opțiune.

[e-mail protejat]: ~ $ nikto -h 192.168.30.128 -p 65535- Nikto v2.1.6

------------------------------------------------------------

+ IP țintă: 192.168.30.128

+ Numele gazdei țintă: 192.168.30.128

+ Port țintă: 65535

+ Ora de începere: 2020-04-11 10:57:42 (GMT0)

------------------------------------------------------------

+ Server: Apache / 2.4.29 (Ubuntu)

+ Antetul anti-clickjacking X-Frame-Options nu este prezent.

+ Apache / 2.4.29 pare a fi depășit

+ OSVDB-3233: / icons / README: S-a găsit fișierul implicit Apache.

+ Metode HTTP permise: OPȚIUNI, HEAD, GET, POST

1 gazdă scanată ..

Din informațiile de mai sus putem vedea că există unele anteturi care ajută la indicarea modului în care este configurat site-ul web. Puteți obține niște informații suculente și din directoarele secrete.

Puteți specifica mai multe porturi utilizând virgula, cum ar fi:

[e-mail protejat]: ~ $ nikto -h 192.168.30.128 -p 65535.65536Sau puteți specifica o serie de porturi, cum ar fi:

[e-mail protejat]: ~ $ nikto -h 192.168.30.128 -p 65535-65545Utilizarea adreselor URL pentru a specifica o gazdă țintă

Pentru a specifica ținta după URL-ul său, vom folosi o comandă:

[e-mail protejat]: ~ $ nikto -h http: // www.exemplu.comNikto rezultatele scanării pot fi exportate în diferite formate, cum ar fi CSV, HTML, XML etc. Pentru a salva rezultatele într-un format de ieșire specific, trebuie să specificați fișierul -o (ieșire) opțiune și, de asemenea, -f (format) opțiune.

Exemplu:

[e-mail protejat]: ~ $ nikto -h 192.168.30.Test 128 -o.html -F htmlAcum putem accesa raportul prin browser

Parametru de reglare

O altă componentă decentă în Nikto este probabilitatea de a caracteriza testul folosind - Tuning parametru. Acest lucru vă va permite să efectuați doar testele de care aveți nevoie, care vă pot economisi mult timp:

- Fișier încărcat

- Fișiere / jurnale interesante

- Configurații greșite

- Dezvaluirea informatiei

- Injecție (XSS etc.)

- Recuperarea fișierelor de la distanță

- Refuzul de serviciu (DOS)

- Recuperarea fișierelor de la distanță

- Shell la distanță - Executarea comenzii

- Injecție SQL

- Bypass de autentificare

- Identificarea software-ului

- Includere sursă la distanță

- Execuție de reglare inversă (toate cu excepția celor specificate)

De exemplu, pentru a testa injecția SQL și recuperarea fișierelor la distanță, vom scrie următoarea comandă:

[e-mail protejat]: ~ $ nikto -h 192.168.30.128 -Tuning 79 -o test.html -F htmlÎmperecherea scanărilor cu Metasploit

Unul dintre cele mai interesante lucruri despre Nikto este că puteți asocia rezultatul unei scanări cu formatul lizibil Metasploit. Făcând acest lucru, puteți utiliza rezultatul Nikto în Metasploit pentru a exploata vulnerabilitatea specială. Pentru a face acest lucru, utilizați doar comenzile de mai sus și adăugați -Formatează msf+ până la capăt. Va ajuta la asocierea rapidă a datelor recuperate cu un exploat armat.

[e-mail protejat]: ~ $ nikto -hCONCLUZIE

Nikto este un instrument de evaluare a serverului web celebru și simplu de utilizat pentru a descoperi rapid potențialele probleme și vulnerabilități. Nikto ar trebui să fie prima ta decizie atunci când testează stilourile servere web și aplicații web. Nikto filtrează 6700 de documente / programe riscante, verifică formele învechite de peste 1250 de servere și adaptează problemele explicite pe mai mult de 270 de servere, așa cum a indicat autoritatea site-ului Nikto. Trebuie să știți că utilizarea nikto nu este o procedură furtună înseamnă că un sistem de detectare a intruziunilor îl poate detecta cu ușurință. A fost conceput pentru analiza securității, astfel încât stealth-ul nu a fost niciodată o prioritate.

Phenquestions

Phenquestions