Wireshark este instrumentul de facto pentru mai multe probleme de rețea, care variază de la depanarea rețelei, examinarea problemelor de securitate, inspectarea traficului de rețea al unei aplicații suspecte, depanarea implementărilor protocolului, împreună cu scopurile de învățare a protocolului de rețea etc.

Proiectul Wireshark a fost inițiat în 1998. Datorită contribuției voluntare a expertului global în rețele, acesta continuă să actualizeze noile tehnologii și standardele de criptare. Prin urmare, este de departe unul dintre cele mai bune instrumente de analiză a pachetelor și este utilizat ca instrument comercial standard de diferite agenții guvernamentale, institute de învățământ și organizații non-profit.

Instrumentul Wireshark este compus dintr-un set bogat de caracteristici. Unele dintre ele sunt următoarele:

- Multiplatform: este disponibil pentru sistemele Unix, Mac și Window.

- Captează pachete din diferite medii de rețea, i.e., LAN fără fir, Ethernet, USB, Bluetooth etc.

- Deschide fișiere de pachete capturate de alte programe precum Oracle snoop și atmsnoop, Nmap, tcpdump, Microsoft Network Monitor, SNORT și multe altele.

- Salvează și exportă datele pachetelor capturate în diferite formate (CSV, XML, text clar etc.).

- Oferă suport pentru descrierea protocoalelor, inclusiv SSL, WPA / WPA2, IPsec și multe altele.

- Include filtre de captare și afișare.

Cu toate acestea, Wireshark nu vă va avertiza cu privire la orice activitate rău intenționată. Vă va ajuta doar să inspectați și să identificați ce se întâmplă în rețeaua dvs. Mai mult, va analiza doar protocolul / activitățile de rețea și nu va efectua nicio altă activitate, cum ar fi trimiterea / interceptarea pachetelor.

Acest articol oferă un tutorial detaliat care începe cu elementele de bază (i.e., filtrare, straturi de rețea Wireshark etc.) și vă duce în profunzimea analizei traficului.

Filtre Wireshark

Wireshark vine cu motoare puternice de filtrare, filtre de captare și filtre de afișare, pentru a elimina zgomotul din rețea sau traficul deja capturat. Aceste filtre restrâng traficul nedorit și afișează numai pachetele pe care doriți să le vedeți. Această funcție îi ajută pe administratorii de rețea să depaneze problemele la îndemână.

Înainte de a intra în detaliile filtrelor. În cazul în care vă întrebați cum să capturați traficul de rețea fără niciun filtru, puteți apăsa Ctrl + E sau accesați opțiunea Captură din interfața Wireshark și faceți clic pe Start.

Acum, să săpăm adânc în filtrele disponibile.

Captură filtru

Wireshark oferă asistență în reducerea dimensiunii unei capturi de pachete brute, permițându-vă să utilizați un filtru de captură. Dar captează doar traficul de pachete care se potrivește cu filtrul și nu ia în considerare restul acestuia. Această funcție vă ajută să monitorizați și să analizați traficul unei anumite aplicații utilizând rețeaua.

Nu confundați acest filtru cu filtrele de afișare. Nu este un filtru de afișare. Acest filtru apare în fereastra principală care este necesară pentru a seta înainte de a începe captura de pachete. Mai mult, nu puteți modifica acest filtru în timpul capturii.

Puteți merge la Captură opțiunea interfeței și selectați Capturați filtrele.

Vi se va solicita o fereastră, așa cum se arată în instantaneu. Puteți alege orice filtru din lista de filtre sau puteți adăuga / crea un nou filtru dând clic pe + buton.

Exemple de liste de filtre de captură utile:

- gazdă ip_address - captează trafic, numai între adresa IP de comunicare specifică

- net 192.168.0.0/24 - captează traficul între intervalele de adrese IP / CIDR

- portul 53 - captează trafic DNS

- tcp portrange 2051-3502 - captează traficul TCP din portul 2051-3502

- portul nu 22 și nu 21 - captează tot traficul, cu excepția SSH și FTP

Afișați filtrul

Filtrele de afișare vă permit să ascundeți unele pachete de traficul de rețea deja capturat. Aceste filtre pot fi adăugate deasupra listei capturate și pot fi modificate din mers. Acum puteți controla și restrânge pachetele pe care doriți să vă concentrați în timp ce ascundeți pachetele inutile.

Puteți adăuga filtre în bara de instrumente a filtrului de afișare chiar deasupra primului panou care conține informații despre pachete. Acest filtru poate fi utilizat pentru a afișa pachete bazate pe protocol, adresa IP sursă, adresa IP de destinație, porturi, valoare și informații despre câmpuri, comparație între câmpuri și multe altele.

Asta e corect! Puteți construi o combinație de filtre folosind operatori logici precum ==.!=, ||, &&, etc.

Câteva exemple de filtre de afișare ale unui singur protocol TCP și ale unui filtru combinat sunt prezentate mai jos:

Straturi de rețea în Wireshark

În afară de inspecția pachetelor, Wireshark prezintă straturi OSI care ajută la procesul de depanare. Wireshark arată straturile în ordine inversă, cum ar fi:

- Strat fizic

- Strat de legătură de date

- Layer de rețea

- Stratul de transport

- Strat de aplicație

Rețineți că Wireshark nu arată întotdeauna stratul fizic. Acum vom săpa în fiecare strat pentru a înțelege aspectul important al analizei de pachete și ce prezintă fiecare strat în Wireshark.

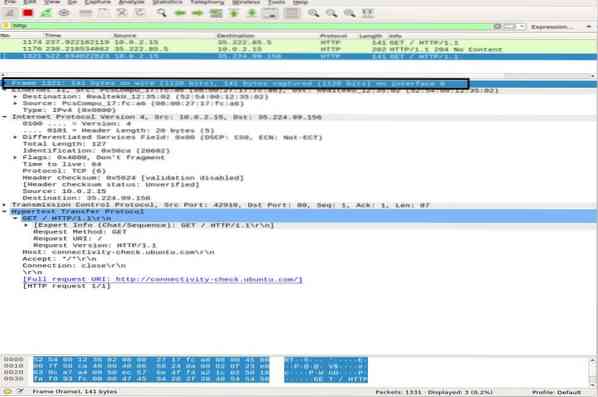

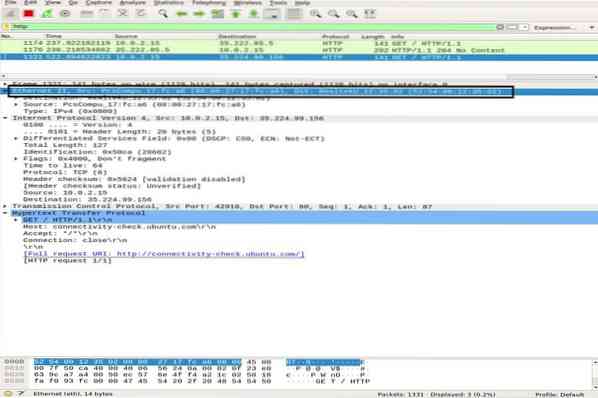

Strat fizic

Stratul fizic, așa cum se arată în următorul instantaneu, prezintă rezumatul fizic al cadrului, cum ar fi informații despre hardware. În calitate de administrator de rețea, în general nu extrageți informații din acest strat.

Strat de legătură de date

Următorul strat de legătură de date conține adresa plăcii de rețea sursă și destinație. Este relativ simplu, deoarece livrează cadrul de la laptop la router sau următorul cadru adiacent din mediul fizic.

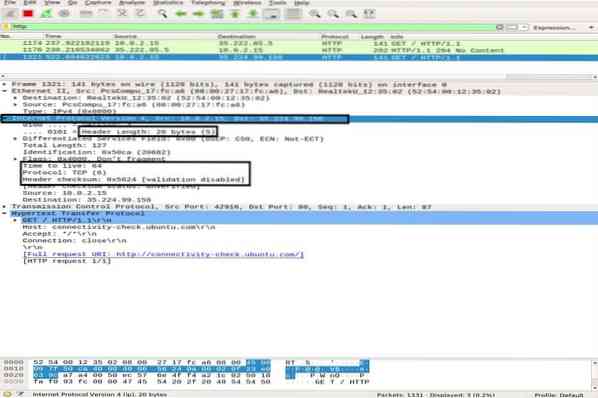

Layer de rețea

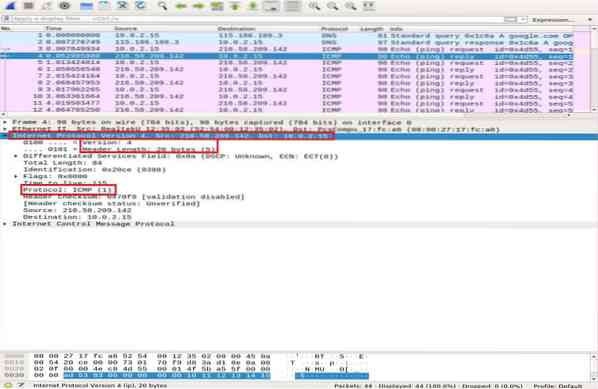

Stratul de rețea prezintă adresele IP sursă și destinație, versiunea IP, lungimea antetului, lungimea totală a pachetului și o mulțime de alte informații.

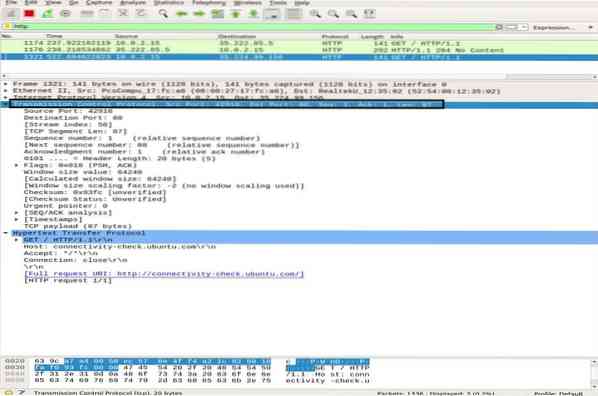

Stratul de transport

În acest strat, Wireshark afișează informații despre stratul de transport, care constă din portul SRC, portul DST, lungimea antetului și numărul secvenței care se modifică pentru fiecare pachet.

Strat de aplicație

În stratul final, puteți vedea ce tip de date sunt trimise pe suport și ce aplicație este utilizată, cum ar fi FTP, HTTP, SSH etc.

Analiza traficului

Analiza traficului ICMP

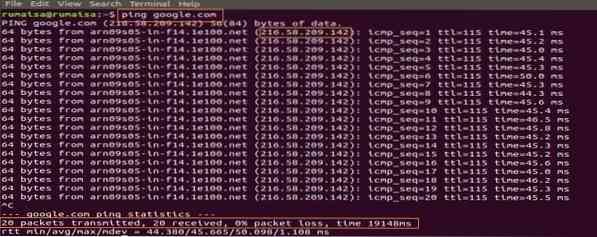

ICMP este utilizat pentru raportarea și testarea erorilor, determinând dacă datele ajung sau nu la destinația intenționată. Utilitarul Ping folosește mesaje ICMP pentru a testa viteza conexiunii între dispozitive și pentru a raporta cât durează pachetul pentru a ajunge la destinație, apoi pentru a reveni.

Pingul utilizează mesajul ICMP_echo_request către dispozitivul din rețea, iar dispozitivul răspunde prin mesaj ICMP_echo_reply. Pentru a captura pachete pe Wireshark, porniți funcția Capture a Wireshark, deschideți terminalul și rulați următoarea comandă:

ubuntu $ ubuntu: ~ $ ping google.comUtilizare Ctrl + C pentru a termina procesul de captare a pachetelor în Wireshark. În instantaneul de mai jos, puteți observa Pachet ICMP trimis = pachet ICMP primit cu 0% pierdere de pachete.

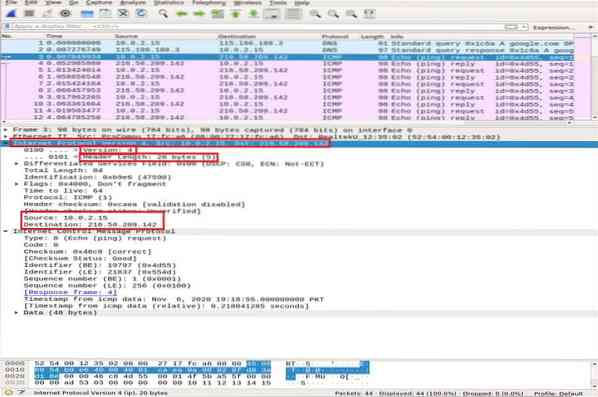

În panoul de captare Wireshark, selectați primul pachet ICMP_echo_request și respectați detaliile deschizând panoul Wireshark din mijloc.

În Stratul de rețea, puteți observa sursa Src ca adresa mea ip_, în timp ce destinația Dst ip_address este al serverului Google, în timp ce stratul IP menționează că protocolul este ICMP.

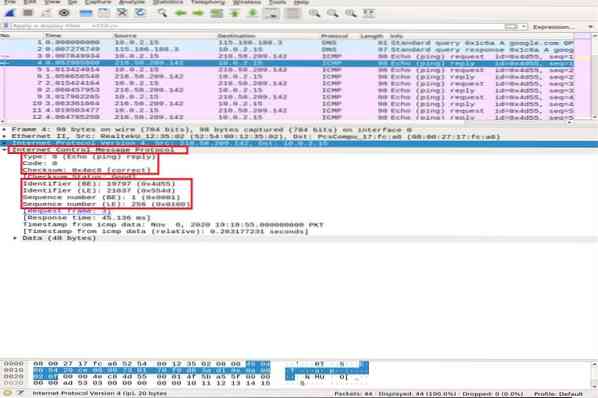

Acum, mărim detaliile pachetului ICMP prin extinderea Protocolului pentru mesaje de control pe Internet și decodăm casetele evidențiate în instantaneul de mai jos:

- Tipul: câmpul de 8 biți setat la 8 înseamnă mesaj de solicitare Echo

- Cod: întotdeauna zero pentru pachetele ICMP

- suma de control: 0x46c8

- Număr identificator (BE): 19797

- Număr identificator (LE): 21837

- Număr secvență (BE): 1

- Număr secvență (LE): 256

Identificatorul și numerele de ordine sunt potrivite pentru a ajuta la identificarea răspunsurilor la cererile de ecou. În mod similar, înainte de transmiterea pachetului, suma de control este calculată și adăugată la câmp pentru a fi comparată cu suma de control din pachetul de date primit.

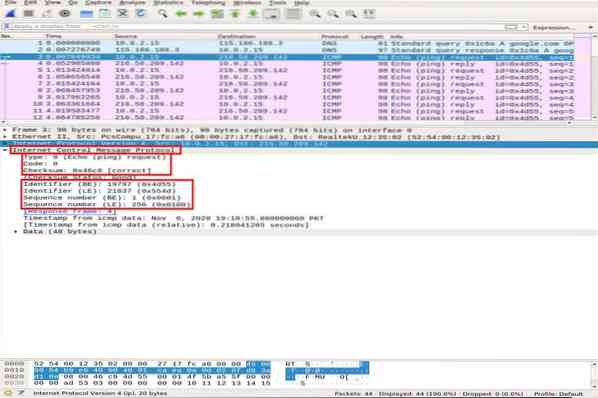

Acum, în pachetul de răspuns ICMP, observați stratul IPv4. Adresele sursă și destinație au fost schimbate.

În stratul ICMP, verificați și comparați următoarele câmpuri importante:

- Tipul: câmpul de 08 biți setat la 0 înseamnă mesaj de răspuns Echo

- Cod: întotdeauna 0 pentru pachetele ICMP

- suma de control: 0x46c8

- Număr identificator (BE): 19797

- Număr identificator (LE): 21837

- Număr de secvență (BE): 1

- Număr secvență (LE): 256

Puteți observa că răspunsul ICMP repetă aceeași sumă de verificare a cererii, identificator și număr de ordine.

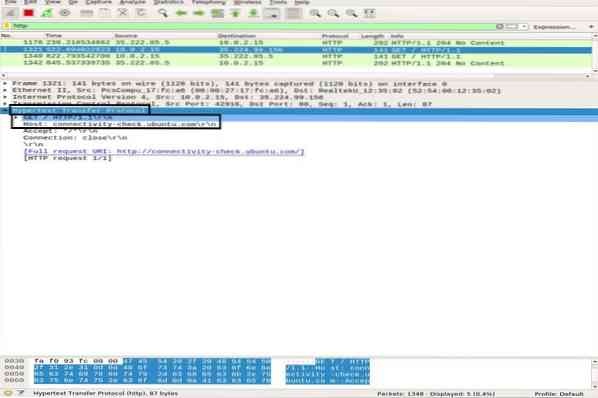

Analiza traficului HTTP

HTTP este un protocol de strat de aplicație de transfer hipertext. Este utilizat de internetul mondial și definește regulile atunci când clientul / serverul HTTP transmite / primește comenzi HTTP. Cele mai utilizate metode HTTP sunt POST și GET:

POST: această metodă este utilizată pentru a trimite în siguranță informații confidențiale către server care nu apar în URL.

OBȚINE: această metodă este de obicei utilizată pentru a extrage date de pe bara de adrese de pe un server web.

Înainte să aprofundăm analiza pachetelor HTTP, vom demonstra mai întâi pe scurt strângerea de mână TCP în trei direcții în Wireshark.

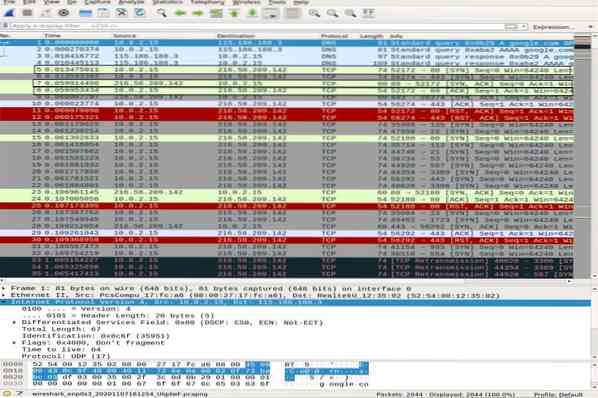

Strângere de mână în trei direcții TCP

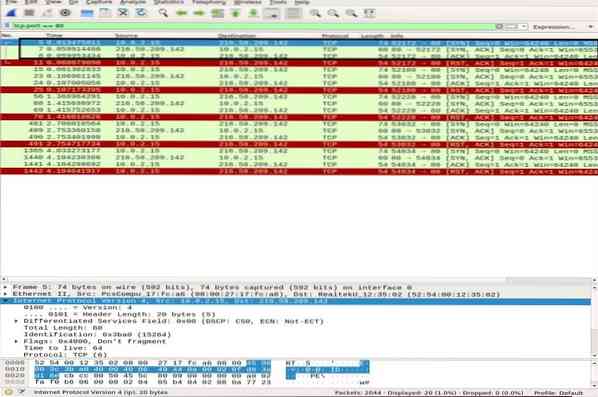

Într-o strângere de mână în trei direcții, clientul inițiază o conexiune trimițând un pachet SYN și primind un răspuns SYN-ACK de la server, care este recunoscut de client. Vom folosi comanda de scanare Nmap TCP connect pentru a ilustra strângerea de mână TCP între client și server.

ubuntu $ ubuntu: ~ $ nmap -sT google.comÎn panoul de captare a pachetelor Wireshark, derulați până în partea de sus a ferestrei pentru a observa diferite strângeri de mână în trei căi stabilite pe baza anumitor porturi.

Folosește tcp.port == 80 filtru pentru a vedea dacă conexiunea este stabilită prin portul 80. Puteți observa strângerea de mână completă în trei direcții, i.e., SYN, SYN-ACK, și ACK, evidențiat în partea de sus a instantaneului, ilustrând o conexiune fiabilă.

Analiza pachetelor HTTP

Pentru analiza pachetelor HTTP, accesați browserul și lipiți adresa URL a documentației Wireshark: http: // www.aparat de facut vafe.com și descărcați ghidul utilizatorului PDF. Între timp, Wireshark trebuie să captureze toate pachetele.

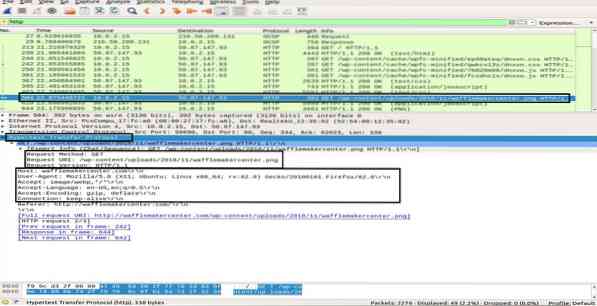

Aplicați un filtru HTTP și căutați fișierul HTTP GET cerere trimisă către server de către client. Pentru a vizualiza un pachet HTTP, selectați-l și extindeți stratul aplicației în panoul din mijloc. Într-o cerere pot exista o mulțime de antete, în funcție de site-ul web și browser. Vom analiza anteturile prezente în solicitarea noastră în instantaneul de mai jos.

- Metoda de solicitare: metoda de solicitare HTTP este GET

- Gazdă: identifică numele serverului

- Agent utilizator: informează despre tipul de browser din partea clientului

- Accept, Accept-Coding, Accept-language: informează serverul despre tipul de fișier, codificarea acceptată în partea clientului, i.e., gzip etc., și limba acceptată

- Control cache: arată cum sunt stocate în cache informațiile solicitate

- Pragma: afișează numele cookie-ului și valorile pe care browserul le deține pentru site-ul web

- Conexiune: antet care controlează dacă conexiunea rămâne deschisă după tranzacție

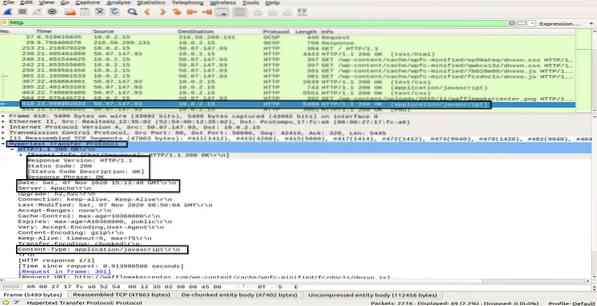

În HTTP OK pachet de la server la client, observând informațiile din stratul Protocol de transfer hipertext arată „200 OK„. Aceste informații indică un transfer normal de succes. În pachetul HTTP OK, puteți observa diferite anteturi în comparație cu HTTP GET pachet. Aceste anteturi conțin informații despre conținutul solicitat.

- Versiune de răspuns: informează despre versiunea HTTP

- Cod de stare, frază de răspuns: trimis de server

- Data: ora când serverul a primit pachetul HTTP GET

- Server: detalii despre server (Nginx, Apache, etc.)

- Tipul de conținut: tip de conținut (json, txt / html, etc.)

- Lungimea conținutului: lungimea totală a conținutului; fișierul nostru are 39696 de octeți

În această secțiune, ați aflat cum funcționează HTTP și ce se întâmplă ori de câte ori solicităm conținut pe web.

Concluzie

Wireshark este cel mai popular și mai puternic instrument de analiză și detectare a rețelei. Este utilizat pe scară largă în sarcinile zilnice de analiză a pachetelor în diferite organizații și institute. În acest articol, am studiat câteva subiecte de nivel începător până la mediu ale Wireshark în Ubuntu. Am învățat tipul de filtre oferite de Wireshark pentru analiza pachetelor. Am acoperit modelul stratului de rețea în Wireshark și am efectuat analize ICMP și pachete HTTP în profunzime.

Cu toate acestea, învățarea și înțelegerea diferitelor aspecte ale acestui instrument reprezintă o călătorie lungă. Prin urmare, există o mulțime de alte prelegeri și tutoriale online disponibile pentru a vă ajuta în legătură cu subiecte specifice Wireshark. Puteți urmări ghidul oficial de utilizare disponibil pe site-ul web Wireshark. Mai mult, odată ce ați construit înțelegerea de bază a analizei protocolului, este recomandat să utilizați un instrument precum Varonis care să vă indice potențialul pericol și apoi să utilizați Wireshark pentru a investiga pentru o mai bună înțelegere.

Phenquestions

Phenquestions