Nmap este foarte util. Unele dintre caracteristicile Nmap sunt:

- Nmap este puternic și poate fi utilizat pentru a scana rețele vaste și uriașe de diverse mașini

- Nmap este portabil într-un mod care acceptă mai multe sisteme de operare, cum ar fi FreeBSD, Windows, Mac OS X, NetBSD, Linux și multe altele

- Nmap poate suporta multe tehnici pentru maparea rețelei, care includ detectarea sistemului de operare, un mecanism de scanare a porturilor și detectarea versiunilor. Astfel este flexibil

- Nmap este ușor de utilizat, deoarece include funcția mai îmbunătățită și poate începe cu simpla menționare a „gazdei țintă nmap -v-A”. Acoperă atât interfața grafică, cât și interfața liniei de comandă

- Nmap este foarte popular, deoarece poate fi descărcat de sute la mii de oameni în fiecare zi, deoarece este disponibil cu o varietate de sisteme de operare, cum ar fi Redhat Linux, Gentoo și Debian Linux, etc.

Scopul cheie al Nmap este de a face internetul sigur pentru utilizatori. De asemenea, este disponibil gratuit. În pachetul Nmap, sunt implicate câteva instrumente importante care sunt uping, ncat, nmap și ndiff. În acest articol, vom începe prin efectuarea scanării de bază pe o țintă.

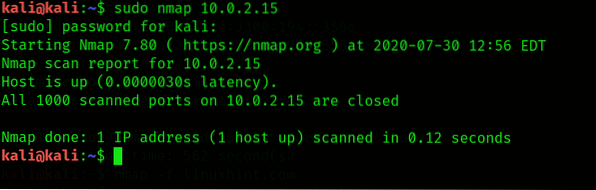

În primul pas, deschideți un terminal nou și scrieți următoarea sintaxă: nmap

Observând ieșirea, Nmap poate recunoaște porturile deschise, cum ar fi dacă acestea sunt UDP sau TCP, poate căuta și adrese IP și poate determina protocolul stratului de aplicație. Pentru o mai bună exploatare a amenințărilor, este esențial să se identifice diferitele servicii și porturile deschise ale țintei.

Prin utilizarea Nmap, efectuarea unei scanări stealth

Pe un port deschis, inițial, Nmap creează o strângere de mână în trei direcții TCP. Odată ce strângerea de mână este stabilită, atunci toate mesajele sunt schimbate. Prin dezvoltarea unui astfel de sistem, vom deveni cunoscuți țintei. Prin urmare, se efectuează o scanare stealth în timpul utilizării Nmap. Nu va crea o strângere de mână TCP completă. În acest proces, în primul rând, ținta este păcălită de dispozitivul atacator atunci când un pachet TCP SYN este trimis la portul specific dacă este deschis. În al doilea pas, pachetul este trimis înapoi la dispozitivul atacator. În cele din urmă, pachetul TCP RST este trimis de atacator pentru resetarea conexiunii pe țintă.

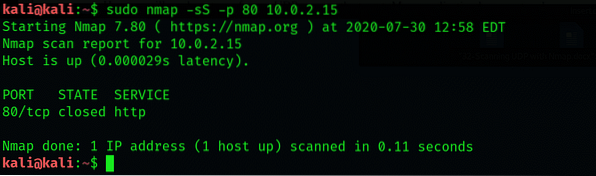

Să vedem un exemplu în care vom examina portul 80 pe VM Metasploitable cu Nmap folosind scanarea stealth. Operatorul -s este utilizat pentru scanarea stealth, operatorul -p este folosit pentru scanarea unui anumit port. Se execută următoarea comandă nmap:

$ sudo nmap -sS, -p 80 10.0.2.15

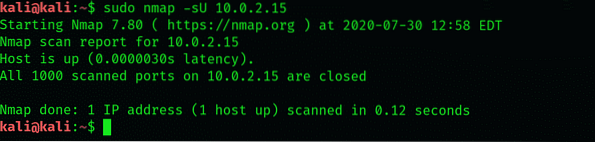

Prin utilizarea Nmap, scanarea porturilor UDP

Aici vom vedea cum să efectuați o scanare UDP pe țintă. Multe protocoale de nivel de aplicație au UDP ca protocol de transport. Operatorul -sU este obișnuit să efectueze scanarea portului UDP pe o anumită țintă. Acest lucru se poate face utilizând următoarea sintaxă:

$ sudo nmap -sU 10.0.2.15

Detectarea evitând folosind Nmap

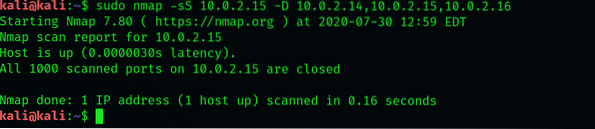

Adresele IP sunt incluse în antetul pachetului atunci când un pachet este trimis de la un dispozitiv la altul. În mod similar, adresele IP sursă sunt incluse în toate pachetele în timpul efectuării scanării de rețea pe țintă. Nmap folosește, de asemenea, momeli care vor păcăli ținta într-un mod în care pare să provină din mai multe surse de adrese IP în loc de una singură. Pentru momeli, se utilizează operatorul -D împreună cu adresele IP aleatorii.

Aici vom lua un exemplu. Să presupunem că vrem să scanăm 10.10.10.100 de adrese IP, apoi vom seta trei momeli precum 10.10.10.14, 10.10.10.15, 10.10.10.19. Pentru aceasta, se utilizează următoarea comandă:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

Din ieșirea de mai sus, am observat că pachetele au momeală, iar adresele IP sursă sunt utilizate în timpul scanării portului pe țintă.

Firewall-urile se evită folosind Nmap

Multe organizații sau întreprinderi conțin software-ul firewall în infrastructura lor de rețea. Paravanele de protecție vor opri scanarea în rețea, ceea ce va deveni o provocare pentru testerii de penetrare. În Nmap sunt folosiți mai mulți operatori pentru evitarea firewall-ului:

-f (pentru fragmentarea pachetelor)

-mtu (folosit pentru specificarea unității maxime de transmisie personalizate)

-D RND: (10 pentru crearea celor zece momeli aleatorii)

-port sursă (folosit pentru falsificarea portului sursă)

Concluzie:

În acest articol, v-am arătat cum să efectuați o scanare UDP folosind instrumentul Nmap în Kali Linux 2020. De asemenea, am explicat toate detaliile și cuvintele cheie necesare utilizate în instrumentul Nmap.

Phenquestions

Phenquestions