Acesta este un tutorial pentru începători despre utilizarea pluginului WMAP încorporat în cadrul Metasploit pentru a scana vulnerabilitățile în aplicațiile web. Vom folosi aplicația web DVWA ca țintă pentru a demonstra procesul de scanare realizat folosind WAMP. DVWA este prescurtarea de la „afurisită de aplicație web vulnerabilă”, iar aplicația este special concepută pentru a fi utilizată de novicii în materie de securitate cibernetică pentru a-și testa și a-și îmbunătăți abilitățile de penetrare.

Configurarea cadrului Metasploit în Kali Linux

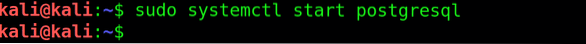

Vom începe prin lansarea cadrului Metasploit. Mai întâi, porniți serverul PostgreSQL tastând:

$ sudo systemctl începe postgresql

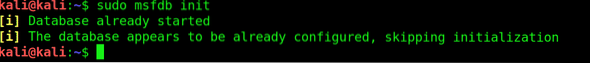

Apoi, inițializați baza de date cu msfdb init:

$ msfdb init

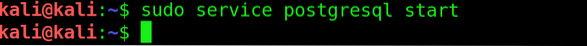

Apoi porniți serviciul PostgreSQL cu service postgresql start

$ sudo service postgresql start

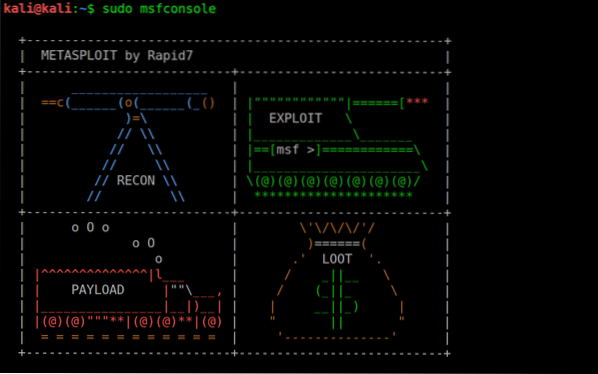

Apoi tastați msfconsole pentru a porni baza de date Metasploit

$ sudo msfconsole

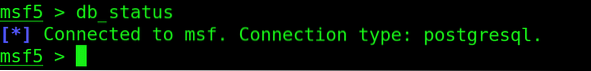

Baza de date este acum încărcată. Vă puteți asigura că baza de date s-a încărcat corect, tastați:

$ msf> db_status

Încărcați WMAP

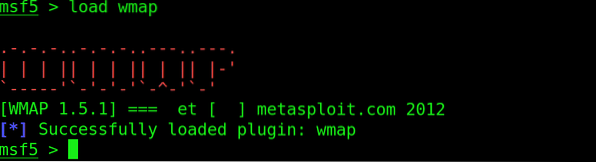

Apoi, lansați WMAP folosind următoarea comandă:

$ msf> încărcați wmapCoaja de comandă va afișa următoarea fereastră:

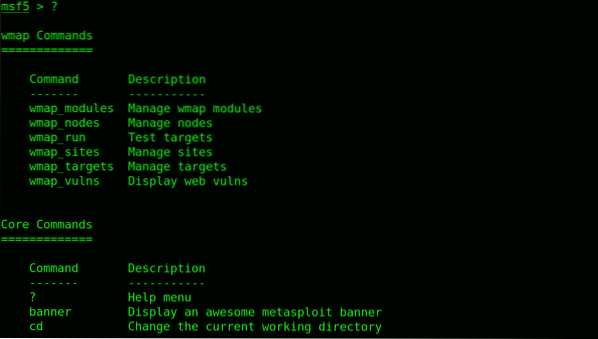

Tip "?”Și Metasploit va afișa meniul de ajutor, care va arăta probabil ca:

$ msf> ?

Introduceți site-ul țintă pentru a iniția scanarea

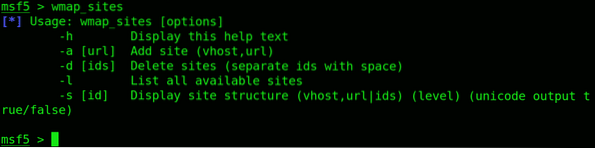

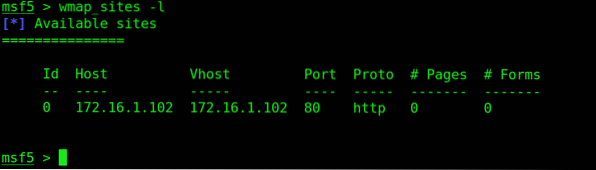

Folosiți wmap_sites pentru a gestiona site-urile pe care doriți să le scanați.

$ msf> wmap_sites

Iată ce introduceți pentru a adăuga un site:

$ msf> wmap_sites -a http: // 172.16.1.102

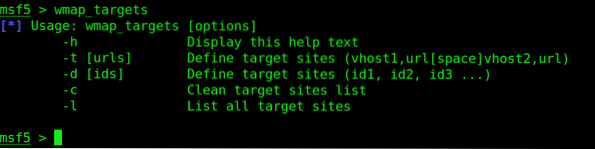

Acum trebuie să îndreptăm Metasploit către site-ul victimei, oferind adresa URL

$ msf> wmap_targets

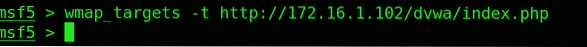

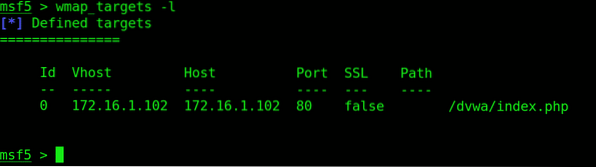

Tastați wmap_targets -t pentru a indica spre site:

$ msf> wmap_targets -t http: // 172.16.1.102 / dvwa / index.php

Se încarcă modificările

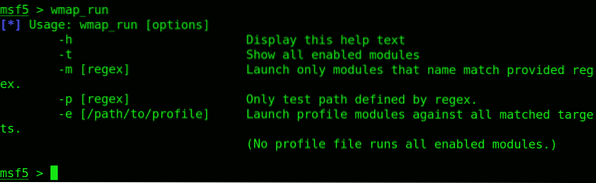

Înainte de a rula scanerul, tastați wmap_run. Veți fi afișate opțiunile pentru această comandă.

$ msf> wmap_run

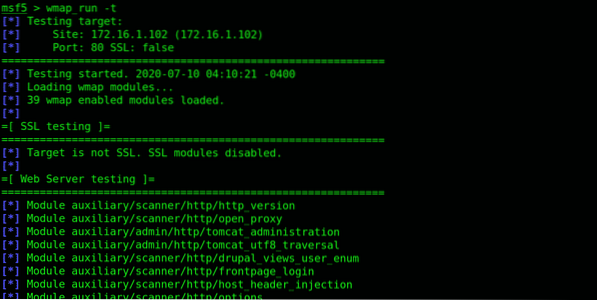

Puneți în wmap-run urmat de un semn -t.

$ msf> wmap_run -t

După cum puteți vedea, acesta a listat toate modulele activate, dintre care există tot felul de. Există și o grămadă care este dezactivată. Puteți vedea că modulul SSL este printre persoanele cu handicap, ceea ce se datorează faptului că site-ul victimei nu îl folosește.

Dacă doriți informații detaliate, tastați info, urmat de informațiile din mod.

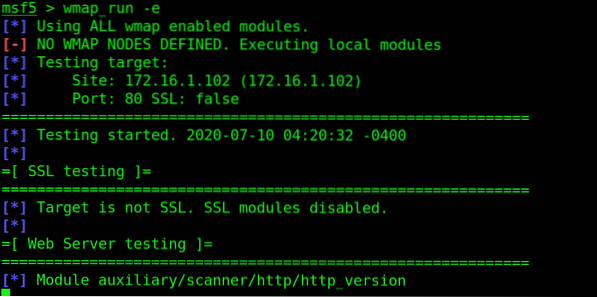

Rularea scanerului

Pentru a începe scanarea, tastați wmap_run reușit de steagul -e. Scanarea durează în mod normal destul de mult timp pentru a finaliza.

$ msf> wmap_run -e

Utilizați comanda wmap_vulns -l pentru a vedea rezultatele scanării.

$ msf> wmap_vulns -l

Concluzie

Prezentarea acestui începător a fost despre utilizarea modulului WAMP al Metasploit pentru scanarea aplicațiilor web și verificarea vulnerabilităților. Am configurat cum să lansăm baza de date Metasploit, cum să lansăm suplimentul WAMP și să îl direcționăm către o aplicație web pentru a iniția scanarea. Cu testarea stiloului, puteți verifica posibilele hotspoturi de încălcare într-o aplicație web pentru a le elimina, consolidându-i astfel securitatea.

Phenquestions

Phenquestions