Acest tutorial se va concentra pe o utilizare cheie a Nmap, i.e., metodologia de descoperire a gazdei și descoperirea gazdei. Este bine să rețineți că acesta nu este un ghid pentru începători pentru lucrul cu Nmap sau metodologia de colectare a informațiilor în testarea penetrării.

Ce este Host Discovery

Procesul de descoperire a gazdei Nmap se referă la enumerarea gazdelor de rețea pentru a aduna informații despre acestea pentru a construi un plan de atac în testarea stiloului.

În timpul descoperirii gazdei, Nmap folosește elemente precum Ping și un script încorporat pentru a căuta sisteme de operare, porturi și servicii care rulează folosind protocoalele TCP și UDP. Dacă este specificat, puteți activa motorul de scriptare Nmap care utilizează diverse scripturi pentru a căuta vulnerabilități împotriva gazdei.

Procesul de descoperire a gazdei utilizat de Nmap utilizează pachete ICMP brute. Aceste pachete pot fi dezactivate sau filtrate de firewall-uri (rar) și de administratori de sistem foarte precauți. Cu toate acestea, Nmap ne oferă o scanare stealth, așa cum vom vedea în acest tutorial.

Să începem.

Descoperirea rețelei

Fără a pierde prea mult timp, haideți să examinăm diferite metode pentru a efectua descoperirea gazdei și a depăși diferitele limitări cauzate de dispozitivele de securitate a rețelei, cum ar fi firewall.

1: ping ICMP clasic

Puteți efectua descoperirea gazdei cu un simplu Cerere de ecou ICMP unde gazda răspunde cu un Răspuns ecou ICMP.

Pentru a trimite o cerere de ecou ICMP cu Nmap, introduceți comanda:

$ nmap -PE -sn 192.168.0.16Ieșirea va semăna așa cum se arată mai jos:

Pornirea Nmap 7.91 (https: // nmap.org)scanează raportul pentru 192.168.0.16

Gazda este activată (0.Latența 11s).

Adresa MAC: EC: 08: 6B: 18: 11: D4 (Tehnologii Tp-link)

Nmap finalizat: 1 adresă IP (1 gazdă sus) scanată în 0.62 de secunde

În comanda de mai sus, îi spunem lui Nmap să trimită o cerere de ping echo (-PE) către țintă. Dacă primește un răspuns ICMP, atunci gazda este activată.

Mai jos este o captură de ecran Wireshark a comenzii nmap -sn -PE:

Luați în considerare resursa furnizată mai jos pentru a afla mai multe despre protocolul ICMP.

https: // linkfy.către / ICMP

NOTĂ: Solicitările de ecou ICMP nu sunt fiabile și nu trag o concluzie pe baza răspunsului. De exemplu, luați în considerare aceeași solicitare către Microsoft.com

$ nmap -sn -PE microsoft.comIeșirea va fi după cum se arată mai jos:

Pornirea Nmap 7.91 Notă: Gazda pare oprită.Dacă este într-adevăr activ, dar blocând sondele noastre de ping, încercați -Pn

Nmap făcut:

1 adresă IP (0 gazde sus) scanată în 2.51 de secunde

Iată o captură de ecran pentru analiza Wireshark:

2: TCP SYN Ping

O altă metodă de descoperire a gazdei este utilizarea unei scanări ping Nmap TCP SYN. Dacă sunteți familiarizat cu cele trei strângeri de mână TCP SYN / ACK, Nmap împrumută de la tehnologie și trimite o cerere către diferite porturi pentru a determina dacă gazda este activă sau utilizează filtre permise.

Dacă îi spunem lui Nmap să folosească pingul SYN, acesta trimite pachetul către portul țintă și, dacă gazda este activată, răspunde cu un pachet ACK. Dacă gazda nu funcționează, aceasta răspunde cu un pachet RST.

Utilizați comanda așa cum se arată mai jos pentru a rula o cerere de ping SYN.

sudo nmap -sn -PS scanme.nmap.orgRăspunsul de la această comandă ar trebui să indice dacă gazda este sus sau jos. Următorul este un filtru Wireshark al cererii.

tcp.steaguri.syn && tcp.steaguri.ack

NOTĂ: Folosim -PS pentru a specifica că dorim să utilizăm cererea de ping TCP SYN, care poate fi o metodă mai eficientă decât pachetele ICMP brute. Următoarea este o cerere Nmap a Microsoft.com folosind TCP SYN.

$ nmap -sn -PS Microsoft.comIeșirea este prezentată mai jos:

Pornirea Nmap 7.91 (https: // nmap.org)Raport de scanare Nmap pentru Microsoft.com (104.215.148.63)

Gazda este activată (0.Latență de 29 de ani).

Alte adrese pentru microsoft.com (nu scanat): 40.112.72.205 13.77.161.179 40.113.200.201 40.76.4.15

Nmap făcut:

1 adresă IP (1 host up) scanată în 1.08 secunde

3: TCP ACK Ping

Metoda TCP ACK ping este un copil al cererii SYN ping. Funcționează similar, dar în schimb folosește pachetul ACK. În această metodă, NMAP încearcă ceva inteligent.

Începe prin trimiterea unui host pachet TCP ACK gol. Dacă gazda este offline, pachetul nu ar trebui să primească niciun răspuns. Dacă este online, gazda va răspunde cu un pachet RST care indică faptul că gazda este activată.

Dacă nu sunteți familiarizat cu RST (resetare pachet), acesta este pachetul trimis după primirea unui pachet TCP neașteptat. Deoarece pachetul ACK trimis de Nmap nu este un răspuns la SYN, gazda trebuie să returneze un pachet RST.

Pentru a inițializa un ping Nmap ACK, utilizați comanda ca:

$ nmap -sn -PA 192.168.0.16Datele de mai jos:

Pornirea Nmap 7.91 (https: // nmap.org)Raport de scanare Nmap pentru 192.168.0.16

Gazda este activată (0.Latență de 15 ani).

Adresa MAC: EC: 08: 6B: 18: 11: D4 (Tehnologii Tp-link)

Nmap făcut:

1 adresă IP (1 host up) scanată în 0.49 de secunde

4: Ping UDP

Să vorbim despre o altă opțiune pentru descoperirea gazdei în Nmap, i.e., UDP ping.

UDP ping funcționează prin trimiterea pachetelor UDP la porturile specificate ale gazdei țintă. Dacă gazda este online, pachetul UDP poate întâlni un port închis și răspunde cu un mesaj ICMP care nu poate fi accesat. Dacă gazda este oprită, solicitarea va fi diferite mesaje de eroare ICMP, cum ar fi TTL depășit sau fără răspuns.

Portul implicit pentru ping-ul UDP este 40, 125. Ping-ul UDP este o tehnică bună de utilizat atunci când efectuați descoperirea gazdei pentru gazdele din spatele unui firewall și a filtrelor. Asta pentru că majoritatea firewall-urilor caută și blochează TCP, dar permit traficul protocolului UDP.

Pentru a rula descoperirea gazdei Nmap cu ping UDP, utilizați comanda de mai jos:

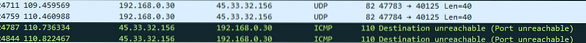

sudo nmap -sn -PU scanme.nmap.orgIeșirea din comanda de mai sus este examinabilă utilizând Wireshark, așa cum se arată în captura de ecran de mai jos. Filtru Wireshark folosit - udp.port == 40125

După cum puteți vedea în captura de ecran de mai sus, Nmap trimite un ping UDP către IP 45.33.32.156 (scanme.nmap.org). Serverul răspunde cu ICMP inaccesibil, ceea ce indică faptul că gazda este activată.

5: Ping ARP

Nu putem uita metoda de ping ARP care funcționează foarte bine pentru descoperirea gazdei în cadrul rețelelor locale. Metoda ARP ping funcționează prin trimiterea unei serii de sonde ARP la intervalul de adrese IP dat și descoperă gazde live. Ping-ul ARP este rapid și foarte fiabil.

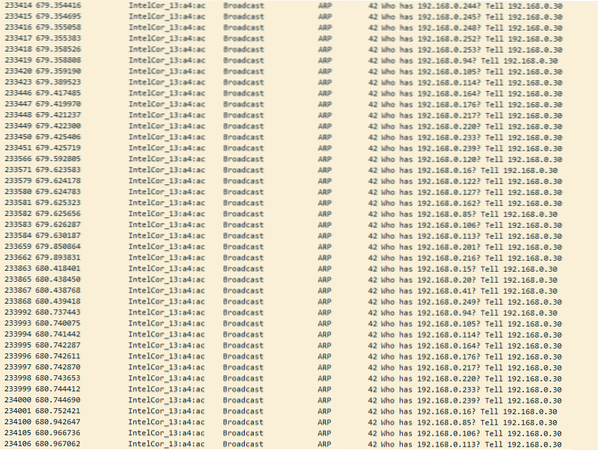

Pentru a rula un ping ARP utilizând Nmap, utilizați comanda:

sudo nmap -sn -PR 192.168.0.1/24Dacă examinați comanda cu Wireshark și filtrați ARP din sursa 192.168.0.30, veți obține o captură de ecran a cererilor de sondă ARP Broadcast așa cum se arată mai jos. Filtrul Wireshark folosit este: arp.src.proto_ipv4 == 192.168.0.30

TCP SYN Stealth

Veți descoperi că scanarea SYN este o opțiune bună pentru descoperirea gazdei, deoarece este rapidă și poate scana o serie de porturi în câteva secunde, cu condiția ca sistemele de securitate precum firewall-urile să nu interfereze. SYN este, de asemenea, foarte puternic și secret, deoarece funcționează prin cereri TCP incomplete.

Nu voi intra în detalii despre modul în care funcționează TCP SYN / ACK, dar puteți afla mai multe despre aceasta din diferitele resurse furnizate mai jos:

- https: // linkfy.la / tcpWiki

- https: // linkfy.la / strângere de mână cu 3 căi-explicată

- https: // linkfy.la / 3-căi-anantomie

Pentru a rula scanarea stealth Nmap TCP SYN, utilizați comanda:

sudo nmap -sS 192.168.0.1/24Am oferit o captură Wireshark a comenzii Nmap -sS și Nmap găsește scanarea, examinează-le și vezi cum funcționează. Căutați solicitări TCP incomplete cu pachetul RST.

- https: // linkfy.la / captură de fir

- https: // linkfy.la / nmap-output-txt

Concluzie

Pentru a recapitula, ne-am concentrat pe discutarea modului de utilizare a funcției de descoperire a gazdei Nmap și obținerea de informații despre gazda specificată. De asemenea, am discutat despre ce metodă să folosiți atunci când trebuie să efectuați descoperirea gazdei pentru gazdele din spatele firewall-urilor, blocarea cererilor de ping ICMP și multe altele.

Explorează Nmap pentru a dobândi cunoștințe mai profunde.

Phenquestions

Phenquestions