H.D.Moore, expert în securitatea rețelelor, a creat Metasploit în Perl în 2003. El a conceput-o pentru a fi un instrument automat de exploatare care elimină cerința constantă a verificării manuale. Prima versiune a fost lansată cu un număr limitat de exploit-uri. Ulterior, a fost adaptat la Ruby, ceea ce a permis multor experți în securitate cibernetică să se dezvolte în continuare în cadrul proiectului. Până în 2006, cadrul era format din peste 200 de exploatări.

În acest articol, vom introduce mai întâi cadrul Metasploit, vom acoperi diferitele sale interfețe și componente și vom efectua o sarcină la nivel de suprafață cu Metasploit Framework, care va presupune căutarea adreselor de e-mail în motoarele de căutare.

O scurtă introducere a componentelor Metasploit

Unele dintre interfețe din cadrul Metasploit cu care puteți interacționa include următoarele:

- msfconsole - un shell interactiv care permite navigarea și manipularea

- msfcli - convocă terminalul / cmd

- msfgui - înseamnă Metasploit Framework Graphical User Interface

- Armitage - un instrument GUI bazat pe Java care facilitează activitățile Metasploit

- Interfață web comunitară Metasploit - această interfață a fost dezvoltată de eapid7 pentru a optimiza cadrul pentru testarea stiloului

În plus, există mai multe module care extind funcționalitatea Metasploit.

Module

Modulele sunt fragmente de coduri pe care cadrul Metasploit le folosește pentru a realiza sarcini de exploatare și scanare. Cadrul Metasploit conține următoarele module:

Exploata: module care inițiază exploatarea oferind atacatorului acces la sistemul țintă. Odată ajuns în sistemul compromis, exploatările încep exploatarea prin încărcarea modulului de încărcare utilă.

Încărcătură utilă: Odată injectat de cadru, un modul de încărcare utilă permite atacatorului să navigheze în sistem și să transfere date către și din sistem. Gradul de libertate atunci când vine vorba de astfel de acțiuni depinde de arhitectura sarcinii utile și de cât de adecvat este sistemul de operare al sistemului încălcat.

Auxiliar: Modulele auxiliare vă permit să efectuați acțiuni arbitrare, unice, cum ar fi scanarea porturilor, fuzzing, recon, atacuri dos etc

Nops: O sarcină utilă se poate bloca la aterizarea pe o locație de memorie nevalidă. Un modul Nop împiedică acest lucru să se întâmple prin buclarea instrucțiunilor mașinii de la început dacă sarcina utilă ajunge la o locație nevalidă.

Post: Exploatarea post începe după intrarea cu succes într-un sistem compromis. Modulele de postare includ funcționalități care ajută la post-exploatare, cum ar fi facilitarea navigării prin sistem. Modulele de postare vă permit să atacați și alte sisteme din rețele.

Codificatoare: Scopul principal al codificatoarelor este de a evita detectarea din sistem. Aceste module interzic sistemului să efectueze o anumită sarcină care ar putea periclita exploatarea și atacul, cum ar fi inspecția de către antivirus sau restricțiile de la un firewall.

Ascultători: Aceste module caută conexiuni de la modulul de încărcare utilă la sistemul compromis. Acest lucru ajută la îmbunătățirea conectivității și la determinarea coordonării emergente între componentele Metasploit.

Exploatare cu Metasploit

Acum că am introdus cadrul Metasploit și diferitele sale componente, vom începe cu exploatarea.

Extragerea adreselor de e-mail disponibile public dintr-un motor de căutare

Vom începe prin colectarea unor ID-uri de e-mail de la un motor de căutare

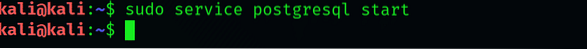

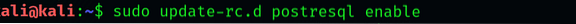

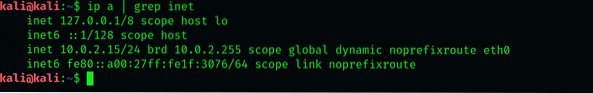

Mai întâi, lansați Metasploit prin interfața msfconsole, activând serviciul PostgreSQL.

$ sudo service postgresql start

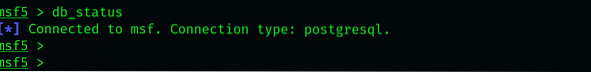

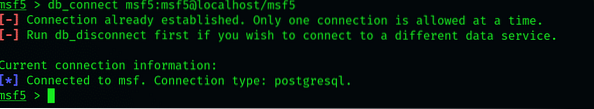

Cu toate acestea setate, trebuie să conectați baza de date la msfconsole. Verificați dacă conexiunea este deja stabilită tastând comanda de mai jos:

$ db_status

Sperăm că conexiunea a fost stabilită, iar Metasploit funcționează foarte bine. Dacă nu este cazul, reîncercați și verificați din nou starea bazei de date introducând următoarea comandă:

$ db_connect msf5: msf5 @ localhost / msf5

Dacă conexiunea nu s-a stabilit cu succes, puteți continua. Deși îți vor lipsi câteva funcții avansate, funcțiile la îndemână sunt suficiente pentru a face treaba

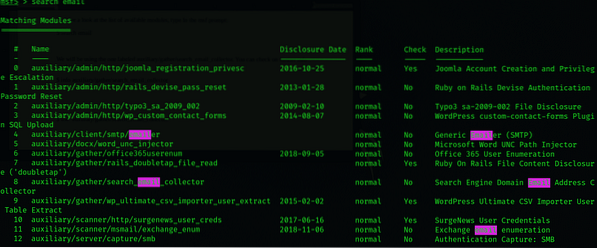

Pentru a arunca o privire la lista modulelor disponibile, tastați promptul msf:

$ căutare e-mail

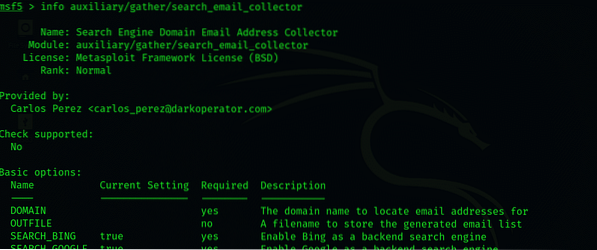

Vom folosi modulul etichetat auxiliar / collect / search_email_collector. Puteți verifica mai multe informații despre acest modul tastând următoarea comandă:

$ info auxiliare / collect / search_email_collector

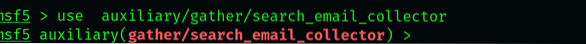

Pentru a utiliza modulul, tastați următoarea comandă:

$ folosiți auxiliar / collect / search_email_collector

Pentru a vedea ce puteți face cu acest modul, introduceți următoarele:

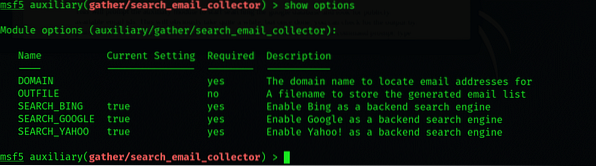

$ show options

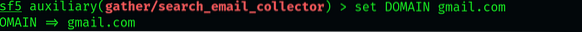

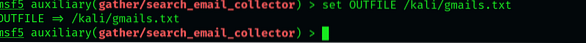

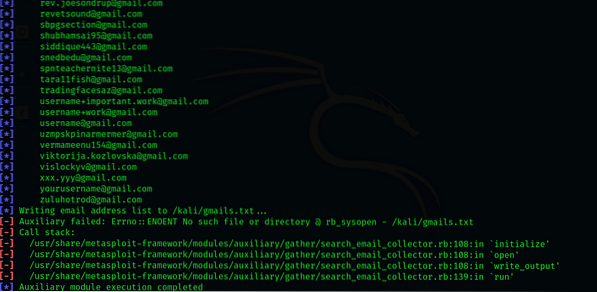

Pentru a începe cu extracția, setați mai întâi domeniul la GMAIL id și instruiți modulul să salveze fișierele într-un .fișier txt.

$ set DOMAIN gmail.com

Apoi, tastați următoarea comandă:

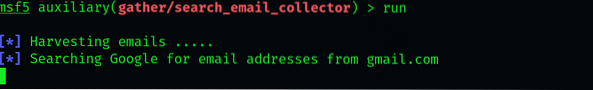

$ run

Acest lucru va solicita modulului auxiliar să înceapă căutarea în baza de date Google și să caute codurile de e-mail disponibile public. Acest lucru va dura destul de mult, dar odată ce ați terminat, puteți verifica rezultatul accesând denumirea selectată și accesând .fișier txt. Pentru a accesa fișierul din promptul de comandă, introduceți următoarele:

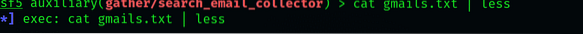

$ pisică e-mailuri.txt | Mai puțin

Concluzie

Această scurtă prezentare pentru începători este despre familiarizarea cu sarcinile utile Metasploit. Articolul vă arăta cum să utilizați interfața msfconsole pentru a căuta ID-uri de e-mail în motoarele de căutare. Am ales această activitate în special, deoarece este intuitivă și este ușor de înțeles rapid. De asemenea, am explicat în detaliu limitat funcționalitățile suplimentare pe care le posedă Metasploit și potențialul său în testarea stiloului.

Sper că vi s-a părut util acest scurt ghid și că acest tutorial v-a stârnit interesul de a căuta mai mult în acest instrument complex și versatil pentru testarea stiloului.

Phenquestions

Phenquestions