Un sistem de detectare a intruziunii poate fi implementat în funcție de dimensiunea rețelei. Există zeci de IDS comerciale de calitate, dar multe companii și întreprinderi mici nu își pot permite. Pufni este un sistem flexibil, ușor și popular de detectare a intruziunilor care poate fi implementat în funcție de nevoile rețelei, de la rețele mici la mari, și oferă toate caracteristicile unui IDS plătit. Pufni nu costă nimic, dar asta nu înseamnă că nu poate oferi aceleași funcționalități ca o IDS comercială de elită. Pufni este considerat un IDS pasiv, ceea ce înseamnă că adulmecă pachetele de rețea, se compară cu setul de reguli și, în cazul detectării unui jurnal sau intrare dăunătoare (i.e., detectarea unei intruziuni), generează o alertă sau plasează o intrare într-un fișier jurnal. Pufni este utilizat pentru monitorizarea operațiunilor și activităților routerelor, firewall-urilor și serverelor. Snort oferă o interfață ușor de utilizat, care conține un lanț de seturi de reguli care pot fi foarte utile pentru o persoană care nu este familiarizată cu IDS-urile. Snort generează o alarmă în caz de intruziune (atacuri de depășire a bufferului, otrăvire DNS, amprentă digitală a sistemului de operare, scanări de porturi și multe altele), oferind unei organizații o vizibilitate mai mare a traficului de rețea și facilitând mult respectarea reglementărilor de securitate.

Instalarea Snort

Înainte de a instala Snort, există câteva pachete software sau pachete open-source pe care ar trebui să le instalați mai întâi pentru a beneficia la maximum de acest program.

- Libpcap: Un sniffer de pachete precum Wireshark care este utilizat pentru a captura, monitoriza și analiza traficul de rețea. A instala libpcap, utilizați următoarele comenzi pentru a descărca pachetul de pe site-ul oficial, dezarhivați pachetul și apoi instalați-l:

[protejat prin e-mail]: ~ $ tar -xzvf libpcap-

[e-mail protejat]: ~ $ cd libpcap-

[e-mail protejat]: ~ $ ./ configurați

[e-mail protejat]: ~ $ sudo make

[e-mail protejat]: ~ $ make install

- OpenSSH: Un instrument de conectivitate securizat care oferă un canal sigur, chiar și într-o rețea nesigură, pentru a vă conecta de la distanță prin intermediul ssh protocol. OpenSSH este utilizat pentru a vă conecta la sisteme de la distanță cu privilegii de administrator. OpenSSH poate fi instalat folosind următoarele comenzi:

portabil / openssh-8.3p1.gudron.gz

[e-mail protejat]: ~ $ tar xzvf openssh-

[e-mail protejat]: ~ $ cd openssh-

[e-mail protejat]: ~ $ ./ configurați

[e-mail protejat]: ~ $ sudo make install

- MySQL: Cel mai popular free-source și open-source SQL Bază de date. MySQL este folosit pentru a stoca date alertate de la Snort. Bibliotecile SQL sunt utilizate de mașinile la distanță pentru a comunica și accesa baza de date în care sunt stocate intrările de jurnal Snort. MySQL poate fi instalat folosind următoarea comandă:

- Server web Apache: Cel mai utilizat server web de pe internet. Apache este folosit pentru a afișa consola de analiză prin intermediul serverului web. Poate fi descărcat de pe site-ul oficial aici: http: // httpd.apache.org /, sau folosind următoarea comandă:

- PHP: PHP este un limbaj de scriptare utilizat în dezvoltarea web. Pentru a rula consola Analysis este necesar un motor de analiză PHP. Poate fi descărcat de pe site-ul oficial: https: // www.php.net / downloads.php, sau utilizând următoarele comenzi:

[protejat prin e-mail]: ~ $ tar -xvf php-

[e-mail protejat]: ~ $ cd php-

[e-mail protejat]: ~ $ sudo make

[e-mail protejat]: ~ $ sudo make install

- OpenSSL: Folosit pentru securizarea comunicațiilor prin rețea fără a vă face griji cu privire la preluarea sau monitorizarea de către terți a datelor trimise și primite. OpenSSL oferă funcționalitate criptografică serverului web. Poate fi descărcat de pe site-ul oficial: https: // www.openssl.org /.

- Stunnel: Un program folosit pentru a cripta traficul de rețea arbitrar sau conexiunile din interiorul SSL și care funcționează alături OpenSSL. Stunnel poate fi descărcat de pe site-ul său oficial: https: // www.stunnel.org /, sau poate fi instalat folosind următoarele comenzi:

[email protected]: ~ $ tar xzvf stunnel-

[e-mail protejat]: ~ $ cd stunnel-

[e-mail protejat]: ~ $ ./ configurați

[e-mail protejat]: ~ $ sudo make install

- ACID: O prescurtare pentru Controlul analizei pentru detectarea intruziunilor. ACID este o interfață de căutare acceptată pentru interogare utilizată pentru a găsi adrese IP potrivite, modele date, o comandă specifică, o sarcină utilă, semnături, porturi specifice etc., din toate alertele înregistrate. Oferă o funcționalitate aprofundată a analizei de pachete, permițând identificarea exact a ceea ce a încercat atacatorul și tipul de sarcină utilă utilizat în atac. ACID poate fi descărcat de pe site-ul său oficial: https: // www.sei.cmu.edu / despre / diviziuni / cert / index.cfm.

Acum că toate pachetele de bază necesare sunt instalate, Pufni poate fi descărcat de pe site-ul oficial, pufni.org, și poate fi instalat folosind următoarele comenzi:

[e-mail protejat]: ~ $ wget https: // www.pufni.org / downloads / snort / snort-2.9.16.1.gudron.gz[e-mail protejat]: ~ $ tar xvzf snort-

[e-mail protejat]: ~ $ cd snort-

[e-mail protejat]: ~ $ ./ configurați

[e-mail protejat]: ~ $ sudo make && --enable-source-fire

[e-mail protejat]: ~ $ sudo make install

Apoi, rulați următoarea comandă pentru a verifica dacă Snort este instalat și versiunea de Snort pe care o utilizați:

[e-mail protejat]: ~ $ snort --,,_ - *> Snort! <*-

o ") ~ Numărul versiunii"

Drepturi de autor (C) 1998-2013 Sourcefire, Inc., și colab.

Utilizarea libpcap versiunea 1.8.1

Folosind versiunea PCRE: 8.39 2016-06-14

Folosind versiunea ZLIB: 1.2.11

După instalarea cu succes, ar trebui să fie create următoarele fișiere pe sistem:

/ usr / bin / snort: Acesta este executabilul binar al lui Snort.

/ usr / share / doc / snort: Conține documentația și paginile de manual Snort.

/ etc / snort: Conține toate seturile de reguli ale Pufni și este, de asemenea, fișierul său de configurare.

Folosind Snort

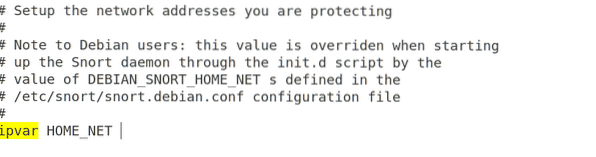

Pentru a utiliza Snort, mai întâi, trebuie să configurați fișierul Acasă_Net valoare și dați-i valoarea adresei IP a rețelei pe care o protejați. Adresa IP a rețelei poate fi obținută folosind următoarea comandă:

[e-mail protejat]: ~ $ ifconfigDin rezultate, copiați valoarea fișierului adresa inet a rețelei dorite. Acum, deschideți fișierul de configurare Snort / etc / snort / snort.conf folosind următoarea comandă:

[e-mail protejat]: ~ $ sudo vim / etc / snort / snort.confVeți vedea o ieșire ca aceasta:

Găsiți linia „Ipvar HOME_NET.” În fața ipvar HOME_NET, scrieți adresa IP copiată înainte și salvați fișierul. Înainte de a alerga Pufni, un alt lucru pe care trebuie să-l faceți este să rulați rețeaua în modul promiscuu. Puteți face acest lucru utilizând următoarea comandă:

[e-mail protejat]: ~ $ / sbin / ifconfig -Acum, sunteți gata să alergați Pufni. Pentru a verifica starea acestuia și a testa fișierul de configurare, utilizați următoarea comandă:

[e-mail protejat]: ~ $ sudo snort -T -i4150 reguli Snort citite

3476 reguli de detectare

0 reguli de decodare

0 reguli de preprocesare

3476 Lanțuri de opțiuni legate în 290 de anteturi de lanț

0 Reguli dinamice

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Numărul portului regulii]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| orice 383 48 145 22

| nc 27 8 94 20

| s + d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[detectare-filtru-configurare]------------------------------

| capac de memorie: 1048576 octeți

+-----------------------[reguli de detectare-filtrare]-------------------------------

| nici unul

-------------------------------------------------------------------------------

+-----------------------[rate-filter-config]-----------------------------------

| capac de memorie: 1048576 octeți

+-----------------------[rate-filter-reguli]------------------------------------

| nici unul

-------------------------------------------------------------------------------

+-----------------------[event-filter-config]----------------------------------

| capac de memorie: 1048576 octeți

+-----------------------[eveniment-filtru-global]----------------------------------

| nici unul

+-----------------------[eveniment-filtru-local]-----------------------------------

| gen-id = 1 sig-id = 3273 type = Threshold tracking = src count = 5 seconds = 2

| gen-id = 1 sig-id = 2494 tip = Ambele urmărire = dst count = 20 secunde = 60

| gen-id = 1 sig-id = 3152 type = Threshold tracking = src count = 5 seconds = 2

| gen-id = 1 sig-id = 2923 type = Threshold tracking = dst count = 10 seconds = 60

| gen-id = 1 sig-id = 2496 tip = Ambele urmărire = dst count = 20 secunde = 60

| gen-id = 1 sig-id = 2275 type = Threshold tracking = dst count = 5 seconds = 60

| gen-id = 1 sig-id = 2495 tip = Ambele urmărire = dst count = 20 secunde = 60

| gen-id = 1 sig-id = 2523 type = Ambele urmărire = dst count = 10 secunde = 10

| gen-id = 1 sig-id = 2924 type = Threshold tracking = dst count = 10 seconds = 60

| gen-id = 1 sig-id = 1991 type = Limit tracking = src count = 1 seconds = 60

+-----------------------[suprimare]------------------------------------------

| nici unul

-------------------------------------------------------------------------------

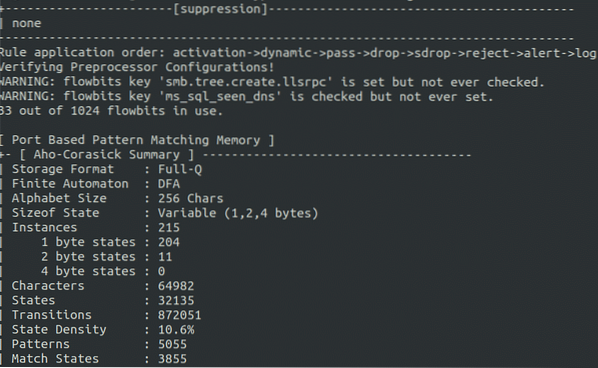

Regula ordinea aplicației: activare-> dinamică-> trecere-> drop-> sdrop-> respingere-> alertă-> jurnal

Verificarea configurațiilor preprocesatorului!

[Memorie de potrivire a modelelor bazate pe port]

+- [Rezumat Aho-Corasick] -------------------------------------

| Format de stocare: Full-Q

| Automat finit: DFA

| Dimensiunea alfabetului: 256 caractere

| Sizeof State: Variabil (1,2,4 bytes)

| Instanțe: 215

| 1 octet afirmă: 204

| 2 byte stări: 11

| Stări pe 4 octeți: 0

| Personaje: 64982

| State: 32135

| Tranziții: 872051

| Densitatea statului: 10.6%

| Modele: 5055

| Stare meci: 3855

| Memorie (MB): 17.00

| Modele: 0.51

| Liste de meciuri: 1.02

| DFA

| 1 octet afirmă: 1.02

| 2 byte stări: 14.05

| Stări pe 4 octeți: 0.00

+----------------------------------------------------------------

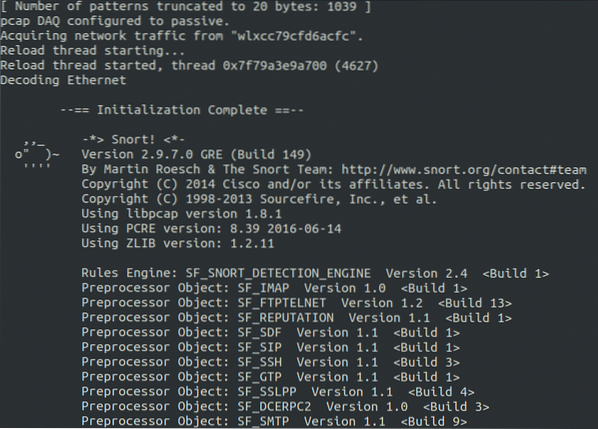

[Numărul de modele trunchiate la 20 de octeți: 1039]

pcap DAQ configurat la pasiv.

Achiziționarea traficului de rețea de la „wlxcc79cfd6acfc”.

--== Initializare finalizată ==--

,,_ - *> Snort! <*-

o ") ~ Numărul versiunii

Drepturi de autor (C) 1998-2013 Sourcefire, Inc., și colab.

Utilizarea libpcap versiunea 1.8.1

Folosind versiunea PCRE: 8.39 2016-06-14

Folosind versiunea ZLIB: 1.2.11

Motor de reguli: SF_SNORT_DETECTION_ENGINE Versiunea 2.4

Obiect Preprocesor: SF_IMAP Versiunea 1.0

Obiect Preprocesor: SF_FTPTELNET Versiunea 1.2

Obiect Preprocesor: SF_REPUTATION Versiunea 1.1

Obiect Preprocesor: SF_SDF Versiunea 1.1

Obiect Preprocesor: SF_SIP Versiunea 1.1

Obiect Preprocesor: SF_SSH Versiunea 1.1

Obiect Preprocesor: SF_GTP Versiunea 1.1

Obiect Preprocesor: SF_SSLPP Versiunea 1.1

Obiect Preprocesor: SF_DCERPC2 Versiunea 1.0

Obiect Preprocesor: SF_SMTP Versiunea 1.1

Obiect Preprocesor: SF_POP Versiunea 1.0

Obiect Preprocesor: SF_DNS Versiunea 1.1

Obiect Preprocesor: SF_DNP3 Versiunea 1.1

Obiect Preprocesor: SF_MODBUS Versiunea 1.1

Snort a validat cu succes configurația!

Pufoi ieșind

Snort Rulesets

Cea mai mare putere a Pufni se află în seturile sale de reguli. Snort are capacitatea de a utiliza un număr mare de seturi de reguli pentru a monitoriza traficul de rețea. În ultima sa versiune, Pufni vine cu 73 diferite tipuri și peste 4150 reguli pentru detectarea anomaliilor, conținute în dosar „/ Etc / snort / rules.”

Puteți privi tipurile de seturi de reguli din Snort folosind următoarea comandă:

[e-mail protejat]: ~ $ ls / etc / snort / rlesrăspunsuri la atac.reguli community-smtp.reguli icmp.reguli shellcode.reguli

ușa din spate.reguli community-sql-injection.reguli imap.reguli smtp.reguli

trafic aglomerat.reguli comunitate-virus.informații despre reguli.reguli snmp.reguli

conversație.reguli atacuri web-comunitate.reguli locale.reguli sql.reguli

comunitate-bot.reguli community-web-cgi.reguli misc.reguli telnet.reguli

șters de comunitate.reguli comunitate-web-client.reguli multimedia.reguli tftp.reguli

comunitate-dos.reguli community-web-dos.reguli mysql.virusul regulilor.reguli

comunitate-exploatare.reguli community-web-iis.reguli netbios.regulează atacurile web.reguli

comunitate-ftp.reguli community-web-misc.reguli nntp.reguli web-cgi.reguli

joc-comunitate.reguli community-web-php.reguli oracol.reguli client-web.reguli

community-icmp.reguli ddos.reglează alte identificări.reguli web-coldfusion.reguli

comunitate-imap.regulile șterse.reguli p2p.reguli web-frontpage.reguli

comunitate-inadecvată.reguli dns.politica de reguli.reguli web-iis.reguli

comunitate-mail-client.reguli dos.reguli pop2.reguli web-misc.reguli

comunitate-misc.reguli experimentale.reguli pop3.reguli web-php.reguli

community-nntp.regulile exploatează.reguli porno.reguli x11.reguli

comunitate-oracol.degetul de reguli.reguli rpc.reguli

comunitate-politică.reguli ftp.reguli rservicii.reguli

comunitate-sip.reguli icmp-info.scanarea regulilor.reguli

În mod implicit, când rulați Pufni în modul Intrusion Detection System, toate aceste reguli sunt implementate automat. Să testăm acum ICMP set de reguli.

Mai întâi, utilizați următoarea comandă pentru a rula Pufni în IDS mod:

[e-mail protejat]: ~ $ sudo snort -A console -i-c / etc / snort / snort.conf

Veți vedea mai multe ieșiri pe ecran, păstrați-l așa.

Acum, veți face ping la adresa IP a acestei mașini de la o altă mașină folosind următoarea comandă:

[e-mail protejat]: ~ $ pingFaceți ping de cinci până la șase ori, apoi reveniți la mașină pentru a vedea dacă Snort IDS îl detectează sau nu.

24 08-01: 21: 55.178653 [**] [1: 396: 6] ICMP Destinație Fragmentare inaccesibilăNecesar și bitul DF a fost setat [**] [Clasificare: Activități diverse] [Prioritate: 3]

ICMP

24/08-01: 21: 55.178653 [**] [1: 396: 6] ICMP Destinație Fragmentare inaccesibilă

Necesar și bitul DF a fost setat [**] [Clasificare: Activități diverse] [Prioritate: 3]

ICMP

24/08-01: 21: 55.178653 [**] [1: 396: 6] ICMP Destinație Fragmentare inaccesibilă

Necesar și bitul DF a fost setat [**] [Clasificare: Activități diverse] [Prioritate: 3]

ICMP

24/08-01: 21: 55.178653 [**] [1: 396: 6] ICMP Destinație Fragmentare inaccesibilă

Necesar și bitul DF a fost setat [**] [Clasificare: Activități diverse] [Prioritate: 3]

ICMP

24 08-01: 21: 55.178653 [**] [1: 396: 6] ICMP Destinație Fragmentare inaccesibilă

Necesar și bitul DF a fost setat [**] [Clasificare: Activități diverse] [Prioritate: 3]

ICMP

24/08-01: 21: 55.178653 [**] [1: 396: 6] ICMP Destinație Fragmentare inaccesibilă

Necesar și bitul DF a fost setat [**] [Clasificare: Activități diverse] [Prioritate: 3]

ICMP

Aici, am primit o alertă că cineva efectuează o scanare ping. A furnizat chiar adresa IP a mașinii atacatorului.

Acum, vom merge la IP adresa acestui aparat în browser. Nu vom vedea nicio alertă, în acest caz. Încercați să vă conectați la ftp serverul acestei mașini folosind o altă mașină ca atacator:

[e-mail protejat]: ~ $ ftpÎncă nu vom vedea nicio alertă, deoarece aceste seturi de reguli nu sunt adăugate în regulile implicite și, în aceste cazuri, nu va fi generată nicio alertă. Atunci trebuie să-ți creezi propriul seturi de reguli. Puteți crea reguli în funcție de propriile nevoi și le puteți adăuga în „/ Etc / snort / rules / local.reguli ” fișier și apoi pufni va folosi automat aceste reguli atunci când detectează anomalii.

Crearea unei reguli

Vom crea acum o regulă pentru detectarea unui pachet suspect trimis la port 80 astfel încât o alertă de jurnal să fie generată atunci când se întâmplă acest lucru:

# alert tcp any any -> $ HOME_NET 80 (msg: "HTTP Packet found"; sid: 10000001; rev: 1;)Există două părți majore ale scrierii unei reguli, i.e., Antetul regulii și Opțiunile regulii. Următorul este o defalcare a regulii pe care tocmai am scris-o:

- Antet

- Alerta: Acțiunea specificată care trebuie întreprinsă la descoperirea pachetului care corespunde descrierii regulii. Există mai multe alte acțiuni care pot fi specificate în locul alertei în funcție de nevoile utilizatorului, i.e., jurnal, respinge, activează, renunță, trece, etc.

- Tcp: Aici, trebuie să specificăm protocolul. Există mai multe tipuri de protocoale care pot fi specificate, i.e., tcp, udp, icmp, etc., în funcție de nevoile utilizatorului.

- Orice: Aici poate fi specificată interfața de rețea sursă. Dacă orice este specificat, Snort va verifica toate rețelele sursă.

- ->: Directia; în acest caz, este setat de la sursă la destinație.

- $ HOME_NET: Locul unde destinația adresa IP este specificat. În acest caz, îl folosim pe cel configurat în / etc / snort / snort.conf fișier la început.

- 80: Portul de destinație la care așteptăm un pachet de rețea.

- Opțiuni:

- Mesaj: Alerta care va fi generată sau mesajul care va fi afișat în cazul captării unui pachet. În acest caz, este setat la „Pachet HTTP găsit.”

- sid: Folosit pentru a identifica regulile Snort în mod unic și sistematic. Primul 1000000 numerele sunt rezervate, astfel încât să puteți începe cu 1000001.

- Rev Folosit pentru întreținerea ușoară a regulilor.

Vom adăuga această regulă în „/ Etc / snort / rules / local.reguli ” fișier și vedeți dacă poate detecta cereri HTTP pe portul 80.

[e-mail protejat]: ~ $ echo “alertează tcp orice oricare -> $ HOME_NET 80 (msg:" HTTP Packetgăsit "; sid: 10000001; rev: 1;)” >> / etc / snort / rules / local.reguli

Suntem cu toții pregătiți. Acum, puteți deschide Pufni în IDS folosind următoarea comandă:

[email protected]: ~ $ sudo snort -A console -i wlxcc79cfd6acfc-c / etc / snort / snort.conf

Navigați la adresa IP a acestei mașini din browser.

Pufni acum poate detecta orice pachet trimis în portul 80 și va afișa alerta „Pachet HTTP găsit ” pe ecran dacă apare acest lucru.

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pachet HTTP găsit [**][Prioritate: 0] TCP

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pachet HTTP găsit [**]

[Prioritate: 0] TCP

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pachet HTTP găsit [**]

[Prioritate: 0] TCP

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pachet HTTP găsit [**]

[Prioritate: 0] TCP

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pachet HTTP găsit [**]

[Prioritate: 0] TCP

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pachet HTTP găsit [**]

[Prioritate: 0] TCP

24/08-03: 35: 22.979898 [**] [1: 10000001: 0] Pachet HTTP găsit [**]

[Prioritate: 0] TCP

De asemenea, vom crea o regulă pentru detectare ftp încercări de autentificare:

# alert tcp any any -> any 21 (msg: "Pachetul FTP găsit"; sid: 10000002;)Adăugați această regulă la "local.reguli ” fișier folosind următoarea comandă:

[email protected]: ~ $ echo “alert tcp any any -> alert tcp any any -> any 21(msg: "Pachetul FTP găsit"; sid: 10000002; rev: 1;) ”>> / etc / snort / rules / local.reguli

Acum, încercați să vă conectați de la o altă mașină și aruncați o privire asupra rezultatelor programului Snort.

24/08-03: 35: 22.979898 [**] [1: 10000002: 0) Pachet FTP găsit [**] [Prioritate: 0]TCP

24/08-03: 35: 22.979898 [**] [1: 10000002: 0) Pachet FTP găsit [**] [Prioritate: 0]

TCP

24/08-03: 35: 22.979898 [**] [1: 10000002: 0) Pachet FTP găsit [**] [Prioritate: 0]

TCP

24/08-03: 35: 22.979898 [**] [1: 10000002: 0) Pachet FTP găsit [**] [Prioritate: 0]

TCP

24/08-03: 35: 22.979898 [**] [1: 10000002: 0) Pachet FTP găsit [**] [Prioritate: 0]

TCP

După cum s-a văzut mai sus, am primit alerta, ceea ce înseamnă că am creat cu succes aceste reguli pentru detectarea anomaliilor în port 21 și port 80.

Concluzie

Sisteme de detectare a intruziunilor ca Pufni sunt utilizate pentru monitorizarea traficului de rețea pentru a detecta când un atac este efectuat de un utilizator rău intenționat înainte ca acesta să poată afecta sau afecta rețeaua. Dacă un atacator efectuează o scanare a portului pe o rețea, atacul poate fi detectat, împreună cu numărul de încercări făcute, atacatorul IP adresa și alte detalii. Pufni este folosit pentru a detecta toate tipurile de anomalii și vine cu un număr mare de reguli deja configurate, împreună cu opțiunea pentru utilizator de a scrie propriile reguli în funcție de nevoile sale. În funcție de dimensiunea rețelei, Pufni poate fi configurat și utilizat cu ușurință fără a cheltui nimic, în comparație cu alte reclame plătite Sisteme de detectare a intruziunilor. Pachetele capturate pot fi analizate în continuare folosind un sniffer de pachete, cum ar fi Wireshark, pentru a analiza și descompune ceea ce se întâmpla în mintea atacatorului în timpul atacului și tipurile de scanări sau comenzi efectuate. Pufni este un instrument gratuit, open-source și ușor de configurat și poate fi o alegere excelentă pentru a proteja orice rețea de dimensiuni medii de atac.

Phenquestions

Phenquestions