Măsurile de securizare a serverului SSH variază de la bază la avansat și, așa cum am spus mai devreme, le puteți prelua în funcție de nivelul de securitate de care aveți nevoie. Puteți săriți oricare dintre măsurile prescrise dacă aveți cunoștințe suficiente despre consecințe și dacă sunteți într-o poziție bună pentru a le face față. De asemenea, nu putem spune niciodată că un singur pas va asigura securitate 100% sau un anumit pas este mai bun decât celălalt.

Totul depinde de ce tip de securitate avem de fapt nevoie. Prin urmare, astăzi intenționăm să vă oferim o perspectivă foarte profundă asupra pașilor de bază și avansați pentru securizarea unui server SSH în Ubuntu 20.04. În afară de aceste metode, vă vom împărtăși și câteva sfaturi suplimentare pentru securizarea serverului SSH ca bonus. Așadar, haideți să începem cu discuția interesantă de astăzi.

Metoda de securizare a serverului SSH în Ubuntu 20.04:

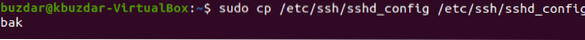

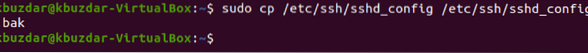

Toate configurațiile SSH sunt stocate în fișierul său / etc / ssh / sshd_config. Acest fișier este considerat foarte crucial pentru funcționarea normală a serverului dvs. SSH. Prin urmare, înainte de a face modificări la acest fișier, este foarte recomandat să creați o copie de rezervă a acestui fișier executând următoarea comandă în terminal:

sudo cp / etc / ssh / sshd_config / etc / ssh / sshd_config.coace

Dacă această comandă este executată cu succes, nu vi se va prezenta nicio ieșire, așa cum se arată în imaginea de mai jos:

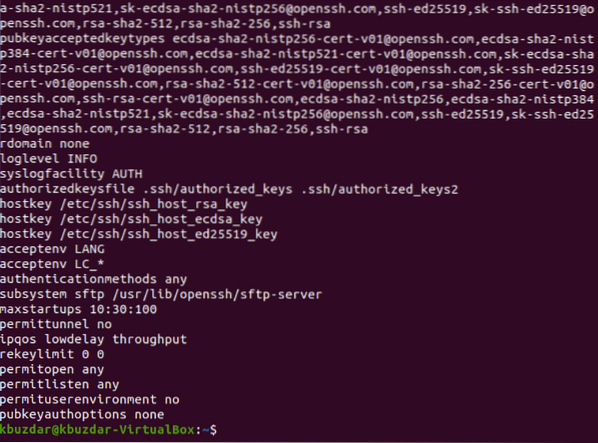

După crearea unei copii de rezervă a acestui fișier, acest pas este opțional și se efectuează dacă doriți să verificați toate opțiunile care sunt activate în prezent în acest fișier de configurare. Puteți verifica acest lucru executând următoarea comandă în terminal:

Opțiunile activate în prezent ale fișierului de configurare SSH sunt afișate în imaginea de mai jos. Puteți derula în jos această listă pentru a vizualiza toate opțiunile.

Acum puteți începe să vă securizați serverul SSH în timp ce treceți de la pașii de bază la pașii avansați din Ubuntu 20.04.

Pași de bază pentru securizarea serverului SSH în Ubuntu 20.04:

Pașii de bază pentru securizarea unui server SSH în Ubuntu 20.04 sunt după cum urmează:

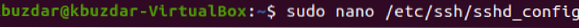

Pasul 1: Deschiderea fișierului de configurare SSH:

Puteți deschide fișierul de configurare SSH executând comanda menționată mai jos în terminal:

sudo nano / etc / ssh / sshd_config

Fișierul de configurare SSH este afișat în următoarea imagine:

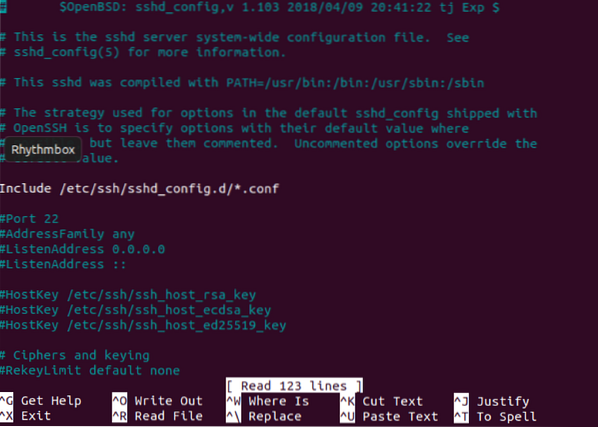

Pasul 2: Dezactivarea autentificării bazate pe parolă:

În loc să folosească parole pentru autentificare, cheile SSH sunt considerate mai sigure. Prin urmare, dacă ați generat cheile SSH pentru autentificare, atunci trebuie să dezactivați autentificarea bazată pe parolă. Pentru aceasta, trebuie să localizați variabila „PasswordAuthentication”, să o decomentați și să setați valoarea acesteia la „nu”, așa cum este evidențiat în imaginea de mai jos:

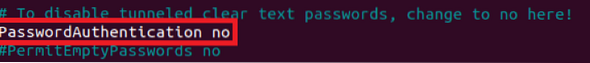

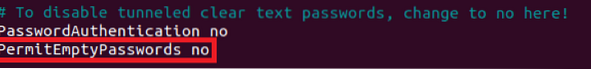

Pasul 3: respingerea / respingerea parolelor goale:

Uneori, utilizatorilor le este extrem de convenabil să creeze parole goale pentru a se salva de la memorarea parolelor complexe. Această practică se poate dovedi a fi în detrimentul securității serverului dvs. SSH. Prin urmare, trebuie să respingeți toate încercările de autentificare cu parole goale. Pentru aceasta, trebuie să localizați variabila „PermitEmptyPasswords” și să o decomentați, deoarece valoarea sa este deja setată la „nu” în mod implicit, așa cum este evidențiat în următoarea imagine:

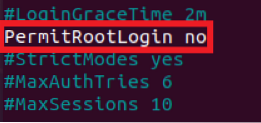

Pasul 4: interzicerea conectării la rădăcină:

Ar trebui să interziceți strict autentificările root pentru a proteja orice intrus de a obține acces la nivel root la server. Puteți face acest lucru localizând variabila „PermitRootLogin”, decomentați-o și setați valoarea acesteia la „nu”, așa cum este evidențiat în imaginea de mai jos:

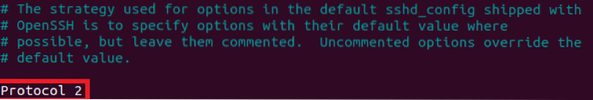

Pasul 5: Utilizarea protocolului SSH 2:

Serverul SSH poate funcționa pe două protocoale diferite, i.e., Protocolul 1 și Protocolul 2. Protocolul 2 implementează caracteristici de securitate mai avansate, motiv pentru care este preferat în locul Protocolului 1. Cu toate acestea, Protocolul 1 este protocolul implicit al SSH și nu este menționat în mod explicit în fișierul de configurare SSH. Prin urmare, dacă doriți să lucrați cu Protocolul 2 în loc de Protocolul 1, trebuie să adăugați în mod explicit linia „Protocol 2” la fișierul de configurare SSH, așa cum este evidențiat în următoarea imagine:

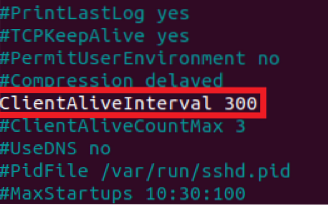

Pasul 6: Setarea unui Timeout pentru sesiune:

Uneori, utilizatorii își lasă computerele nesupravegheate pentru o perioadă foarte lungă de timp. Între timp, orice intrus poate să vină și să aibă acces la sistemul dvs., încălcând securitatea acestuia. Aici intră în joc conceptul de expirare a sesiunii. Această caracteristică este utilizată pentru a deconecta un utilizator dacă rămâne inactiv mult timp, astfel încât niciun alt utilizator să nu poată avea acces la sistemul său.

Acest timeout poate fi setat localizând variabila „ClientAliveInterval”, decomentați-o și atribuiți-i orice valoare (în secunde) la alegere. În cazul nostru, i-am atribuit valoarea „300 secunde” sau „5 minute”. Înseamnă că, dacă utilizatorul rămâne departe de serverul SSH pentru „300 de secunde”, atunci va fi deconectat automat așa cum este evidențiat în imaginea prezentată mai jos:

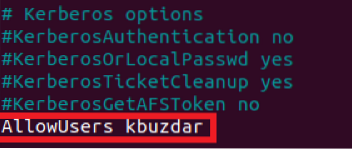

Pasul 7: Permiterea utilizatorilor specifici să acceseze serverul SSH:

Serverul SSH nu este un server al cărui acces este necesar de către ceilalți utilizatori. Prin urmare, accesul său trebuie să fie limitat doar la acei utilizatori care au de fapt nevoie de el. Pentru a permite anumitor utilizatori să acceseze serverul SSH, trebuie să adăugați o variabilă numită „AllowUsers” în fișierul de configurare SSH și apoi să scrieți numele tuturor acelor utilizatori cărora doriți să le permiteți accesul la serverul SSH separat de un spațiu. În cazul nostru, am vrut să permitem unui singur utilizator să acceseze serverul SSH. De aceea i-am adăugat numele doar așa cum este evidențiat în următoarea imagine:

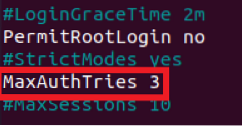

Pasul 8: Limitarea numărului de încercări de autentificare:

Ori de câte ori un utilizator încearcă să acceseze un server și nu poate să se autentifice pentru prima dată, încearcă să o facă din nou. Utilizatorul continuă să facă aceste încercări până și cu excepția cazului în care este capabil să se autentifice cu succes, obținând astfel acces la serverul SSH. Aceasta este considerată o practică extrem de nesigură, deoarece un hacker poate lansa un atac de forță brută (un atac care încearcă în mod repetat să ghicească o parolă până când se găsește potrivirea potrivită). În consecință, el va putea avea acces la serverul dvs. SSH.

De aceea, este foarte recomandat să limitați numărul de încercări de autentificare pentru a preveni atacurile de ghicire a parolei. Valoarea implicită a încercărilor de autentificare către serverul SSH este setată la „6”. Cu toate acestea, îl puteți modifica în funcție de nivelul de securitate de care aveți nevoie. Pentru aceasta, trebuie să localizați variabilele „MaxAuthTries”, să le decomentați și să setați valoarea acestuia la orice număr dorit. Am vrut să limităm încercările de autentificare la „3”, așa cum este evidențiat în imaginea de mai jos:

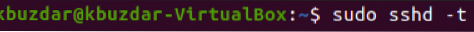

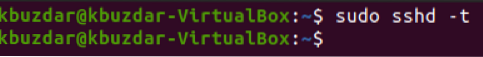

Pasul 9: Rularea serverului SSH în modul de testare:

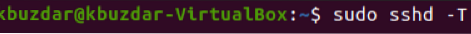

Până acum, am luat toți pașii de bază pentru a ne securiza serverul SSH pe Ubuntu 20.04. Cu toate acestea, trebuie totuși să ne asigurăm că opțiunile pe care tocmai le-am configurat funcționează corect. Pentru aceasta, mai întâi vom salva și închide fișierul de configurare. După aceasta, vom încerca să rulăm serverul SSH în modul de testare. Dacă rulează cu succes în modul de testare, atunci va implica că nu există erori în fișierul de configurare. Puteți rula serverul SSH în modul de testare executând următoarea comandă în terminal:

sudo sshd -t

Când această comandă este executată cu succes, nu va afișa nicio ieșire pe terminal, așa cum se arată în imaginea de mai jos. Cu toate acestea, dacă vor exista erori în fișierul de configurare, atunci executarea acestei comenzi va reda acele erori pe terminal. Atunci va trebui să remediați aceste erori. Abia atunci veți putea continua mai departe.

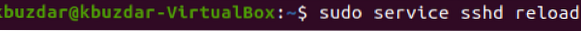

Pasul 10: Reîncărcarea serverului SSH cu noi configurări:

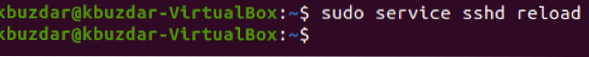

Acum, când serverul SSH a funcționat cu succes în modul de testare, trebuie să-l reîncarcăm, astfel încât să poată citi noul fișier de configurare, i.e., modificările pe care le-am făcut fișierului de configurare SSH în pașii de mai sus. Pentru a reîncărca serverul SSH cu noi configurații, trebuie să rulați următoarea comandă în terminal:

sudo service sshd reîncarcă

Dacă serverul dvs. SSH este repornit cu succes, terminalul nu va afișa nicio ieșire, așa cum se arată în imaginea de mai jos:

Pași avansați pentru securizarea serverului SSH în Ubuntu 20.04:

După efectuarea tuturor pașilor de bază pentru securizarea serverului SSH în Ubuntu 20.04, puteți merge în cele din urmă la pașii avansați. Acesta este doar un pas înainte pentru a vă securiza serverul SSH. Cu toate acestea, dacă intenționați doar să atingeți un nivel moderat de securitate, atunci pașii descriși mai sus vor fi suficienți. Dar dacă doriți să mergeți puțin mai departe, puteți urma pașii explicați mai jos:

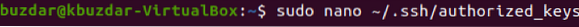

Pasul 1: Deschiderea ~ /.ssh / awtorizat_keys Fișier:

Pașii de bază pentru securizarea serverului SSH sunt implementați în fișierul de configurare SSH. Înseamnă că aceste politici vor fi valabile pentru toți utilizatorii care vor încerca să acceseze serverul SSH. De asemenea, implică faptul că pașii de bază reprezintă o metodă generică de securizare a serverului SSH. Cu toate acestea, dacă încercăm să luăm în considerare principiul „Apărarea în adâncime”, atunci vom realiza că trebuie să securizăm fiecare cheie SSH individuală separat. Acest lucru se poate face prin definirea parametrilor de securitate expliciți pentru fiecare cheie individuală. Cheile SSH sunt stocate în ~ /.ssh / awtorizat_keys, așa că vom accesa mai întâi acest fișier pentru a modifica parametrii de securitate. Vom rula următoarea comandă în terminal pentru a accesa ~ /.fișier ssh / authorized_keys:

sudo nano ~ /.ssh / chei_autorizateRularea acestei comenzi va deschide fișierul specificat cu editorul nano. Cu toate acestea, puteți utiliza și orice alt editor de text la alegere pentru a deschide acest fișier. Acest fișier va conține toate cheile SSH pe care le-ați generat până acum.

Pasul 2: Definirea configurațiilor specifice pentru cheile particulare:

Pentru a obține un nivel avansat de securitate, sunt disponibile următoarele cinci opțiuni:

- redirecționare fără agent

- redirecționare fără port

- fără pty

- no-user-rc

- redirecționare fără X11

Aceste opțiuni pot fi scrise înainte de orice cheie SSH la alegere pentru a le face disponibile pentru acea cheie specială. Chiar și mai multe opțiuni pot fi configurate și pentru o singură cheie SSH. De exemplu, doriți să dezactivați redirecționarea porturilor pentru o anumită cheie sau, cu alte cuvinte, doriți să implementați redirecționarea fără porturi pentru o anumită cheie, atunci sintaxa va fi după cum urmează:

no-port-forwarding DesiredSSHKeyAici, în loc de DesiredSSHKey, veți avea o cheie SSH reală în ~ /.fișier ssh / autorizat_chei. După aplicarea acestor opțiuni pentru cheile SSH dorite, va trebui să salvați ~ /.ssh / authorized_keys și închideți-l. Un lucru bun în legătură cu această metodă avansată este că nu vă va cere să reîncărcați serverul SSH după efectuarea acestor modificări. Mai degrabă aceste modificări vor fi citite automat de serverul dvs. SSH.

În acest fel, veți putea securiza fiecare cheie SSH în profunzime prin aplicarea mecanismelor de securitate avansate.

Câteva sfaturi suplimentare pentru securizarea serverului SSH în Ubuntu 20.04:

În afară de toți pașii de bază și avansați pe care i-am făcut mai sus, există și câteva sfaturi suplimentare care se pot dovedi foarte bune pentru securizarea serverului SSH în Ubuntu 20.04. Aceste sfaturi suplimentare au fost discutate mai jos:

Păstrați-vă datele criptate:

Datele care se află pe serverul dvs. SSH, precum și cel care rămâne în tranzit, trebuie să fie criptate și, de asemenea, cu un algoritm de criptare puternic. Acest lucru nu numai că va proteja integritatea și confidențialitatea datelor dvs., ci va împiedica și compromiterea securității întregului server SSH.

Păstrați-vă software-ul la zi:

Software-ul care rulează pe serverul dvs. SSH trebuie să fie actualizat. Acest lucru se face pentru a vă asigura că nicio eroare de securitate din software-ul dvs. nu rămâne nesupravegheată. Mai degrabă acestea ar trebui să fie patch-uri bine în timp. Acest lucru vă va salva de orice potențiale daune pe termen lung și, de asemenea, va împiedica serverul să coboare sau să nu fie disponibil din cauza problemelor de securitate.

Asigurați-vă că SELinux este activat:

SELinux este mecanismul care pune piatra de temelie a securității în cadrul sistemelor bazate pe Linux. Funcționează prin implementarea Controlului accesului obligatoriu (MAC). Implementează acest model de control al accesului prin definirea regulilor de acces în politica sa de securitate. Acest mecanism este activat în mod implicit. Cu toate acestea, utilizatorilor li se permite să modifice această setare în orice moment. Înseamnă că pot dezactiva SELinux oricând doresc. Cu toate acestea, este recomandat să păstrați întotdeauna SELinux activat, astfel încât acesta să poată împiedica serverul SSH de la toate prejudiciile potențiale.

Utilizați politici stricte de parolă:

Dacă v-ați protejat serverul SSH cu parole, atunci trebuie să creați politici de parolă puternice. În mod ideal, parolele ar trebui să aibă mai mult de 8 caractere. Acestea ar trebui schimbate după un anumit timp, să zicem, la fiecare 2 luni. Nu ar trebui să conțină cuvinte din dicționar; mai degrabă, ar trebui să fie o combinație de alfabete, numere și caractere speciale. În mod similar, puteți defini câteva alte măsuri foarte stricte pentru politicile de parolă pentru a vă asigura că acestea sunt suficient de puternice.

Monitorizați și mențineți jurnalele de audit ale serverului SSH:

Dacă ceva nu merge bine cu serverul dvs. SSH, primul dvs. ajutor poate fi jurnalele de audit. Prin urmare, trebuie să păstrați în continuare aceste jurnale, astfel încât să puteți urmări cauza principală a problemei. Mai mult, dacă continuați să monitorizați continuu starea de sănătate și funcționarea serverului dvs. SSH, atunci acest lucru va împiedica, de asemenea, să apară probleme majore.

Mențineți copii de siguranță regulate ale datelor dvs.:

Nu în ultimul rând, ar trebui să păstrați întotdeauna o copie de rezervă a întregului server SSH. Dacă faceți acest lucru, nu numai că datele dvs. nu vor fi corupte sau pierdute în totalitate; mai degrabă, puteți utiliza acest server de rezervă ori de câte ori serverul dvs. principal cade. Acest lucru va limita, de asemenea, timpul de nefuncționare al serverului și va asigura disponibilitatea acestuia.

Concluzie:

Având grijă de toate măsurile care au fost prescrise în acest articol, vă puteți securiza sau întări cu ușurință serverul SSH în Ubuntu 20.04. Cu toate acestea, dacă proveniți dintr-un mediu de securitate a informațiilor, atunci trebuie să fiți conștienți de acest fapt că nu există nimic asemănător securității 100%. Tot ce putem obține este cea mai bună promisiune de efort și acel efort cel mai bun va fi sigur doar până la momentul în care va fi încălcat. De aceea, chiar și după ce ați luat toate aceste măsuri, nu puteți spune că serverul dvs. SSH este 100% sigur; mai degrabă, poate avea în continuare astfel de vulnerabilități la care nici nu te-ai fi putut gândi. Astfel de vulnerabilități pot fi soluționate numai dacă suntem atenți la serverul nostru SSH și îl actualizăm de fiecare dată când este necesar.

Phenquestions

Phenquestions