Dacă nu doriți ca alții să aibă acces la datele dvs., atunci criptarea este esențială. Când vă criptați datele sensibile, persoanele neautorizate nu pot ajunge cu ușurință la ele. Acest ghid de instruire se concentrează pe instalarea și utilizarea de bază a software-ului Veracrypt de criptare pe Ubuntu Linux. Veracrypt este un software open-source și este gratuit.

Instalați Veracrypt

După cum se vede pe pagina oficială de descărcări (link: https: // www.veracript.fr / ro / Descărcări.html), sunt disponibile două opțiuni pentru utilizarea Veracrypt pe Ubuntu Linux și anume: GUI și consolă. GUI înseamnă grafic, iar consola înseamnă text (linie de comandă.)

Instalați Veracrypt: GUI

Rulați următoarea comandă în terminalul Ubuntu pentru a descărca pachetul de instalare Veracrypt GUI.

$ sudo wget https: // launchpad.net / veracrypt / trunk / 1.24-update7 / + download / veracrypt-1.24-Update7-Ubuntu-20.04-amd64.debAcum, puteți instala pachetul descărcat după cum urmează.

$ sudo apt-get install ./ veracrypt-1.24-Update7-Ubuntu-20.04-amd64.debintroduce y pentru a continua cu instalarea dacă vi se solicită. După o instalare reușită, puteți lansa Veracrypt din meniul Aplicații> Accesorii> Veracrypt.

Instalați Veracrypt: Consolă

Rulați următoarea comandă în terminalul Ubuntu pentru a descărca pachetul de instalare a consolei Veracrypt.

$ sudo wget https: // launchpad.net / veracrypt / trunk / 1.24-update7 / + download / veracrypt-console-1.24-Update7-Ubuntu-20.04-amd64.debAcum puteți continua să instalați pachetul descărcat. Rulați comanda de mai jos.

$ dpkg -i ./ veracrypt-console-1.24-Update7-Ubuntu-20.04-amd64.debCând instalarea se finalizează cu succes, puteți începe să utilizați Veracrypt în terminalul Ubuntu. Pentru a vedea informații de utilizare, rulați următoarea comandă.

$ veracrypt -hCriptați datele sensibile

Să ne imaginăm că aveți un folder numit folder1 pe desktopul Ubuntu care conține documente sensibile. Vom crea un volum criptat prin GUI și consolă pentru a servi drept seif personal pentru stocarea unor astfel de documente sensibile.

Metoda GUI:

Creați un volum criptat

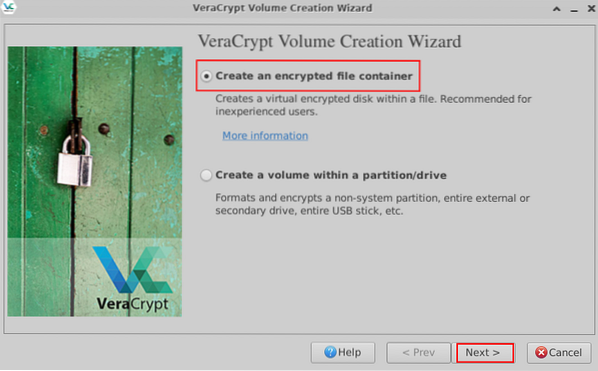

1. Lansați Veracrypt din Aplicații meniu> Accesorii > Veracript 2. Clic Crea 3. În vrăjitorul pentru crearea volumului Veracrypt, alegeți Creați un container de fișiere criptat 4. Clic Următorul  Figura 1: Creați un container de fișiere criptate 5. Pe pagina Tip volum, alegeți prima opțiune etichetată Volumul Veracrypt standard 6. Clic Următorul 7. Sub Locație volum, faceți clic pe Selectați Fișier 8. Alegeți locația dorită din stânga și apoi introduceți un nume pentru containerul de fișiere criptate în partea de sus

Figura 1: Creați un container de fișiere criptate 5. Pe pagina Tip volum, alegeți prima opțiune etichetată Volumul Veracrypt standard 6. Clic Următorul 7. Sub Locație volum, faceți clic pe Selectați Fișier 8. Alegeți locația dorită din stânga și apoi introduceți un nume pentru containerul de fișiere criptate în partea de sus

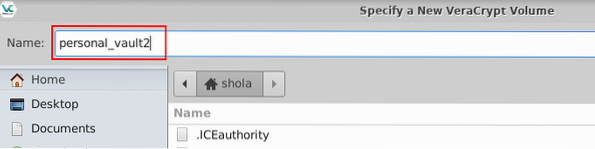

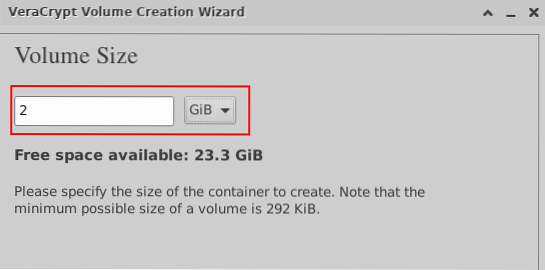

Figura 2: Denumiți noul container de fișiere criptate 9. Clic Salvați în partea de jos a ferestrei 10. Înapoi la pagina Volume Location, faceți clic pe Următorul 11. Sub Opțiuni de criptare, lăsați selecțiile implicite: AES și SHA-512 și faceți clic pe Următorul 12. Sub Dimensiune volum, introduceți dimensiunea volumului dorit. Faceți clic pe meniul derulant pentru a comuta între Gigabytes, Megabytes și Kilobytes

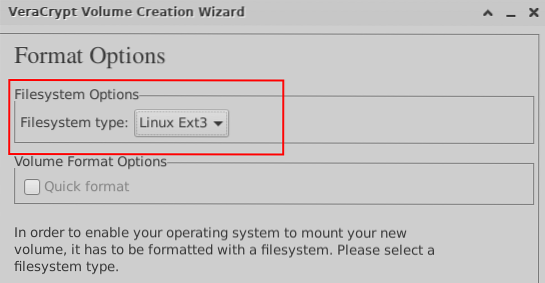

Figura 3: Specificați dimensiunea containerului de fișiere criptate 13. Clic Următorul 14. Sub Parolă volum, introduceți o parolă de criptare 15. Clic Următorul 16. Sub Opțiuni de format, puteți alege Linux Ext3 din meniul derulant

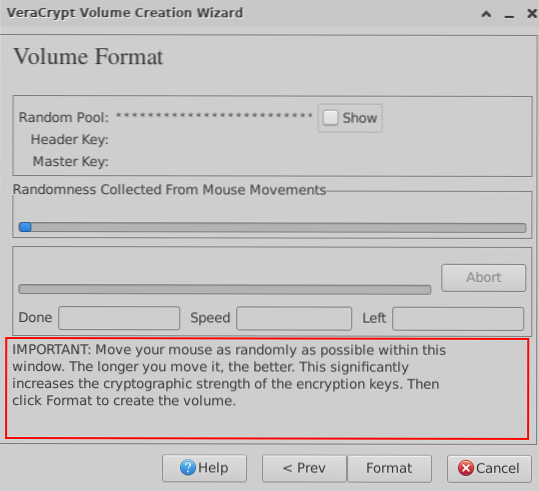

Figura 4: Alegeți tipul de sistem de fișiere pentru volumul criptat 17. Clic Următorul 18. Sub Asistență pe mai multe platforme, să mergem cu selecția implicită 19. Clic Următorul și apoi faceți clic pe O.K când vi se solicită 20. Sub Format volum, începeți să mișcați mouse-ul la întâmplare timp de cel puțin 1 minut

Figura 5: Mutați mouse-ul la întâmplare 21. Când ați terminat, faceți clic pe Format 22. Când vi se solicită, introduceți parola de utilizator Linux și faceți clic pe O.K 23. Așteptați un mesaj care indică faptul că volumul dvs. Veracrypt a fost creat cu succes 24. Clic O.K 25. Clic Ieșire

Montați volumul criptat

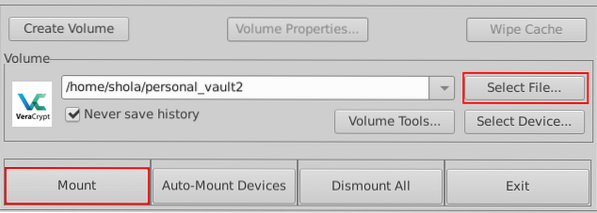

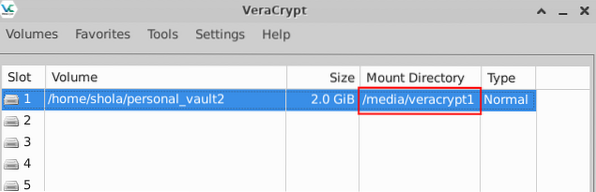

1. Înapoi la fereastra principală VeraCrypt, faceți clic pe orice slot gratuit din lista 2. Clic Selectați Fișier 3. Alegeți containerul de fișiere criptat pe care l-ați creat anterior 4. Clic Deschis în partea de jos a ferestrei 5. Clic montură  Figura 6: Montați volumul criptat 6. Când vi se solicită, introduceți parola de criptare și faceți clic pe O.K 7. Acum ar trebui să vedeți o pictogramă de dispozitiv nou pe desktop. Dispozitivul montat va fi, de asemenea, listat în Dispozitive când deschideți Manager fișiere accesând directorul de acasă, de exemplu. Figura 7 de mai jos prezintă calea implicită a directorului de montare.

Figura 6: Montați volumul criptat 6. Când vi se solicită, introduceți parola de criptare și faceți clic pe O.K 7. Acum ar trebui să vedeți o pictogramă de dispozitiv nou pe desktop. Dispozitivul montat va fi, de asemenea, listat în Dispozitive când deschideți Manager fișiere accesând directorul de acasă, de exemplu. Figura 7 de mai jos prezintă calea implicită a directorului de montare.

Figura 7: Calea directorului de montare a volumului criptat Acum puteți continua să mutați folderul sensibil în seiful dvs. personal.

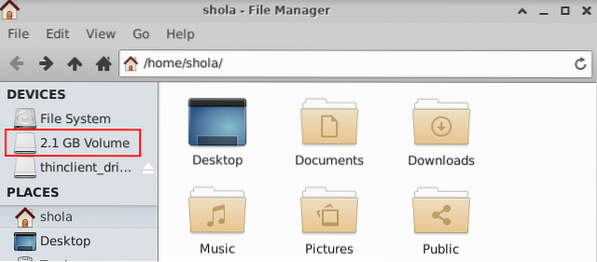

Figura 8: Volumul montat listat sub dispozitive

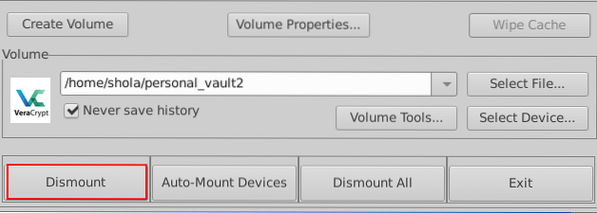

Demontați volumul criptat

1. Pentru a demonta volumul criptat, asigurați-vă că slotul corespunzător este selectat în fereastra principală 2 Veracrypt. Clic Demonta 3. Intrarea în slot trebuie acum să fie necompletată 4. De asemenea, nu ar trebui să mai vedeți volumul criptat pe desktop sau listat în Dispozitive

Figura 9: Demontați volumul criptat

Metoda consolei:

Creați un volum criptat

Rulați comanda de mai jos în terminalul Ubuntu pentru a începe crearea volumului criptat.

$ veracrypt --createCând vi se solicită să alegeți un tip de volum, introduceți 1 pentru un volum normal

| Tipul volumului: 1) Normal 2) Ascuns Selectați [1]: 1 |

Apoi, vi se va solicita să introduceți calea volumului și dimensiunea volumului. În exemplul de mai jos, volumul criptat se numește personal_vault și va fi creat în directorul meu de acasă. Dimensiunea seifului personal va fi de 2 Gigabytes.

| Introduceți calea volumului: / home / shola / personal_vault Introduceți dimensiunea volumului (sizeK / size [M] / sizeG): 2G |

Pentru algoritmul de criptare și algoritmul hash, se recomandă valorile implicite AES și SHA-512. introduce 1 în ambele cazuri.

| Algoritm de criptare: 1) AES 2) Șarpe 3) Twofish 4) Camellia 5) Kuznyechik 6) AES (Twofish) 7) AES (Twofish (Șarpe)) 8) Camellia (Kuznyechik) 9) Camellia (Șarpe) 10) Kuznyechik (AES ) 11) Kuznyechik (Șarpe (Camelia)) 12) Kuznyechik (Twofish) 13) Șarpe (AES) 14) Șarpe (Twofish (AES)) 15) Twofish (Șarpe) Selectați [1]: 1 Algoritm Hash: 1) SHA-512 2) Whirlpool 3) SHA-256 4) Streebog Select [1]: 1 |

Pentru sistemul de fișiere, Linux Ext3 ar fi suficient. Puteți intra 4 să aleg asta.

| Sistem de fișiere: 1) Nici unul 2) FAT 3) Linux Ext2 4) Linux Ext3 5) Linux Ext4 6) NTFS 7) exFAT 8) Btrfs Select [2]: 4 |

Acum, este timpul să alegeți o parolă de criptare puternică. Veți primi un avertisment dacă parola aleasă este determinată să fie slabă. Notă: Folosirea unei parole scurte NU este recomandată.

| Introduceți parola: AVERTISMENT: parolele scurte sunt ușor de spart folosind tehnici de forță brută! Vă recomandăm să alegeți o parolă formată din 20 sau mai multe caractere. Sigur doriți să utilizați o parolă scurtă? (y = Da / n = Nu) [Nu]: y Reintrodu parola: |

Când vi se solicită să introduceți PIM, apăsați tasta Enter de pe tastatură pentru a accepta valoarea implicită. Faceți același lucru atunci când vi se solicită să introduceți calea fișierului cheie. PIM este un număr care specifică de câte ori parola dvs. este hash. Un fișier cheie este utilizat alături de o parolă, astfel încât orice volum care utilizează fișierul cheie nu poate fi montat dacă nu este furnizat fișierul cheie corect. Deoarece ne concentrăm asupra utilizării de bază aici, valorile implicite ar fi suficiente.

| Introduceți PIM: introduceți calea fișierului cheie [none]: |

În cele din urmă, ar trebui să tastați aleatoriu pe tastatură timp de cel puțin 1 minut și destul de repede. Acest lucru ar trebui să facă criptarea mai puternică. Evitați tasta Enter în timp ce tastați. Apăsați Enter numai când ați terminat de tastat și apoi așteptați să se creeze volumul criptat.

| Vă rugăm să tastați cel puțin 320 de caractere alese aleatoriu și apoi apăsați Enter: Gata: 100% Viteză: 33 MiB / s Stânga: 0 s Volumul VeraCrypt a fost creat cu succes. |

Montați volumul criptat

Pentru a accesa conținutul volumului criptat, trebuie mai întâi să îl montați. Directorul de montare implicit este / media / veracrypt1, dar îl puteți crea pe dvs. dacă doriți. De exemplu, următoarea comandă va crea un director de montare sub / mnt.

$ sudo mkdir / mnt / personal_vaultUrmătoarea comandă de mai jos va începe montarea volumului criptat.

$ veracrypt --mount / home / shola / personal_vaultCând vi se solicită, fie apăsați tasta Enter pentru a utiliza directorul de montare implicit, fie tastați propria cale a directorului de montare. Vi se va solicita să introduceți parola de criptare în continuare. Pentru instrucțiunile PIM, fișier cheie și protejarea volumului ascuns, apăsați tasta Enter pentru a utiliza valorile implicite.

| Introduceți directorul de montare [implicit]: / mnt / personal_vault Introduceți parola pentru / home / shola / personal_vault: Introduceți PIM pentru / home / shola / personal_vault: Introduceți fișierul cheie [none]: Protejați volumul ascuns (dacă există)? (y = Da / n = Nu) [Nu]: |

Rulați următoarea comandă pentru a lista volumele montate.

$ veracrypt --list| 1: / home / shola / personal_vault / dev / mapper / veracrypt1 / mnt / personal_vault |

Acum puteți să vă mutați folderul sensibil în seiful dvs. personal, după cum urmează.

$ sudo mv / home / shola / folder1 / mnt / personal_vaultPentru a lista conținutul seifului dvs. personal, rulați:

$ ls -l / mnt / personal_vaultDemontați volumul criptat

Următoarea comandă va demonta volumul criptat.

$ veracrypt --dismount / mnt / personal_vaultDacă alergi veracrypt -list din nou, ar trebui să primiți un mesaj care să indice că nu este montat niciun volum.

Concluzie

Veracrypt are câteva capabilități foarte avansate, dar am acoperit doar elementele de bază din acest articol. Simțiți-vă liber să ne împărtășiți experiențele dvs. în secțiunea de comentarii.

Phenquestions

Phenquestions