Instalarea VSFTPD

VSFTPD (Daemon FTP foarte sigur) este un program software utilizat pentru a configura FTP pe un server. În acest tutorial, VSFTPD va fi utilizat pentru a configura serverul FTP pe aparat. Înainte de a instala VSFTPD, actualizați depozitele din serverul dvs. prin emiterea următoarei comenzi.

[e-mail protejat]: ~ $ sudo apt-get update -yApoi, instalați VSFTPD folosind următoarea comandă.

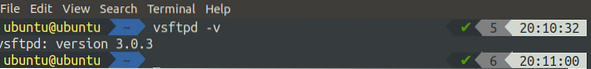

[e-mail protejat]: ~ $ sudo apt-get install vsftpd -yÎn cele din urmă, verificați instalarea verificând versiunea vsftpd cu următoarea comandă.

[e-mail protejat]: ~ $ vsftpd -v

Comanda de mai sus va genera versiunea de vsftpd dacă instalarea are succes.

FTP în modul activ

În modul activ, clientul FTP pornește sesiunea prin stabilirea conexiunii de control TCP de la orice port aleator de pe mașina client la portul 21 al serverului. Apoi, clientul începe să asculte pe un port aleatoriu X pentru o conexiune de date și informează serverul prin conexiunea TCP Control că clientul așteaptă conexiunea de date pe portul X. După aceasta, serverul stabilește o conexiune de date de la portul său 20 la portul X de pe computerul client.

O problemă poate apărea atunci când clientul se află în spatele unui firewall și portul X este blocat. În acest caz, serverul nu este capabil să stabilească o conexiune de date cu clientul. Pentru a evita această problemă, serverul FTP este utilizat în cea mai mare parte în modul pasiv, pe care îl vom discuta mai târziu în acest articol. În mod implicit, VSFTPD folosește modul pasiv, deci va trebui să îl schimbăm în modul activ.

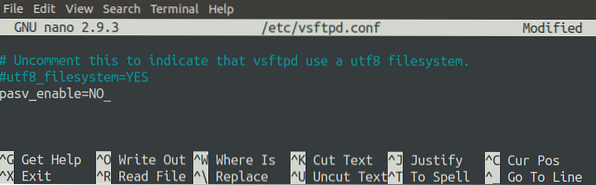

Mai întâi, deschideți fișierul de configurare VSFTPD.

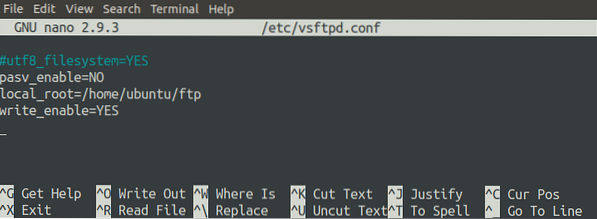

[e-mail protejat]: ~ $ sudo nano / etc / vsftpd.confAdăugați următoarea linie la sfârșitul fișierului.

pasv_enable = NU

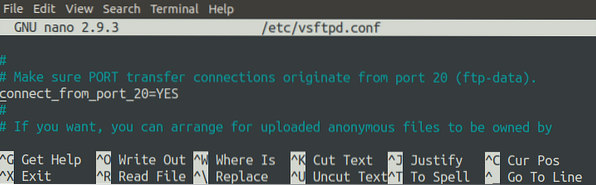

De asemenea, asigurați-vă că opțiunea „connect_from_port_20” este setată la „YES”.„Această opțiune asigură stabilirea conexiunii de date pe portul 20 al serverului.

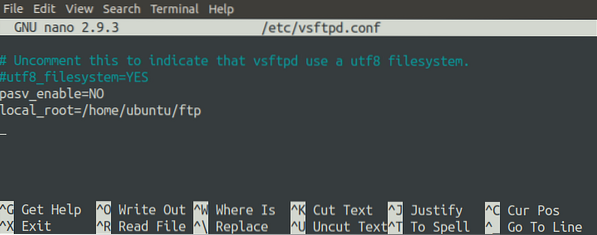

Apoi, creați un director pe care serverul FTP îl va utiliza pentru a stoca fișiere. Pentru acest tutorial, vom configura „/ home / ubuntu / ftp /” ca cale rădăcină pentru serverul FTP.

[e-mail protejat]: ~ $ sudo mkdir / home / ubuntu / ftpAcum, specificați acest director în fișierul de configurare schimbând opțiunea „rădăcină_locală”. Următorul parametru va configura calea rădăcină a serverului.

local_root = / home / ubuntu / ftp

Opțiunea „write_enable” trebuie activată pentru a permite utilizatorilor să scrie pe serverul FTP.

De fiecare dată când modificați fișierul de configurare, reporniți întotdeauna serverul.

[e-mail protejat]: ~ $ sudo systemctl reporniți vsftpdSetarea unei parole pentru un utilizator

Clientul FTP se conectează cu serverul utilizând un nume de utilizator și o parolă. Setați parola pentru utilizatorul dvs. pe aparat utilizând următoarea comandă.

[e-mail protejat]: ~ $ sudo passwd ubuntuComanda de mai sus va cere parola utilizatorului „ubuntu”.

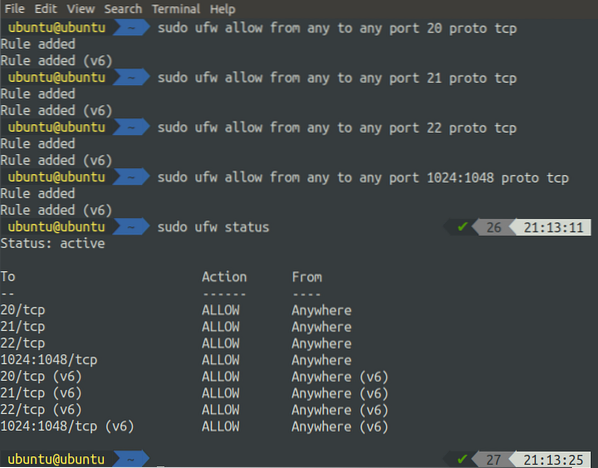

Configurarea paravanului de protecție pentru modul activ

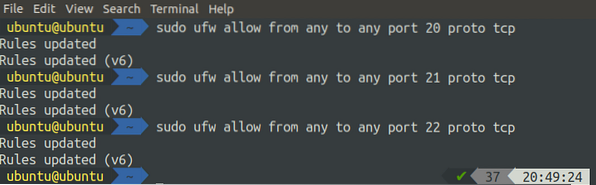

Dacă FTP este utilizat în modul activ, serverul FTP va utiliza două porturi pentru a comunica cu clientul, porturile 21 și 22. Portul 21 este utilizat pentru a transmite comenzi către client, iar Portul 20 este utilizat pentru a transfera date către orice port aleatoriu al clientului. Vom folosi ufw pentru a configura firewall-ul pe server. Instalați ufw folosind următoarea comandă.

[e-mail protejat]: ~ $ sudo apt-get install ufwAcum, pe partea de server, vom deschide porturile 20, 21 și 22 (pentru conexiunea SSH).

[e-mail protejat]: ~ $ sudo ufw permite de la oricare la orice port tcp proto

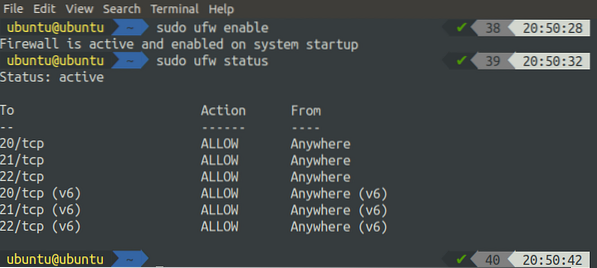

Activați și verificați starea ufw folosind următoarele comenzi.

[e-mail protejat]: ~ $ sudo ufw activate[e-mail protejat]: starea ~ $ sudo ufw

NOTĂ: dacă vă configurați serverul FTP pe cloud, va trebui, de asemenea, să permiteți porturile 20, 21 și 22 din grupul de securitate.

AVERTIZARE: Activați întotdeauna portul 22, împreună cu porturile necesare, înainte de a activa ufw pe sistemul de la distanță. În mod implicit, UFW blochează traficul din portul 22, deci nu veți putea accesa serverul dvs. la distanță folosind SSH dacă activați ufw fără a permite traficul din portul 22.

Instalarea clientului FTP

Acum, serverul nostru este configurat în modul activ și îl putem accesa din partea clientului. Pentru aplicația client, vom folosi FileZilla, o aplicație client ftp. Instalați FileZilla folosind următoarea comandă.

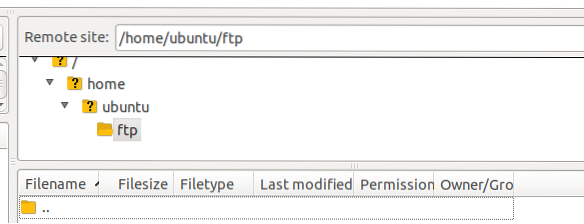

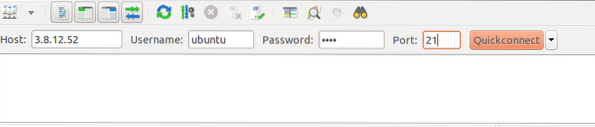

[e-mail protejat]: ~ $ sudo apt-get install filezilla -yDeschideți aplicația client FTP și introduceți adresa IP publică și alte acreditări ale serverului FTP.

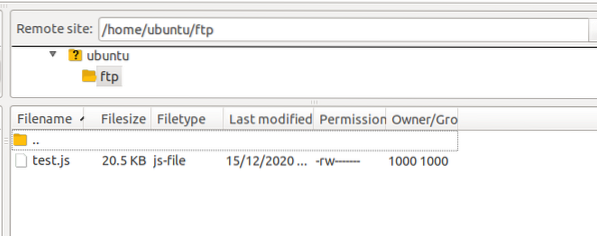

Când faceți clic pe „Conectare rapidă”, vă veți conecta la serverul FTP și veți fi dus automat la directorul specificat în opțiunea „local_root” din fișierul de configurare „/ home / ubuntu / ftp”.

Probleme în modul activ

Utilizarea FTP în modul activ ridică probleme atunci când clientul se află în spatele firewall-ului. După introducerea comenzilor de control inițiale, atunci când serverul creează o conexiune de date cu clientul pe un port aleatoriu, portul poate fi blocat de firewall-ul clientului, provocând eșecul transferului de date. FTP poate fi utilizat în modul pasiv pentru a rezolva aceste probleme de firewall.

FTP în modul pasiv

În modul pasiv, clientul creează o conexiune de control cu serverul de pe portul 21 al serverului. Clientul trimite apoi comanda specială „PASV” pentru a informa serverul că conexiunea de date va fi stabilită de client în loc de server. Ca răspuns, clientul primește IP-ul serverului și numărul de port aleatoriu (acest număr de port va fi configurat pe server). Clientul folosește acest IP și acest număr de port pentru a crea o conexiune de date cu serverul. În modul pasiv, atât conexiunile de date, cât și cele de control sunt stabilite de client, astfel încât firewall-ul să nu perturbe comunicarea dintre client și server.

Deschideți fișierul de configurare FTP în editorul preferat.

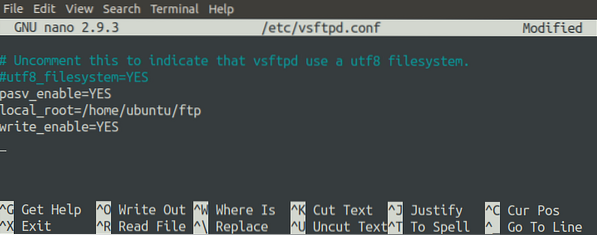

[e-mail protejat]: ~ $ sudo nano / etc / vsftpd.confSetați opțiunea „pasv_enable” la „DA” în fișier, astfel încât serverul să poată comunica cu clientul în modul pasiv. De asemenea, setați opțiunea „local_root” pentru a specifica directorul rădăcină al serverului și setați opțiunea „write_enable” la „YES” pentru a permite utilizatorilor să încarce fișiere pe server.

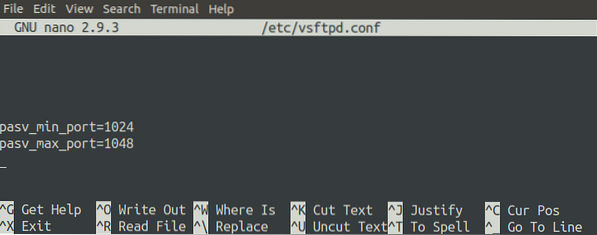

După cum sa discutat anterior, conexiunea de date este stabilită de client, iar serverul trimite IP-ul său public și un port aleatoriu către client pentru a crea o conexiune de date. Acest port aleator de pe server poate fi specificat dintr-o gamă de porturi din fișierul de configurare.

Conexiunea de date între server și client va fi stabilită pe un port între 1024 și 1048. Reporniți serverul FTP după schimbarea fișierului de configurare.

[e-mail protejat]: ~ $ sudo systemctl reporniți vsftpdConfigurarea paravanului de protecție în modul pasiv

Dacă folosim FTP în modul pasiv, conexiunea de date va fi stabilită pe orice port între 1024 și 1048, deci este necesar să permiți toate aceste porturi pe serverul FTP.

[e-mail protejat]: ~ $ sudo ufw permite de la oricare la orice port tcp proto

După ce ați permis toate porturile de pe firewall, activați ufw executând următoarea comandă.

[e-mail protejat]: ~ $ sudo ufw activatePermiteți întotdeauna porturile de pe server înainte de a activa firewall-ul; în caz contrar, nu veți putea accesa serverul dvs. prin SSH ca ufw, care blochează portul 22 în mod implicit.

Testarea conexiunii

Acum, am configurat serverul FTP în modul pasiv și putem verifica conexiunea ftp cu aplicația client. Deschideți FileZilla în sistemul dvs. pentru a face acest lucru.

După ce ați introdus gazda, numele de utilizator, parola și portul, vă puteți conecta acum la server. Acum că sunteți conectat la serverul FTP care rulează în modul pasiv, puteți încărca fișiere pe server.

Configurarea certificatelor SSL cu serverul FTP

În mod implicit, serverul FTP stabilește conexiunea dintre client și server pe un canal nesecurizat. Acest tip de comunicare nu trebuie utilizat dacă doriți să partajați date sensibile între client și server. Pentru a comunica printr-un canal securizat, este necesar să utilizați certificate SSL.

Generarea certificatelor SSL

Vom folosi certificate SSL pentru a configura o comunicare sigură între client și server. Vom genera aceste certificate folosind openssl. Următoarea comandă va genera certificate SSL pentru serverul dvs.

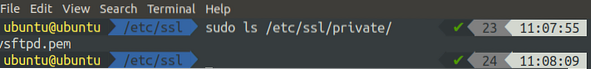

[email protected]: ~ $ sudo openssl req -x509 -nodes -day 365 -newkey rsa: 2048 -keyout / etc / ssl / private / vsftpd.pem -out / etc / ssl / private / vsftpd.pemCând rulați comanda de mai sus, vi se vor pune câteva întrebări. După ce răspundeți la aceste întrebări, certificatele vor fi generate. Puteți verifica certificatele în terminal.

[protejat prin e-mail]: ~ $ sudo ls / etc / ssl / private /

Utilizarea certificatelor în fișierul de configurare

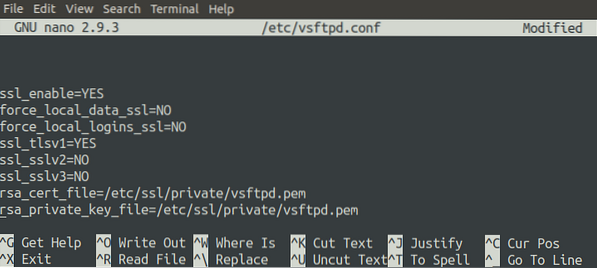

Acum, certificatele noastre sunt gata de utilizare. Vom configura „vsftpd”.conf 'pentru a utiliza certificatele SSL pentru comunicare. Deschideți fișierul de configurare cu următoarea comandă.

[protejat prin e-mail]: ~ $ sudo nano / etc / vsftpd.confAdăugați următoarele rânduri la sfârșitul fișierelor. Aceste modificări vor asigura faptul că serverul FTP utilizează certificatele SSL recent generate pentru a comunica în siguranță cu clientul.

ssl_enable = DAforce_local_data_ssl = NU

force_local_logins_ssl = NU

ssl_tlsv1 = DA

ssl_sslv2 = NU

ssl_sslv3 = NU

rsa_cert_file = / etc / ssl / private / vsftpd.pem

rsa_private_key_file = / etc / ssl / private / vsftpd.pem

Reporniți serverul FTP pentru a aplica aceste modificări.

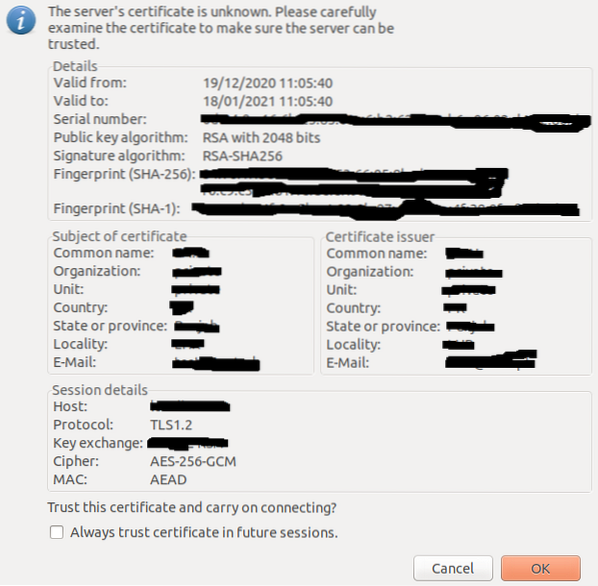

[e-mail protejat]: ~ $ sudo systemctl reporniți vsftpdDupă repornirea serverului, încercați să vă conectați cu serverul dvs. utilizând aplicația client FileZilla. De data aceasta, aplicația client vă va întreba dacă aveți încredere în aceste certificate.

Dacă aveți certificate de la o autoritate de certificare de încredere, atunci acest avertisment nu ar trebui să apară. Am generat certificatele noastre folosind openssl, care nu este o autoritate de certificare de încredere, motiv pentru care a solicitat autentificarea certificatului în cazul nostru. Acum, putem comunica între client și server pe un canal securizat.

Configurare anonimă

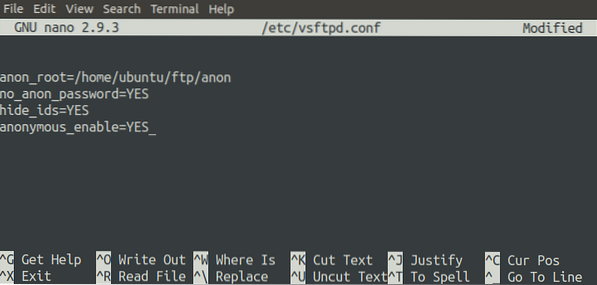

De asemenea, puteți activa autentificarea anonimă pe serverul dvs. FTP. Cu această configurație activată, orice utilizator se poate conecta la serverul FTP cu orice nume de utilizator și parolă. Următorii parametri din fișierul de configurare vor face serverul FTP accesibil anonim.

Configurația de mai sus setează calea rădăcină pentru utilizatorii anonimi să fie „/ home / ubuntu / ftp / anon” și nu va solicita parola atunci când un utilizator anonim se conectează.

NOTĂ: Asigurați-vă că calea „/ home / ubuntu / ftp / anon” există pe serverul FTP.

Acum, reporniți serverul FTP.

[e-mail protejat]: ~ $ sudo systemctl reporniți vsftpdDupă repornirea serverului, vom încerca să ne conectăm la server prin browserul Google Chrome. Accesați următoarea adresă URL.

ftp: // 3.8.12.52Adresa URL de mai sus vă va duce la directorul rădăcină al serverului FTP, așa cum este specificat în fișierul de configurare. Cu Conectare anonimă dezactivată, când încercați să vă conectați la serverul FTP folosind un browser, vi se va cere mai întâi autentificarea și apoi veți fi direcționați în directorul rădăcină al serverului.

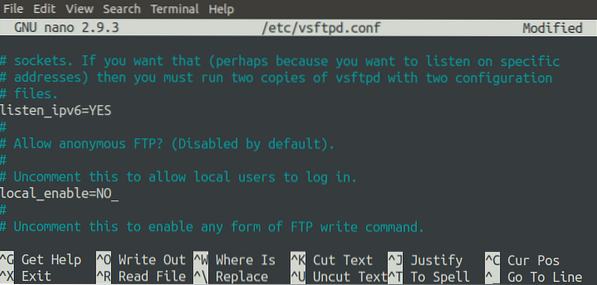

Configurați accesul local

De asemenea, putem permite sau bloca accesul local la serverul FTP prin schimbarea fișierului de configurare. În prezent, putem accesa serverul nostru FTP local fără a utiliza aplicația client FTP, dar putem bloca acest acces. Pentru a face acest lucru, trebuie să modificăm parametrul „local_enable”.

Mai întâi, reporniți serverul FTP.

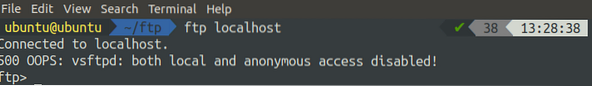

[e-mail protejat]: ~ $ sudo systemctl reporniți vsftpdDupă repornirea serverului, încercați să accesați serverul FTP local utilizând interfața din linia de comandă. Conectați-vă la serverul dvs. la distanță folosind SSH.

[e-mail protejat]: ~ $ ssh ubuntu @ 3.8.12.52 -iAcum, lansați următoarea comandă pentru a vă conecta la serverul FTP local folosind interfața liniei de comandă.

[e-mail protejat]: ~ $ ftp localhostCând executați comanda de mai sus, va genera o eroare de 500.

Concluzie

Protocolul de transfer de fișiere a fost folosit de mulți ani pentru a transfera fișiere și documente pe internet. VSFTPD este unul dintre pachetele utilizate ca server FTP pe mașina dvs. VSFTPD conține diverse configurații pe care le puteți utiliza pentru a vă personaliza serverul FTP. Acest tutorial v-a arătat cum să configurați un server FTP cu TLS pentru securitate sporită. Pentru a afla mai multe despre configurațiile FTP, vizitați următorul link.

http: // vsftpd.fiare.org / vsftpd_conf.html

Phenquestions

Phenquestions