REMnux

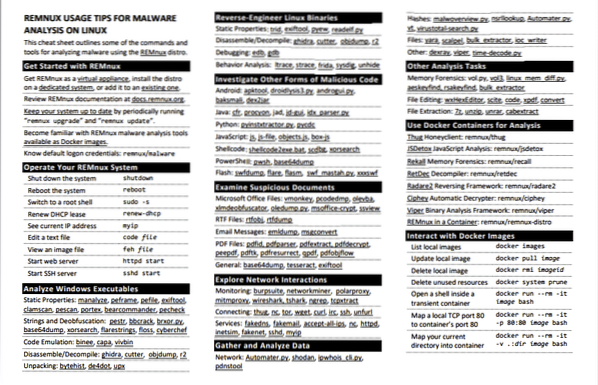

Se numește dezasamblarea malware-ului unui computer pentru a-i studia comportamentul și a înțelege ce face de fapt Malware Reverse Engineering. Pentru a determina dacă un fișier executabil conține programe malware sau dacă este doar un executabil obișnuit sau pentru a ști ce face într-adevăr un fișier executabil și impactul pe care îl are asupra sistemului, există o distribuție Linux specială numită REMnux. REMnux este o distribuție ușoară, bazată pe Ubuntu, echipată cu toate instrumentele și scripturile necesare pentru a efectua o analiză detaliată a malware-ului pe un anumit fișier sau software executabil. REMnux este echipat cu instrumente gratuite și open-source care pot fi utilizate pentru a examina toate tipurile de fișiere, inclusiv executabile. Unele instrumente din REMnux poate fi folosit chiar pentru a examina codul JavaScript neclar sau ofuscat și programele Flash.

Instalare

REMnux poate fi rulat pe orice distribuție bazată pe Linux sau într-o cutie virtuală cu Linux ca sistem de operare gazdă. Primul pas este să descărcați fișierul REMnux distribuție de pe site-ul său oficial, care se poate face prin introducerea următoarei comenzi:

[e-mail protejat]: ~ $ wget https: // REMnux.org / remnux-cliAsigurați-vă că verificați dacă este același fișier pe care l-ați dorit comparând semnătura SHA1. Semnătura SHA1 poate fi produsă utilizând următoarea comandă:

[e-mail protejat]: ~ $ sha256sum remnux-cliApoi, mutați-l într-un alt director numit „Remnux” și acordați-i permisiunile executabile folosind „Chmod + x.” Acum, executați următoarea comandă pentru a începe procesul de instalare:

[e-mail protejat]: ~ $ mkdir remnux[e-mail protejat]: ~ $ cd remnux

[e-mail protejat]: ~ $ mv ... / remux-cli ./

[protejat prin e-mail]: ~ $ chmod + x remnux-cli

// Instalați Remnux

[e-mail protejat]: ~ $ sudo install remnux

Reporniți sistemul și veți putea folosi noua instalare REMnux distro care conține toate instrumentele disponibile pentru procedura de inginerie inversă.

Un alt lucru util despre REMnux este că puteți utiliza imagini docker de populare REMnux instrumente pentru efectuarea unei sarcini specifice în loc de instalarea întregii distribuții. De exemplu, RetDec instrumentul este utilizat pentru a dezasambla codul mașinii și necesită intrare în diferite formate de fișiere, cum ar fi fișiere exe pe 32 de biți / 62 de biți, fișiere ELF etc. Rekall este un alt instrument excelent care conține o imagine docker care poate fi utilizată pentru a efectua unele sarcini utile, cum ar fi extragerea datelor de memorie și recuperarea datelor importante. Pentru a examina un JavaScript neclar, un instrument numit JSdetox poate fi de asemenea folosit. Imaginile Docker ale acestor instrumente sunt prezente în REMnux depozit în Docker Hub.

Analiza programelor malware

-

Entropie

Se solicită verificarea imprevizibilității unui flux de date Entropie. Un flux consistent de octeți de date, de exemplu, toate zero-urile sau toate, au 0 Entropy. Pe de altă parte, dacă datele sunt criptate sau constau din biți alternativi, vor avea o valoare de entropie mai mare. Un pachet de date bine criptat are o valoare de entropie mai mare decât un pachet normal de date deoarece valorile de biți din pachetele criptate sunt imprevizibile și se schimbă mai rapid. Entropia are o valoare minimă de 0 și o valoare maximă de 8. Utilizarea principală a Entropy în analiza malware este de a găsi malware în fișiere executabile. Dacă un executabil conține un malware rău intenționat, de cele mai multe ori, acesta este criptat complet, astfel încât AntiVirus să nu poată investiga conținutul acestuia. Nivelul de entropie pentru acest tip de fișier este foarte mare, în comparație cu un fișier normal, care va trimite un semnal investigatorului despre ceva suspect în conținutul unui fișier. O valoare de entropie ridicată înseamnă un amestec ridicat al fluxului de date, ceea ce este o indicație clară a ceva pește.

-

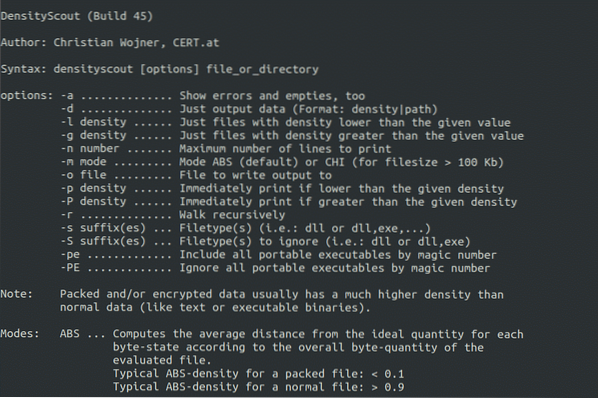

Cercetător de densitate

Acest instrument util este creat pentru un singur scop: de a găsi malware într-un sistem. De obicei, ceea ce fac atacatorii este să împacheteze malware-ul în date amestecate (sau să le codeze / cripteze) astfel încât să nu poată fi detectat de software-ul antivirus. Density Scout scanează calea specificată a sistemului de fișiere și tipărește valorile entropiei fiecărui fișier din fiecare cale (începând de la cel mai mare la cel mai mic). O valoare ridicată îl va face pe investigator suspect și el sau ea va investiga în continuare dosarul. Acest instrument este disponibil pentru sistemele de operare Linux, Windows și Mac. Density Scout are, de asemenea, un meniu de ajutor care prezintă o varietate de opțiuni pe care le oferă, cu următoarea sintaxă:

ubuntu @ ubuntu: ~ densescout --h

-

ByteHist

ByteHist este un instrument foarte util pentru generarea unui grafic sau a unei histograme în funcție de nivelul de amestecare a datelor (entropie) a diferitelor fișiere. Face munca unui investigator și mai ușoară, deoarece acest instrument chiar face histograme ale subsecțiunilor unui fișier executabil. Aceasta înseamnă că acum, investigatorul se poate concentra cu ușurință asupra părții în care apare suspiciunea, doar examinând histograma. Histograma unui fișier cu aspect normal ar fi complet diferită de una rău intenționată.

Detectarea anomaliilor

Programele malware pot fi ambalate în mod normal folosind diferite utilitare, cum ar fi UPX. Aceste utilitare modifică antetele fișierelor executabile. Când cineva încearcă să deschidă aceste fișiere folosind un depanator, antetele modificate îl blochează, astfel încât anchetatorii să nu poată analiza. Pentru aceste cazuri, Detectarea anomaliilor se folosesc instrumente.

-

Scanner PE (Executabile portabile)

PE Scanner este un script util scris în Python care este utilizat pentru a detecta intrări TLS suspecte, timestamp-uri nevalide, secțiuni cu niveluri de entropie suspecte, secțiuni cu dimensiuni brute de lungime zero și malware-urile ambalate în fișiere exe, printre alte funcții.

-

Scanare Exe

Un alt instrument excelent pentru scanarea fișierelor exe sau dll pentru un comportament ciudat este scanarea EXE. Acest utilitar verifică câmpul antetului executabilelor pentru niveluri de entropie suspecte, secțiuni cu dimensiuni brute de lungime zero, diferențe de sumă de verificare și toate celelalte tipuri de comportament neregulat al fișierelor. EXE Scan are funcții excelente, generând un raport detaliat și automatizând sarcinile, ceea ce economisește mult timp.

Corzi ofensive

Atacatorii pot folosi un schimbare metoda de a ofensa șirurile în fișiere executabile dăunătoare. Există anumite tipuri de codificare care pot fi utilizate pentru ofuscare. De exemplu, PUTREZI codificarea este utilizată pentru a roti toate caracterele (alfabete mai mici și majuscule) cu un anumit număr de poziții. XOR codificarea utilizează o cheie secretă sau o expresie de acces (constantă) pentru a codifica sau pentru a XOR un fișier. ROL codifică octeții unui fișier rotindu-i după un anumit număr de biți. Există diverse instrumente pentru a extrage aceste șiruri nedumerite dintr-un fișier dat.

-

XORsearch

XORsearch este folosit pentru a căuta conținut într-un fișier care este codat folosind Algoritmi ROT, XOR și ROL. Va forța brutal toate valorile cheii de un octet. Pentru valori mai lungi, acest utilitar va dura mult timp, motiv pentru care trebuie să specificați șirul pe care îl căutați. Unele șiruri utile care se găsesc de obicei în malware sunt „http”(De cele mai multe ori, adresele URL sunt ascunse în codul malware), "Acest program" (antetul fișierului este modificat scriind „Acest program nu poate fi rulat în DOS” în multe cazuri). După găsirea unei chei, toți octeții pot fi decodați folosind-o. Sintaxa XORsearch este după cum urmează:

ubuntu @ ubuntu: ~ xorsearch -s-

brutexor

După găsirea cheilor folosind programe precum căutarea xor, șirurile xor etc., se poate folosi un instrument grozav numit brutexor pentru a forța orice fișier pentru șiruri fără a specifica un șir dat. Când utilizați -f opțiune, întregul fișier poate fi selectat. Un fișier poate fi mai întâi forțat brut, iar șirurile extrase sunt copiate într-un alt fișier. Apoi, după ce ați analizat șirurile extrase, puteți găsi cheia și acum, folosind această cheie, toate șirurile codificate folosind acea cheie specială pot fi extrase.

ubuntu @ ubuntu: ~ brutexor.pyubuntu @ ubuntu: ~ brutexor.py -f -k

Extragerea artefactelor și a datelor valoroase (șterse)

Pentru a analiza imaginile de pe disc și unitățile de disc și pentru a extrage artefacte și date valoroase din acestea folosind diverse instrumente precum Bisturiu, În primul rând, etc., mai întâi trebuie să creați o imagine bit-by-bit a acestora, astfel încât să nu se piardă date. Pentru a crea aceste copii de imagine, există diverse instrumente disponibile.

-

dd

dd este folosit pentru a face o imagine sonoră criminalistică a unei unități. Acest instrument oferă, de asemenea, o verificare a integrității, permițând compararea hashurilor unei imagini cu unitatea de disc originală. Instrumentul dd poate fi utilizat după cum urmează:

ubuntu @ ubuntu: ~ dd if =if = Unitate sursă (de exemplu, / dev / sda)

of = Locația destinației

bs = Dimensiunea blocului (numărul de octeți de copiat simultan)

-

dcfldd

dcfldd este un alt instrument utilizat pentru imagistica pe disc. Acest instrument este ca o versiune actualizată a utilitarului dd. Oferă mai multe opțiuni decât dd, cum ar fi hashing în momentul imaginii. Puteți explora opțiunile dcfldd folosind următoarea comandă:

ubuntu @ ubuntu: ~ dcfldd -hUtilizare: dcfldd [OPȚIUNE] ..

bs = BYTES forțează ibs = BYTES și obs = BYTES

conv = CUVINTE CHEIE convertește fișierul conform listei de cuvinte cheie separate prin virgulă

count = BLOCURI copiază numai BLOCURI blocuri de intrare

ibs = BYTES citiți BYTES octeți la un moment dat

if = FILE citit din FILE în loc de stdin

obs = BYTES scrie BYTES octeți la un moment dat

of = FILE scrieți în FILE în loc de stdout

NOTĂ: of = FILE poate fi folosit de mai multe ori pentru a scrie

ieșire simultană la mai multe fișiere

of: = COMMAND execută și scrie ieșire pentru a procesa COMMAND

skip = BLOCKS skip BLOCKS blocuri de dimensiuni ibs la începutul intrării

model = HEX utilizați modelul binar specificat ca intrare

textpattern = TEXT utilizează repetarea TEXT ca intrare

errlog = FILE trimite mesaje de eroare la FILE, precum și stderr

hash = NAME fie md5, sha1, sha256, sha384 sau sha512

algoritmul implicit este md5. Pentru a selecta mai multe

algoritmii pentru a rula simultan introduceți numele

într-o listă separată prin virgulă

hashlog = FILE trimite ieșirea hash MD5 către FILE în loc de stderr

dacă utilizați mai mulți algoritmi de hash

poate trimite fiecare pe un fișier separat folosind

convenție ALGORITHMlog = FILE, de exemplu

md5log = FILE1, sha1log = FILE2 etc.

hashlog: = COMMAND exec și scrie hashlog pentru a procesa COMMAND

ALGORITHMlog: = COMMAND funcționează, de asemenea, în același mod

hashconv = [înainte | după] efectuați hashingul înainte sau după conversii

format hash = FORMAT afișează fiecare fereastră hash conform FORMAT

mini-limbajul formatului hash este descris mai jos

format totalhash = FORMAT afișează valoarea hash totală conform FORMAT

status = [on | off] afișează un mesaj de stare continuu pe stderr

starea implicită este „activată”

statusinterval = N actualizează mesajul de stare la fiecare N blocuri

valoarea implicită este 256

vf = FILE verificați dacă FILE corespunde intrării specificate

verifylog = FILE trimite rezultatele verificării către FILE în loc de stderr

verifylog: = COMMAND exec și scrie rezultatele verificării pentru a procesa COMMAND

--afișați acest ajutor și ieșiți

--versiune ieșire informații despre versiune și ieșire

-

În primul rând

Foremost este folosit pentru a scoate date dintr-un fișier imagine folosind o tehnică cunoscută sub numele de sculptură fișier. Accentul principal al sculpturii fișierelor este sculptarea datelor folosind anteturi și subsoluri. Fișierul său de configurare conține mai multe antete, care pot fi editate de utilizator. Foremost extrage anteturile și le compară cu cele din fișierul de configurare. Dacă se potrivește, va fi afișat.

-

Bisturiu

Scalpelul este un alt instrument utilizat pentru recuperarea datelor și extragerea datelor și este comparativ mai rapid decât Foremost. Scalpel se uită la zona de stocare a datelor blocată și începe să recupereze fișierele șterse. Înainte de a utiliza acest instrument, linia tipurilor de fișiere trebuie necomentată prin eliminare # din linia dorită. Scalpelul este disponibil atât pentru sistemele de operare Windows, cât și Linux și este considerat foarte util în investigațiile criminalistice.

-

Extractor în vrac

Bulk Extractor este utilizat pentru a extrage caracteristici, cum ar fi adrese de e-mail, numere de card de credit, adrese URL etc. Acest instrument conține multe funcții care oferă o viteză enormă sarcinilor. Pentru decomprimarea fișierelor parțial corupte, se folosește Bulk Extractor. Poate prelua fișiere precum jpg-uri, pdf-uri, documente Word etc. O altă caracteristică a acestui instrument este că creează histograme și grafice ale tipurilor de fișiere recuperate, ceea ce face mult mai ușor pentru anchetatori să privească locurile sau documentele dorite.

Analiza PDF-urilor

A avea un sistem informatic complet corecțiat și cel mai recent antivirus nu înseamnă neapărat că sistemul este sigur. Codul rău intenționat poate intra în sistem de oriunde, inclusiv fișiere PDF, documente rău intenționate etc. Un fișier pdf constă de obicei dintr-un antet, obiecte, un tabel de referințe încrucișate (pentru a găsi articole) și un trailer. „/ OpenAction” și „/ AA” (acțiune suplimentară) asigură că conținutul sau activitatea rulează natural. „/ Nume”, „/ AcroForm” și "/Acțiune" poate indica și expedia conținuturi sau activități. „/ JavaScript” indică JavaScript pentru a rula. "/Mergi la*" schimbă vizualizarea într-un obiectiv predefinit în PDF sau într-o altă înregistrare PDF. "/Lansa" expediază un program sau deschide o arhivă. „/ URI” obține un material prin URL-ul său. „/ SubmitForm” și „/ GoToR” poate trimite informații la adresa URL. "/Media bogata" poate fi folosit pentru a instala Flash în PDF. „/ ObjStm” poate acoperi obiecte în interiorul unui flux de obiecte. Fii conștient de confuzia cu codurile hex, de exemplu, „/ JavaScript” impotriva „/ J # 61vaScript.” Fișierele PDF pot fi investigate folosind diferite instrumente pentru a determina dacă conțin JavaScript sau cod shell shell.

-

pdfid.py

pdfid.py este un script Python folosit pentru a obține informații despre un PDF și antetele acestuia. Să aruncăm o privire asupra analizei întâmplătoare a unui PDF folosind pdfid:

ubuntu @ ubuntu: ~ python pdfid.pi rău intenționat.pdfPDFiD 0.2.1 / home / ubuntu / Desktop / rău intenționat.pdf

Antet PDF:% PDF-1.7

obiect 215

endobj 215

fluxul 12

endstream 12

xref 2

remorca 2

startxref 2

/Pagina 1

/ Criptează 0

/ ObjStm 2

/ JS 0

/ JavaScript 2

/ AA 0

/ OpenAction 0

/ AcroForm 0

/ JBIG2Decode 0

/ RichMedia 0

/ Lansați 0

/ EmbeddedFile 0

/ XFA 0

/ Culori> 2 ^ 24 0

Aici, puteți vedea că un cod JavaScript este prezent în interiorul fișierului PDF, care este cel mai des folosit pentru a exploata Adobe Reader.

-

peepdf

peepdf conține tot ce este necesar pentru analiza fișierelor PDF. Acest instrument oferă anchetatorului o privire asupra codificării și decodării fluxurilor, editării metadatelor, codului shell, executării codurilor shell și JavaScript rău intenționat. Peepdf are semnături pentru multe vulnerabilități. Când îl rulați cu un fișier pdf rău intenționat, peepdf va expune orice vulnerabilitate cunoscută. Peepdf este un script Python și oferă o varietate de opțiuni pentru analiza unui PDF. Peepdf este, de asemenea, folosit de programatorii malware pentru a împacheta un PDF cu JavaScript rău intenționat, executat la deschiderea fișierului PDF. Analiza Shellcode, extragerea conținutului rău intenționat, extragerea versiunilor vechi de documente, modificarea obiectelor și modificarea filtrelor sunt doar câteva dintre gama largă de capabilități ale acestui instrument.

ubuntu @ ubuntu: ~ python peepdf.pi rău intenționat.pdfFișier: rău intenționat.pdf

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Dimensiune: 263069 octeți

Versiune: 1.7

Binar: Adevărat

Linealizat: Fals

Criptat: Fals

Actualizări: 1

Obiecte: 1038

Fluxuri: 12

URI-uri: 156

Comentarii: 0

Erori: 2

Fluxuri (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Fluxuri Xref (1): [1038]

Fluxuri de obiecte (2): [204, 705]

Codificat (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

Obiecte cu URI (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74, 75, 76, 77, 78, 79, 80, 81, 82, 83, 84, 85, 86, 87, 88, 89, 90, 91, 92, 93,

94, 95, 96, 97, 98, 99, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 110,

111, 112, 113, 114, 115, 116, 117, 118, 119, 120, 121, 122, 123, 124, 125, 126,

127, 128, 129, 130, 131, 132, 133, 134, 135, 136, 137, 138, 139, 140, 141, 142,

143, 144, 145, 146, 147, 148, 149, 150, 151, 152, 153, 154, 155, 156, 157, 158,

159, 160, 161, 162, 163, 164, 165, 166, 167, 168, 169, 170, 171, 172, 173, 174, 175]

Elemente suspecte: / Nume (1): [200]

Cucul Sandbox

Sandbox-ul este utilizat pentru a verifica comportamentul programelor netestate sau neacredibile într-un mediu sigur și realist. După ce ați introdus un fișier Cucul Sandbox, în câteva minute, acest instrument va dezvălui toate informațiile și comportamentul relevant. Malwarele sunt principala armă a atacatorilor și Cuc este cea mai bună apărare pe care o poți avea. În prezent, nu este suficient doar să știți că un malware intră într-un sistem și să îl elimine, iar un bun analist de securitate trebuie să analizeze și să analizeze comportamentul programului pentru a determina efectul asupra sistemului de operare, întregul context al acestuia și principalele sale ținte.

Instalare

Cuckoo poate fi instalat pe sistemele de operare Windows, Mac sau Linux descărcând acest instrument prin intermediul site-ului oficial: https: // cuckoosandbox.org /

Pentru ca Cuckoo să funcționeze fără probleme, trebuie să instalați câteva module și biblioteci Python. Acest lucru se poate face folosind următoarele comenzi:

ubuntu @ ubuntu: ~ sudo apt-get install python python-pippython-dev mongodb postgresql libpq-dev

Pentru ca Cuckoo să arate ieșirea care dezvăluie comportamentul programului în rețea necesită un sniffer de pachete precum tcpdump, care poate fi instalat folosind următoarea comandă:

ubuntu @ ubuntu: ~ sudo apt-get install tcpdumpPentru a oferi funcționalității SSL programatorului Python pentru a implementa clienți și servere, m2crypto poate fi utilizat:

ubuntu @ ubuntu: ~ sudo apt-get install m2cryptoUtilizare

Cucul analizează o varietate de tipuri de fișiere, inclusiv PDF-uri, documente Word, executabile etc. Cu cea mai recentă versiune, chiar și site-urile web pot fi analizate folosind acest instrument. Cucul poate, de asemenea, să renunțe la traficul de rețea sau să îl direcționeze printr-un VPN. Acest instrument elimină chiar traficul de rețea sau traficul de rețea activat SSL, care poate fi analizat din nou. Scripturile PHP, adresele URL, fișierele html, scripturile vizuale de bază, fișierele zip, dll și aproape orice alt tip de fișier pot fi analizate folosind Cuckoo Sandbox.

Pentru a utiliza Cucul, trebuie să trimiteți un eșantion și apoi să analizați efectul și comportamentul acestuia.

Pentru a trimite fișiere binare, utilizați următoarea comandă:

# cuc trimitePentru a trimite o adresă URL, utilizați următoarea comandă:

# cuc trimitePentru a configura un timeout pentru analiză, utilizați următoarea comandă:

# cucoo submit timeout = 60sPentru a seta o proprietate mai mare pentru un anumit binar, utilizați următoarea comandă:

# supunerea cucului - prioritate 5Sintaxa de bază a Cucului este după cum urmează:

# cuckoo submit --package exe --options arguments = dosometaskOdată finalizată analiza, un număr de fișiere pot fi văzute în director „CWD / stocare / analiză” care conține rezultatele analizei pe probele furnizate. Fișierele prezente în acest director includ următoarele:

- Analiză.Buturuga: Conține rezultatele procesului în timpul analizei, cum ar fi erori de rulare, crearea fișierelor etc.

- Memorie.depozitare: Conține analiza completă a memoriei.

- Dump.pcap: Conține dump-ul de rețea creat de tcpdump.

- Fișiere: Conține fiecare fișier pe care malware-ul a lucrat sau afectat.

- Dump_sorted.pcap: Conține o formă de gunoi ușor de înțeles.fișier pcap pentru a căuta fluxul TCP.

- Jurnale: Conține toate jurnalele create.

- Imagini: Conține instantanee ale desktopului în timpul procesării malware-ului sau în timpul în care malware-ul a fost rulat pe sistemul Cuckoo.

- Tlsmaster.txt: Conține secrete master TLS surprinse în timpul executării malware-ului.

Concluzie

Există o percepție generală că Linux nu conține viruși sau că șansa de a obține malware pe acest sistem de operare este foarte rară. Mai mult de jumătate din serverele web sunt bazate pe Linux sau Unix. Cu atât de multe sisteme Linux care servesc site-uri web și alt trafic de internet, atacatorii văd un vector mare de atac în malware pentru sistemele Linux. Deci, nici utilizarea zilnică a motoarelor AntiVirus nu ar fi suficientă. Pentru a vă apăra împotriva amenințărilor malware, există multe soluții de securitate antivirus și endpoint disponibile. Dar pentru a analiza manual un malware, REMnux și Cuckoo Sandbox sunt cele mai bune opțiuni disponibile. REMnux oferă o gamă largă de instrumente într-un sistem de distribuție ușor, ușor de instalat, care ar fi excelent pentru orice cercetător criminalist în analiza fișierelor malware de toate tipurile pentru malware. Unele instrumente foarte utile sunt deja descrise în detaliu, dar asta nu este tot ceea ce REMnux are, este doar vârful aisbergului. Unele dintre cele mai utile instrumente din sistemul de distribuție REMnux includ următoarele:

Pentru a înțelege comportamentul unui program suspect, de încredere sau al unei terțe părți, acest instrument trebuie rulat într-un mediu sigur și realist, cum ar fi Cucul Sandbox, astfel încât să nu poată fi afectată sistemul de operare gazdă.

Utilizarea comenzilor de rețea și a tehnicilor de întărire a sistemului oferă un strat suplimentar de securitate sistemului. Răspunsul la incident sau tehnicile de investigație criminalistică digitală trebuie, de asemenea, actualizate periodic pentru a depăși amenințările malware asupra sistemului dvs.

Phenquestions

Phenquestions