IPS sau sistemul de prevenire a intruziunilor este o tehnologie utilizată în securitatea rețelei pentru a examina traficul de rețea și a preveni diferite atacuri prin detectarea intrărilor dăunătoare. În afară de detectarea doar a intrărilor dăunătoare, așa cum face sistemul de detectare a intruziunilor, previne și rețeaua de atacuri rău intenționate. Poate preveni rețeaua de forță brută, DoS (Denial of Service), DDoS (Distributed Denial of Service), Exploit, viermi, viruși și alte atacuri comune. IPS sunt plasate chiar în spatele firewall-ului și pot trimite alarme, arunca pachete rău intenționate și pot bloca adresele IP contravenționale. În acest tutorial, vom folosi Fail2ban, care este un pachet software de prevenire a intruziunilor, pentru a adăuga un strat de securitate împotriva diferitelor atacuri de forță brută.

Cum funcționează Fail2ban

Fail2ban citește fișierele jurnal (e.g. / var / log / apache / error_log) și obține IP-urile ofensatoare care încearcă prea multe parole eșuate sau caută exploit-uri. Practic, Fail2ban actualizează regulile firewall-ului pentru a bloca diferite adrese IP de pe server. Fail2ban oferă, de asemenea, filtre cu ajutorul cărora le putem folosi pentru un anumit serviciu (de ex.g., apache, ssh etc.).

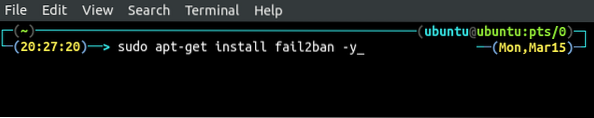

Instalarea Fail2ban

Fail2ban nu vine preinstalat pe Ubuntu, așa că înainte să-l folosim, trebuie să-l instalăm.

[e-mail protejat]: ~ $ sudo apt-get update -y[e-mail protejat]: ~ $ sudo apt-get install fail2ban

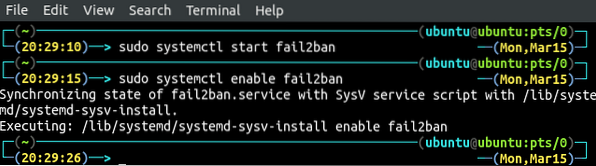

După instalarea Fail2ban, porniți și activați serviciul Fail2ban folosind linia de comandă.

[e-mail protejat]: ~ $ sudo systemctl start fail2ban[e-mail protejat]: ~ $ sudo systemctl activate fail2ban

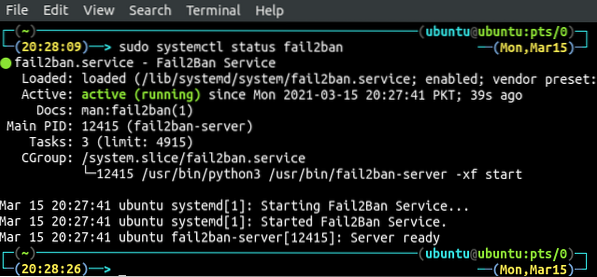

Acum verificați starea serviciului fail2ban pentru a confirma dacă a început sau nu.

Configurarea Fail2ban pentru SSH

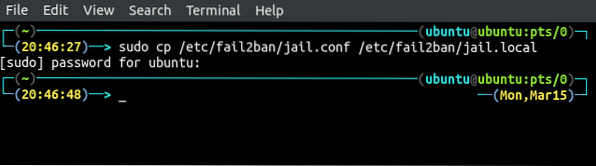

Putem configura Fail2ban modificând / etc / fail2ban / jail.fișier conf. Înainte de a-l modifica, faceți o copie de rezervă a acestui fișier.

[e-mail protejat]: ~ $ sudo cp / etc / fail2ban / jail.conf / etc / fail2ban / jail.local

Acum vom configura Fail2ban pentru a preveni serviciul sshd de la intrări dăunătoare. Deschideți / etc / fail2ban / jail.fișier local în editorul preferat.

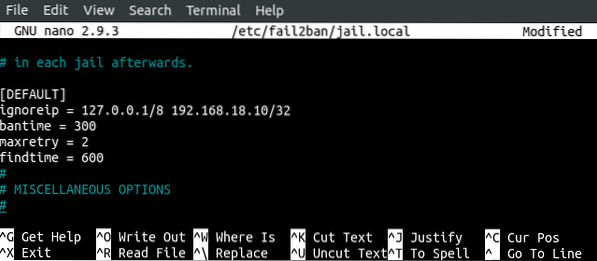

[e-mail protejat]: ~ $ sudo nano / etc / fail2ban / jail.localDu-te la [Mod implicit] și introduceți parametrii de configurare în [Mod implicit] secțiune.

[MOD IMPLICIT]ignoreip = 127.0.0.1/8 192.168.18.10/32

bantime = 300

maxretry = 2

timp de căutare = 600

ignoreip este lista de mască cidr, adresă IP sau gazdă DNS separată printr-un caracter spațial. Adăugați adresele dvs. IP de încredere în această listă, iar aceste adrese IP vor fi listate în alb și nu vor fi blocate de fail2ban chiar dacă efectuează un atac de forță brută pe server.

bantime este momentul în care un IP va fi blocat după ce ați făcut o anumită cantitate de încercări eșuate către server.

maxretry este numărul de încercări maxime eșuate după care un IP este blocat de fail2ban pentru o anumită perioadă de timp.

găsește timp este cantitatea de timp în care, dacă o gazdă face maxretry încercări nereușite, acesta va fi blocat.

După configurarea parametrilor de mai sus, acum vom configura serviciul pe care urmează să se aplice regulile de mai sus. În mod implicit, Fail2ban are filtre predefinite pentru diferite servicii, deci nu trebuie să introducem nicio intrare specifică pentru servicii. Activăm sau dezactivăm diferite servicii numai în fișierul de configurare. Deschideți / etc / fail2ban / jail.fișier local în editorul preferat.

[e-mail protejat]: ~ $ sudo nano / etc / fail2ban / jail.localGăsi [sshd] în fișier și introduceți următorii parametri în secțiune.

[sshd]enable = adevărat

port = ssh

filter = sshd

logpath = / var / log / auth.Buturuga

maxretry = 3

activat definește dacă acest serviciu este sau nu protejat de fail2ban. Dacă activat este adevărat, atunci serviciul este protejat; în caz contrar, nu este protejat.

port definește portul de serviciu.

filtru se referă la fișierul de configurare pe care îl va folosi fail2ban. În mod implicit, va utiliza / etc / fail2ban / filter.d / sshd.fișier conf pentru serviciul ssh.

logpath definește calea către jurnale, fail2ban va monitoriza pentru a proteja serviciul de diferite atacuri. Pentru serviciul ssh, jurnalele de autentificare pot fi găsite la / var / log / auth.jurnal, deci fail2ban va monitoriza acest fișier jurnal și va actualiza paravanul de protecție detectând încercări de conectare nereușite.

maxretry definește numărul de încercări de conectare nereușite înainte de a fi blocat de fail2ban.

După aplicarea configurației de mai sus pentru fail2ban, reporniți serviciul pentru a salva modificările.

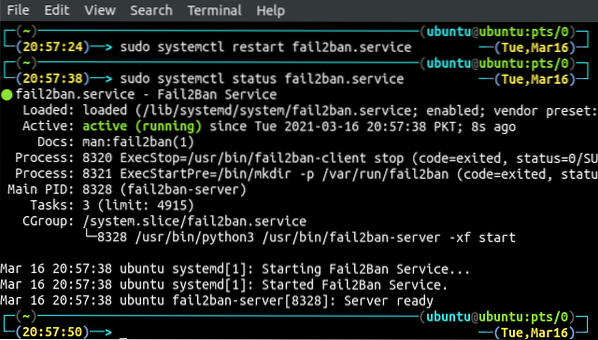

[e-mail protejat]: ~ $ sudo systemctl reporniți fail2ban.serviciu[e-mail protejat]: ~ $ sudo systemctl status fail2ban.serviciu

Testarea Fail2ban

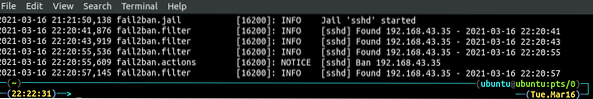

Am configurat fail2ban pentru a ne proteja sistemul împotriva atacurilor cu forță brută asupra serviciului ssh. Acum vom face încercări eșuate de conectare la sistemul nostru dintr-un alt sistem pentru a verifica dacă fail2ban funcționează sau nu. După ce am făcut câteva încercări de conectare eșuate acum, vom verifica jurnalele fail2ban.

[protejat prin e-mail]: ~ $ cat / var / log / fail2ban.Buturuga

Putem vedea că, după încercările de conectare eșuate, IP-ul a fost blocat de fail2ban.

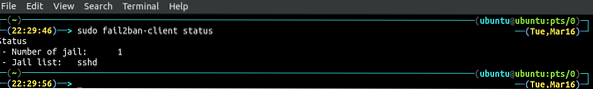

Putem obține o listă a tuturor serviciilor pentru care este activat fail2ban folosind următoarea comandă.

[e-mail protejat]: ~ $ sudo fail2ban-client status

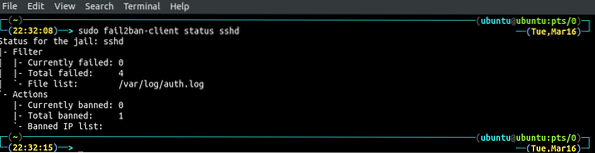

Figura de mai sus arată că am activat fail2ban numai pentru serviciul sshd. Putem obține informații suplimentare despre serviciul sshd specificând numele serviciului în comanda de mai sus.

Fail2ban anulează automat adresa IP interzisă după bantime, dar putem anula orice IP în orice moment folosind linia de comandă. Acest lucru va oferi mai mult control asupra fail2ban. Utilizați următoarea comandă pentru a anula adresa IP.

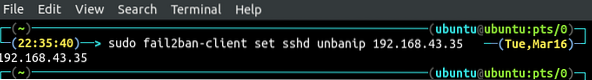

[e-mail protejat]: ~ $ sudo fail2ban-client set sshd unbanip 192.168.43.35

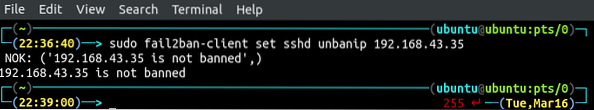

Dacă încercați să anulați o adresă IP care nu este blocată de fail2ban, vă va spune doar că IP-ul nu este blocat.

[e-mail protejat]: ~ $ sudo fail2ban-client set sshd unbanip 192.168.43.35

Concluzie

Pentru un administrator de sistem sau un inginer de securitate, este o mare provocare să mențineți securitatea serverelor. Dacă serverul dvs. este protejat de parolă, nu de perechea de chei publice și private, atunci serverul dvs. este mai vulnerabil la atacatorii cu forță brută. Aceștia pot intra în sistemul dvs. aplicând diferite combinații de parole. Fail2ban este un instrument care poate restricționa atacatorii să lanseze diferite tipuri de atacuri, inclusiv atacuri cu forță brută și atacuri DDoS pe serverul dvs. În acest tutorial, am discutat despre modul în care am putea folosi Fail2ban pentru a ne proteja serverul de diferite atacuri. De asemenea, putem folosi Fail2ban pentru a proteja alte servicii precum apache, nginx etc.

Phenquestions

Phenquestions